您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇文章給大家分享的是有關Apache Flink 目錄遍歷漏洞是怎樣的,小編覺得挺實用的,因此分享給大家學習,希望大家閱讀完這篇文章后可以有所收獲,話不多說,跟著小編一起來看看吧。

2021年01月06日,360CERT監測發現Apache Flink發布了Apache Flink 目錄穿越漏洞,目錄穿越漏洞的風險通告,漏洞編號為CVE-2020-17518,CVE-2020-17519,漏洞等級:高危,漏洞評分:8.5。

遠程攻擊者通過REST API目錄遍歷,可造成文件讀取/寫入的影響。

對此,360CERT建議廣大用戶及時將Apache Flink升級到最新版本。與此同時,請做好資產自查以及預防工作,以免遭受黑客攻擊。

360CERT對該漏洞的評定結果如下

| 評定方式 | 等級 |

|---|---|

| 威脅等級 | 高危 |

| 影響面 | 一般 |

| 360CERT評分 | 8.5 |

Apache Flink是由Apache軟件基金會開發的開源流處理框架,其核心是用Java和Scala編寫的分布式流數據流引擎。在Apache Flink 1.5.1版本中引入了REST API。

攻擊者利用REST API,可以修改HTTP頭,將上傳的文件寫入到本地文件系統上的任意位置(Flink 1.5.1進程能訪問到的)。

Apache Flink 1.11.0 允許攻擊者通過JobManager進程的REST API讀取JobManager本地文件系統上的任何文件(JobManager進程能訪問到的) 。

-Apache:Apache Flink: 1.11.0, 1.11.1, 1.11.2

-Apache:Apache Flink: 1.5.1 - 1.11.2

所有用戶升級到Flink 1.11.3或1.12.0,下載鏈接為:

https://flink.apache.org/downloads.html

https://flink.apache.org/downloads.html

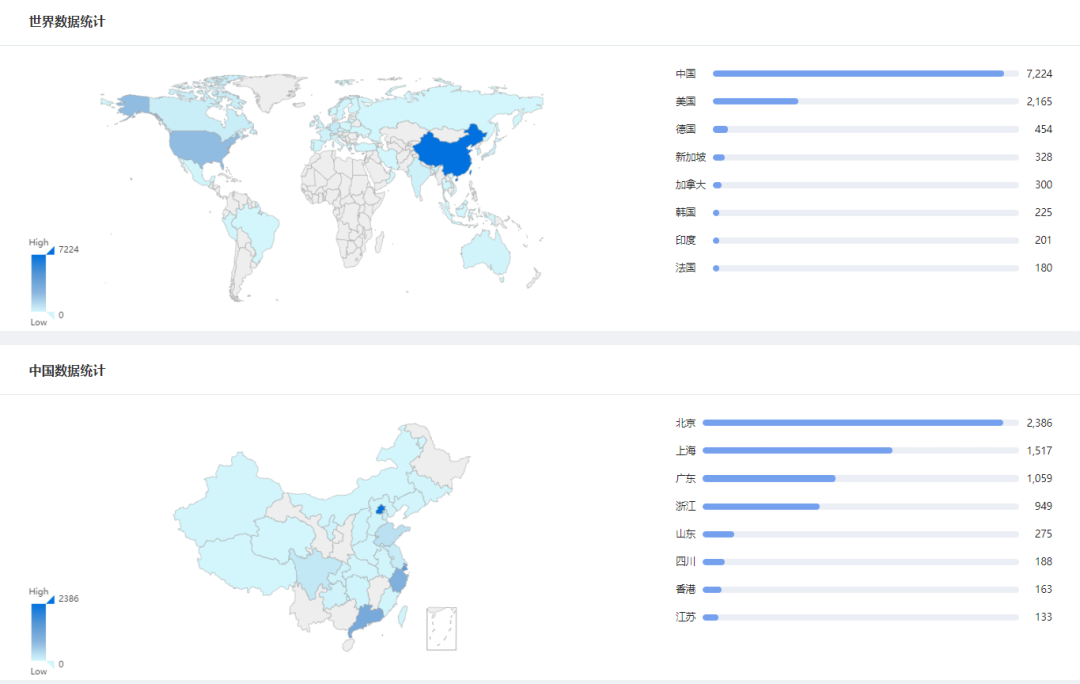

360安全大腦-Quake網絡空間測繪系統通過對全網資產測繪,發現Apache Flink產品具體分布如下圖所示。

360CERT的安全分析人員利用360安全大腦的QUAKE資產測繪平臺(quake.#),通過資產測繪技術的方式,對該漏洞進行監測。可聯系相關產品區域負責人或(quake##)獲取對應產品。

以上就是Apache Flink 目錄遍歷漏洞是怎樣的,小編相信有部分知識點可能是我們日常工作會見到或用到的。希望你能通過這篇文章學到更多知識。更多詳情敬請關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。