您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

今天就跟大家聊聊有關Wi-Fi流量信息泄漏CVE-2019-15126漏洞通告是怎樣的,可能很多人都不太了解,為了讓大家更加了解,小編給大家總結了以下內容,希望大家根據這篇文章可以有所收獲。

2020年02月27日,360CERT監測發現 ESET 公司公開了一篇針對 WI-FI 漏洞 KR00K 的研究報告。該漏洞編號為 CVE-2019-15126。

該漏洞可以在無 WI-FI 密碼的情況下對受影響設備的部分 WI-FI 流量進行解密。

360CERT對該漏洞進行評定

| 評定方式 | 等級 |

|---|---|

| 威脅等級 | 中危 |

| 影響面 | 廣泛 |

該漏洞評定的幾個重要依據如下:

主要影響Broadcom和Cypress的芯片

需要攻擊者物理接近受影響的設備

只能解密和泄漏部分流量

無法對流量內容進行篡改

360CERT建議廣大用戶及時更新 固件/軟件/系統 版本。做好資產 自查/自檢/預防 工作,以免遭受攻擊。

以下內容均來自 ESET 報告

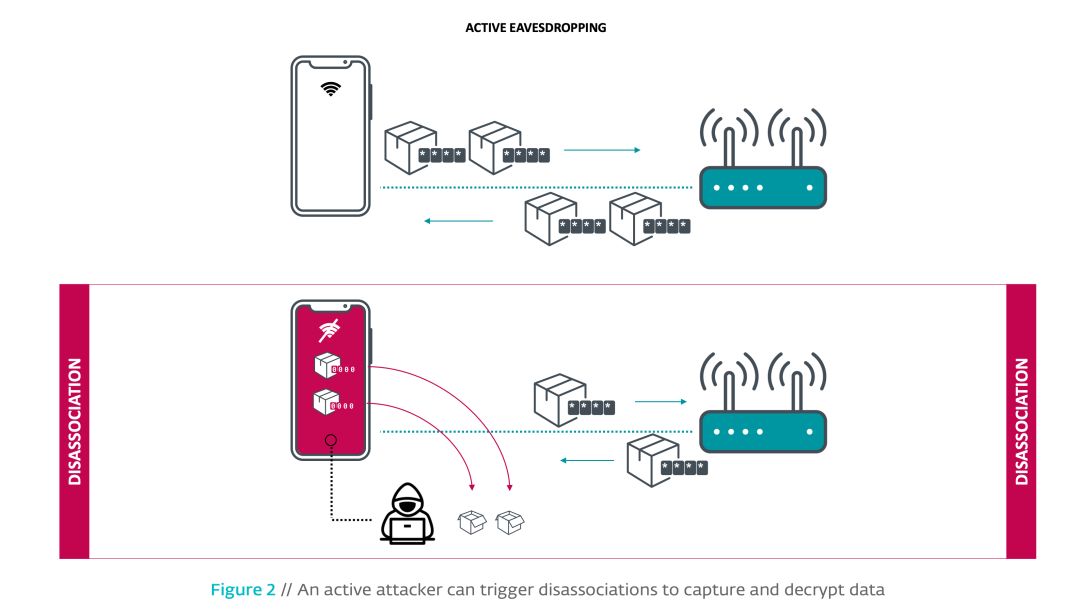

ESET 研究發現,當受影響的芯片在觸發 WI-FI 斷開 這一操作時。會將用于加密的密鑰全置為 0。(該操作是符合標準的)

出現的問題是受影響的芯片會將緩沖區中剩余的數據用該密鑰加密后進行發送。因此攻擊者可以解密該部分 WI-FI 流量。

主要影響以下設備/芯片

| 廠商 | 設備/芯片名稱 |

|---|---|

| broadcom | bcm4356 |

| broadcom | bcm4389 |

| broadcom | bcm4375 |

| broadcom | bcm43012 |

| broadcom | bcm43013 |

| broadcom | bcm43752 |

| Amazon | Echo 2nd gen |

| Amazon | Kindle 8th gen |

| Apple | iPad mini 2 (ipad_os < 13.2) |

| Apple | iPhone 6, 6S, 8, XR (iphone_os < 13.2) |

| Apple | MacBook Air Retina 13-inch 2018 (mac_os < 10.15.1) |

| Nexus 5 | |

| Nexus 6 | |

| Nexus 6S | |

| Raspberry | Pi 3 |

| Samsung | Galaxy S4 GT-I9505 |

| Samsung | Galaxy S8 |

1.請直接與芯片制造商聯系以獲取有關KR00K漏洞的補丁;

2.對受影響的設備進行升級。

因該漏洞只是針對 WI-FI 流量進行解密。360CERT 建議用戶盡量使用 HTTPS/TLS 進行網絡通信。該方式可以一定程度地減緩漏洞來帶的影響。

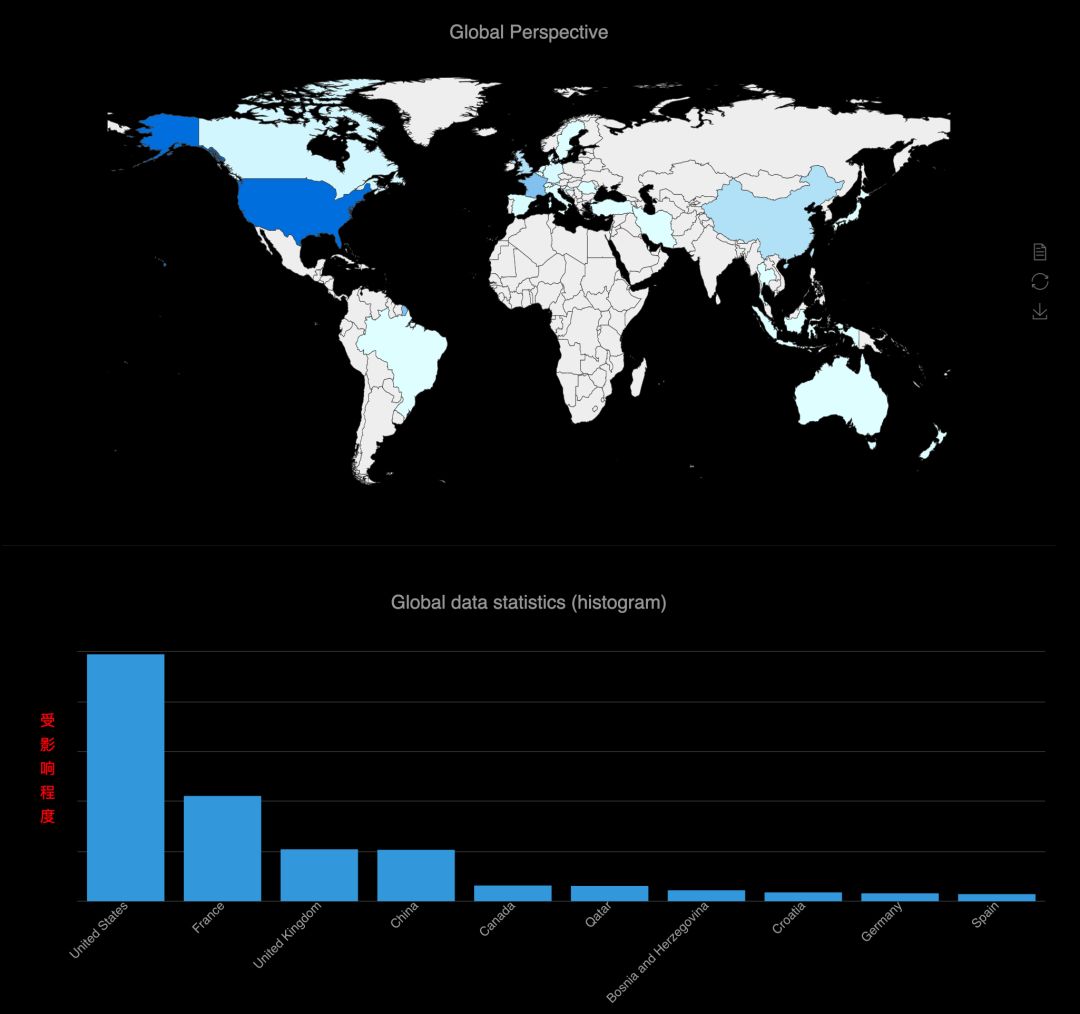

360安全大腦-Quake網絡空間測繪系統通過對全網資產測繪,針對部分受影響的設備進行測繪。具體分布如下圖所示。(由于該漏洞特殊性,該數據僅供參考)

看完上述內容,你們對Wi-Fi流量信息泄漏CVE-2019-15126漏洞通告是怎樣的有進一步的了解嗎?如果還想了解更多知識或者相關內容,請關注億速云行業資訊頻道,感謝大家的支持。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。