您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章主要講解了“android設備注冊實例分析”,文中的講解內容簡單清晰,易于學習與理解,下面請大家跟著小編的思路慢慢深入,一起來研究和學習“android設備注冊實例分析”吧!

一:首先通過抓包找到接口地址

http://log.snssdk.com/service/2/device_register

二:通過JDAX對源代碼的分析,我們可以發現它

cdn.nlark.com/yuque/0/2020/png/97322/1607304537651-40bd16e4-0a14-4369-9ba4-f168a4364dd2.png">

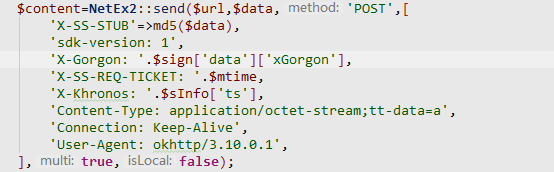

先通過GZIP壓縮,再TTEncryptUtils加密,最后POST發送出去請求

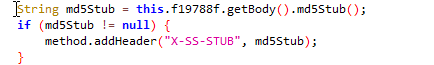

然后X-SS-STUB,發現它只是一個對post的body部分的md5

三:最后我們可以拼裝屬于自己的請求包

感謝各位的閱讀,以上就是“android設備注冊實例分析”的內容了,經過本文的學習后,相信大家對android設備注冊實例分析這一問題有了更深刻的體會,具體使用情況還需要大家實踐驗證。這里是億速云,小編將為大家推送更多相關知識點的文章,歡迎關注!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。