您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

了解轉發流程之前,先給報文分個類

做分類是因為防火墻對于這兩類報文處理流程有所不同。

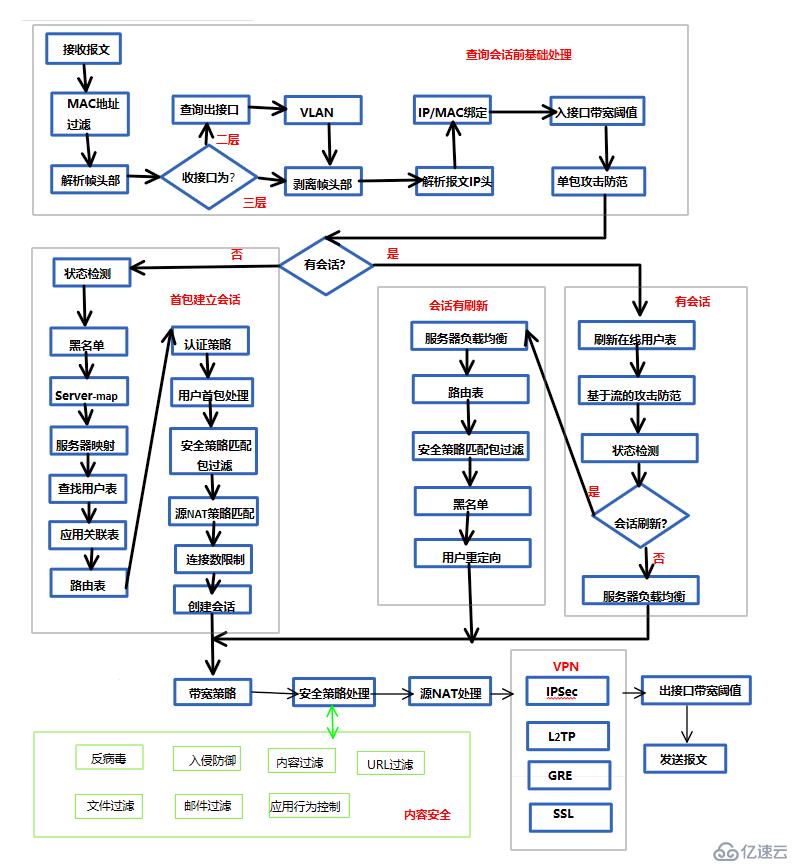

查詢會話表前的基本處理

主要目的是解析出報文的幀頭部和IP報文頭部。根據頭部當中的信息進行一些基礎的安全檢測

收到一個數據包:

首先監測是否有配置MAC地址過濾

為什么是先MAC地址過濾再解析幀頭部?.

MAC地址過濾的時候只是掃描出MAC地址,根據MAC地址來進行MAC地址過濾。后面的解析幀頭部能完整的解析整個幀頭部。(自我補充:如果兩者位置調換,只會徒增設備的性能消耗,費力不討好)

根據接收報文的接口是二層接口還是三層接口有兩種處理方式:

對于三層接口接收的報文,NGFW需要根據報文中的目的地址來標明路由表,以決定這個報文的出接口。所以此類報文會在解析和剝離頭部信息后,進入后續的處理。(剝離幀頭部解析IP報文,是為了確定目的IP,以用做后續路由表查詢)

對于二層接口接收的報文,NGFW需要先判斷這個幀是否需要跨VLAN轉發,對于同一VLAN內的報文,NGFW需要根據報文中的目的MAC地址查詢MAC地址轉發表,以決定這個報文的出接口。對于需要跨VLAN轉發的報文,NGFW需要獲取其VLAN ID,找到對應的子接口或者VLAN-IF接口。子接口和VLAN-IF接口是虛擬的三層接口。所以此時報文就會按照類似三層接口接收一樣處理,NGFW根據報文中的目的地址來查找路由表,以決定這個報文的出接口。

這兩類報文在提取到所需的信息后,剝離頭部,進入后續的處理

在這個階段中主要進行的特性有:

| 特性 | 說明 |

|---|---|

| MAC地址過濾 | 根據報文幀頭部的源MAC和目的MAC對報文進行過濾 |

| VLAN | VLAN是用戶控制以太幀在局域網泛洪的一種技術 |

| IP/MAC地址綁定 | 為了防止IP地址欺騙和ARP類的***,管理員可以配置IP和MAC的對應關系,此特性可以根據報文中攜帶的Ip和MAC信息判斷報文是否合法并過濾 |

| 入接口帶寬閾值 | 管理員可以在接口上配置接受報文的帶寬閾值,如果當前流量帶寬已經超過了閾值,入接口就會將超出的 報文丟棄 |

| 單包***防范 | 在獲取報文的頭部信息后,NGFW就可以根據管理員開啟的單包***防范類型對報文的合法性和安全性進行檢測,判斷報文 是否屬于***報文并進行過濾 |

查詢會話表,根據查詢結果對報文做不同的安全機制檢測和處理。

此階段是NGFW的核心處理環節,主要的安全功能都在這個階段實現。NGFW根據該報文是否存在匹配的會話表項?

不存在匹配的會話表項(一些特殊的報文是不創建會話直接轉發的,例如除了ping的echo和replay的icmp包)

此時報文被認為是一條流量的首包,進入首包處理流程。

無會話

進行狀態檢測機制檢測,判斷該報文是否屬于正常的可以建立會話的首包。

(這個狀態檢測是檢查,該步驟是看防火墻是否開啟了狀態檢測,NGFW默認是開啟的,當來回路徑不一致的流量要通過NGFW時,需要關閉狀態檢測機制)

首包處理流程

后續包處理流程

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。