您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇文章為大家展示了APT28攻擊活動分析報告是怎樣的,內容簡明扼要并且容易理解,絕對能使你眼前一亮,通過這篇文章的詳細介紹希望你能有所收獲。

在過去的一年中,俄羅斯最大的黑客組織APT28一直在掃描和探測互聯網中存在漏洞的電子郵件服務器。據報告,APT28在過去十年中的主要使用魚叉式網絡釣魚,針對特定目標精心設計電子郵件,APT28已用多種惡意軟件感染受害者超過15年。

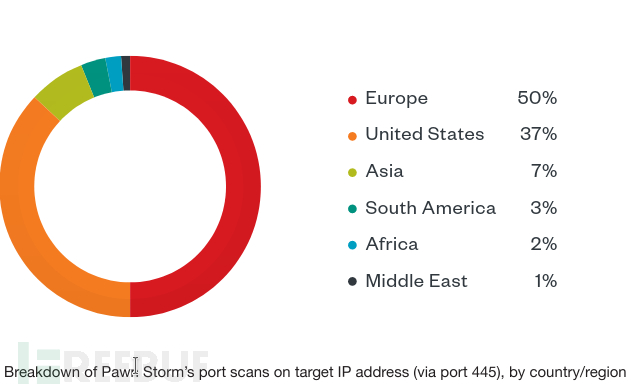

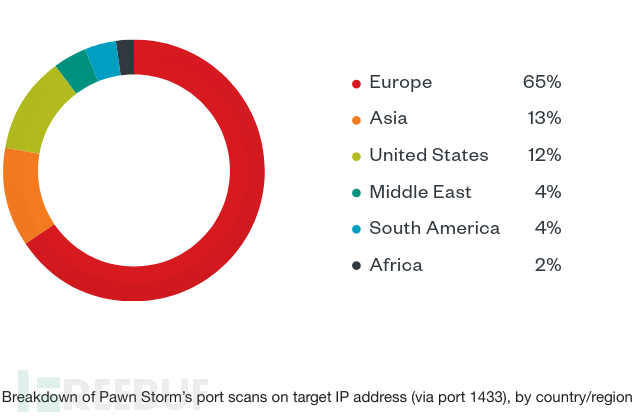

魚叉式網絡釣魚和惡意軟件攻擊仍然存在,APT28去年也開始對整個Internet進行掃描,在TCP端口445和1433上搜索存在漏洞的Webmail和Microsoft Exchange Autodiscover服務器。目前尚不清楚APT28對服務器發動了哪些攻擊,估計他們會試圖攻擊未打補丁的系統,竊取敏感數據或將電子郵件服務器用在其他攻擊活動中。

掃描IP歸屬地如下:

除了服務器掃描之外,APT28還會通過VPN網絡連接到合法公司的電子郵件服務器受感染電子郵件帳戶。APT28會誘騙合法公司的員工,竊取公司電子郵件帳戶登錄憑據,或者進行暴力攻擊破解帳戶的密碼。掌握了憑據后通過VPN登錄受感染的帳戶。

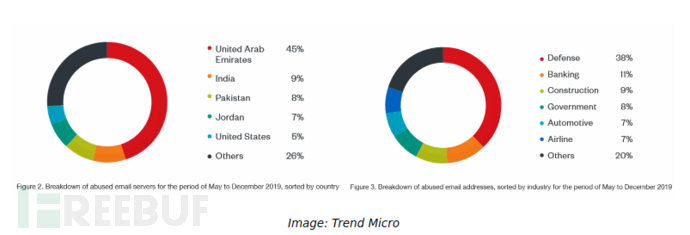

APT28要么泄露他們發現的數據,要么使用受感染的電子郵件帳戶向其他目標發送釣魚郵件。電子郵件來自合法公司的真實員工,因此這些釣魚活動更有效,為APT28提供了新的受害者登錄憑證。絕大多數被盜的電子郵件帳戶都位于阿聯酋國防部門。

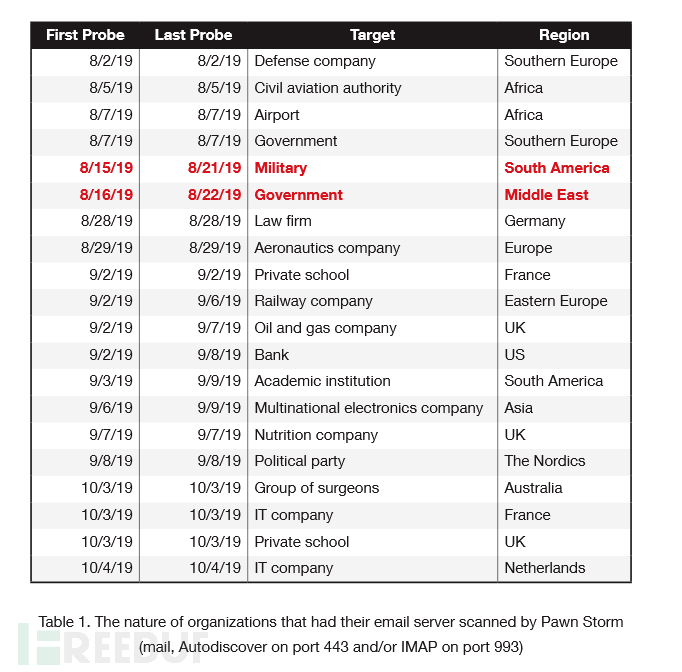

以下是APT28在2019年8月至2019年11月間入侵的電子郵件帳戶公司。

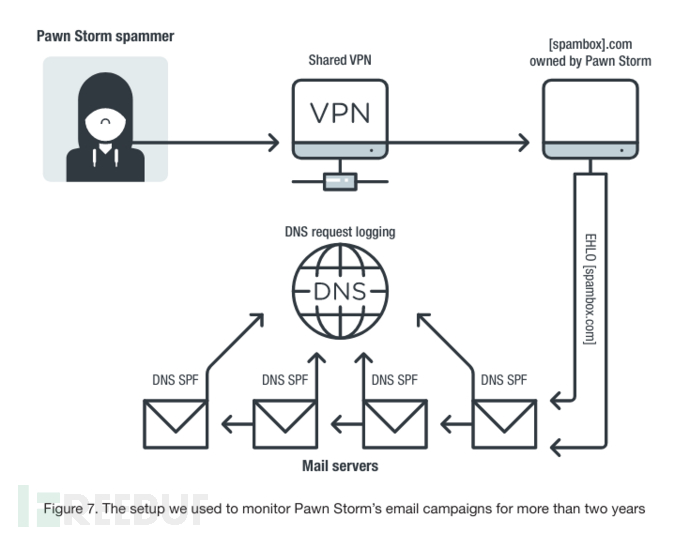

過去的兩年仔細分析了所使用域DNS SPF的請求,觀察到了大量該組織釣魚活動。 2017年春季發現攻擊者已為某些服務器分配了特定域名, 這些服務器被反復用于向Webmail目標發送釣魚郵件。研究人員記錄了域名所有DNS請求。

其中一些域名是在2017年免費注冊,活動目標包括兩個美國的免費Webmail服務,一個俄羅斯的免費Webmail服務和一個伊朗的Webmail服務。

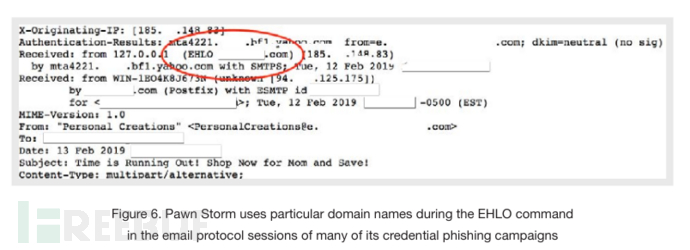

攻擊者經常使用商業VPN服務連接到發送垃圾郵件的專用主機。垃圾郵件發送服務器在與目標郵件服務器的SMTP會話EHLO命令中使用了特定域名。

圖8顯示了針對Yahoo的釣魚活動。

APT28擁有足夠的資源,可以根據目標進行長時間的網絡攻擊活動。他們的攻擊范圍很廣,破壞DNS、釣魚攻擊、水坑攻擊等。最近開始對Webmail和云服務進行直接攻擊,該組織在未來幾年仍將保持活躍。

由于攻擊者使用了各種各樣的工具和策略,因此組織必須確保其邊界安全,減少任何潛在風險。可采取以下措施:

1、強制執行最小特權原則,限制流量,僅啟用所需的服務并禁用過時或未使用的服務,將網絡中的風險降到最低。

2、修補安全漏洞,保持系統更新,創建強大的補丁管理策略,對已知和未知漏洞進行虛擬修補。

3、定期監視基礎結構,除了采用防火墻之外,還包括入侵檢測和防御系統。

4、啟用雙因素身份驗證。

5、對員工進行安全教育,提高對網絡釣魚技術和常見攻擊的認識,禁止工作中使用個人郵箱和社交帳戶。

6、保持數據完整性,定期備份數據,加密存儲敏感信息。

上述內容就是APT28攻擊活動分析報告是怎樣的,你們學到知識或技能了嗎?如果還想學到更多技能或者豐富自己的知識儲備,歡迎關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。