您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇內容主要講解“怎么使用SSRF-King在BurpSuite中實現自動化SSRF檢測”,感興趣的朋友不妨來看看。本文介紹的方法操作簡單快捷,實用性強。下面就讓小編來帶大家學習“怎么使用SSRF-King在BurpSuite中實現自動化SSRF檢測”吧!

SSRF-King是一款針對BurpSuite的SSRF插件,在該工具的幫助下,廣大研究人員能夠針對所有的請求實現自動化的SSRF檢測。

SSRF,即Server-side Request Forge服務端請求偽造,指的是由攻擊者構造的攻擊鏈接傳給服務端執行造成的漏洞,一般用來在外網探測或攻擊內網服務。

測試所有外部交互的請求。

檢查是否有任何交互不是來源于用戶的IP,如果是的話,則開放重定向。

提醒用戶發生了不安全的請求交互;

掃描選項支持被動掃描和主動掃描;

除此之外,該工具還會基于下列研究來執行測試:

引用:https://portswigger.net/research/cracking-the-lens-targeting-https-hidden-attack-surface

GET http://burpcollab/some/endpoint HTTP/1.1 Host: example.com ...

或

GET @burpcollab/some/endpoint HTTP/1.1 Host: example.com ...

或

GET /some/endpoint HTTP/1.1 Host: example.com:80@burpcollab ...

或

GET /some/endpoint HTTP/1.1 Host: burpcollab ...

或

GET /some/endpoint HTTP/1.1 Host: example.com X-Forwarded-Host: burpcollab ...

廣大研究人員可以使用下列命令將該項目源碼克隆至本地,并進行項目構建:

git clone https://github.com/ethicalhackingplayground/ssrf-king gradle build

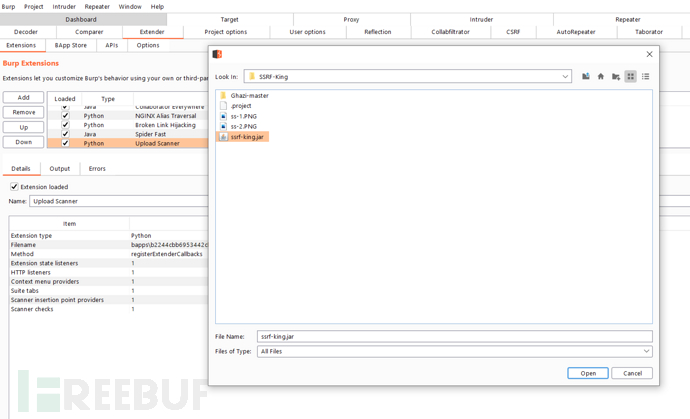

現在,我們將能夠在該項目的build/libs目錄下找到一個名為“ssrf-king.jar”的文件,我們接下來可以將其導入至BurpSuite之中。

或者,大家也可以直接訪問該項目的【Releases】頁面來下載預編譯好的文件。

加載需要測試的網頁:

在BurpSuite中,將該站點添加進主機地址范圍中:

加載功能插件SSRF-King:

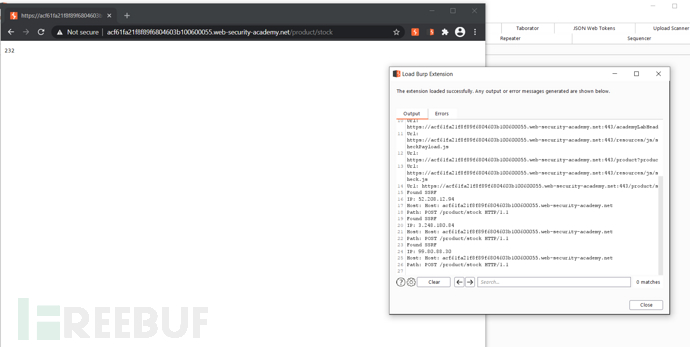

記錄Burp Collab Payload:

被動式爬取頁面內容,SSRF-King將會實時測試請求中的所有內容:

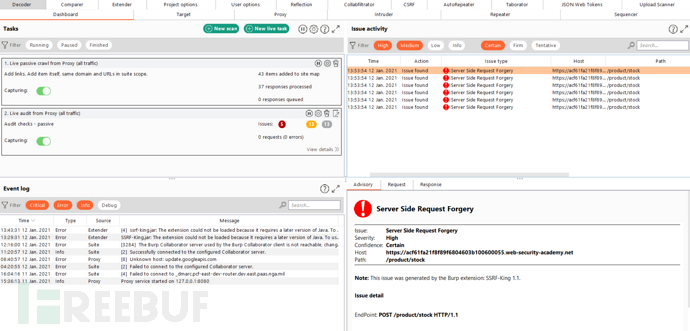

當該工具插件發現安全漏洞之后,便會將信息記錄在日志中,并添加一個警告提醒:

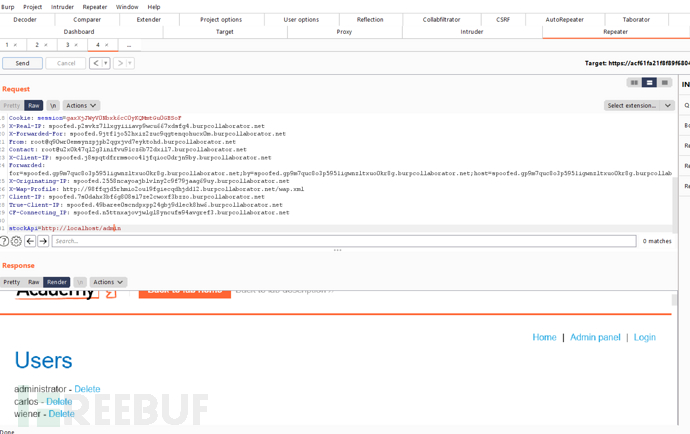

在下面這個界面中,我們可以對利用參數來進行SSRF模糊測試:

到此,相信大家對“怎么使用SSRF-King在BurpSuite中實現自動化SSRF檢測”有了更深的了解,不妨來實際操作一番吧!這里是億速云網站,更多相關內容可以進入相關頻道進行查詢,關注我們,繼續學習!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。