您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

怎樣使用BurpSuite宏獲取CSRF-TOKEN,針對這個問題,這篇文章詳細介紹了相對應的分析和解答,希望可以幫助更多想解決這個問題的小伙伴找到更簡單易行的方法。

在WEB滲透中經常可以看到頁面存在一次性token校驗的情況,即請求包中包含token,而token值需通過其它頁面獲取,導致burpsuite抓包后無法重放。除了暴力破解,BurpSuite宏也可以用于其他測試,不過最終目的都是一致的,使我們更加快捷,專注于挖掘信息和滲透上,而不是在重復的工作中上浪費時間。

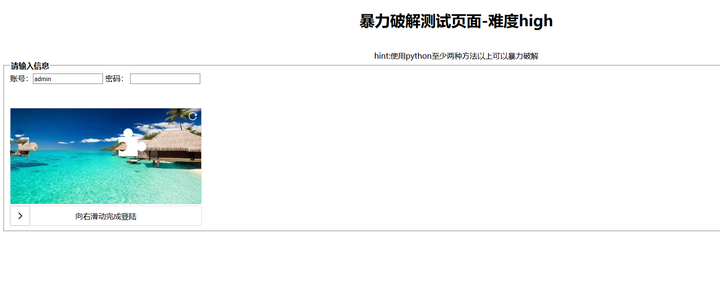

下面以一個簡單例子來做個說明。目標網站如下,頁面存在一個圖片驗證碼,題目要求暴力破解得到賬號密碼。這題可以有多種方式實現,這里以burpsuite宏進行實驗。

暴力破解測試題目:https://github.com/3sNwgeek/BruteForc_test 這些題目出自都是我平時工作滲透中遇到的各種各樣的驗證碼問題而改成題目的。

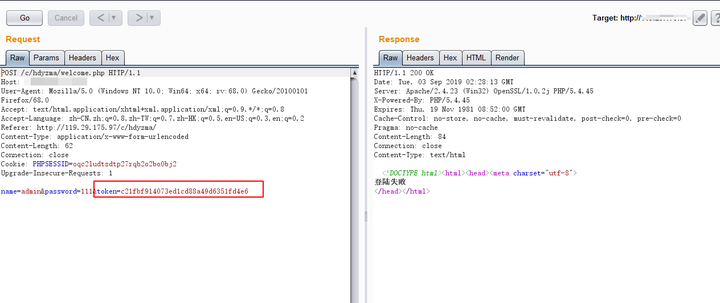

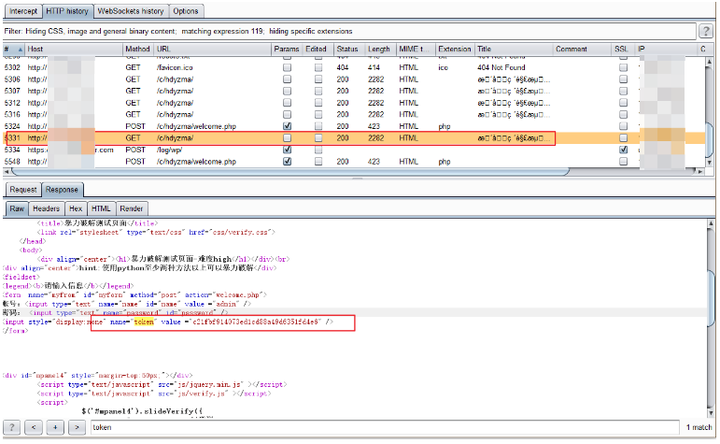

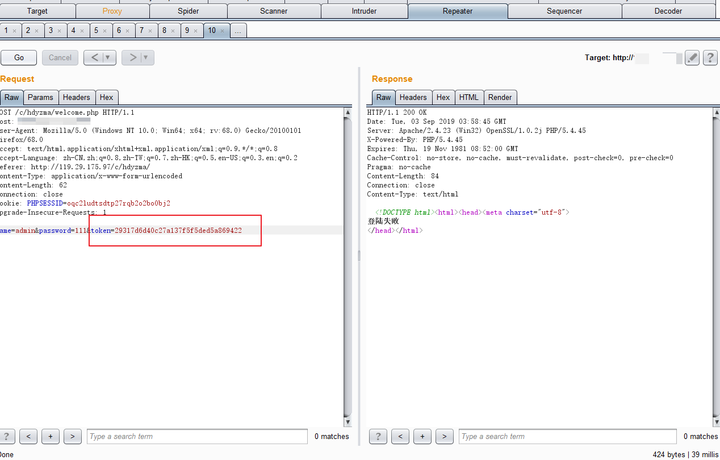

雖然題目是使用滑動驗證碼進行登陸的,但是實際上還是校驗登陸session的。 1. 目標URL為:http://1.1.1.1/c/hdyzma/welcome.php,抓個包測試一下,發現其會對token參數校驗,拒絕重放的數據包。

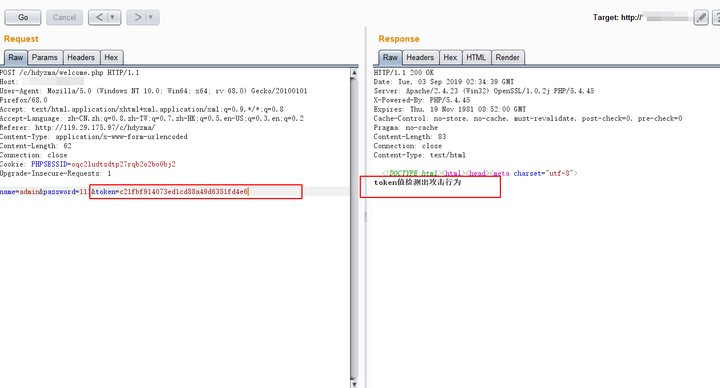

2. 在登陸頁面http://1.1.1.1/c/hdyzma/可發現token值:

3. 通過上面的發現,可以使用burpsuite的宏功能自動把登陸頁的token值抓取出來填入登陸請求

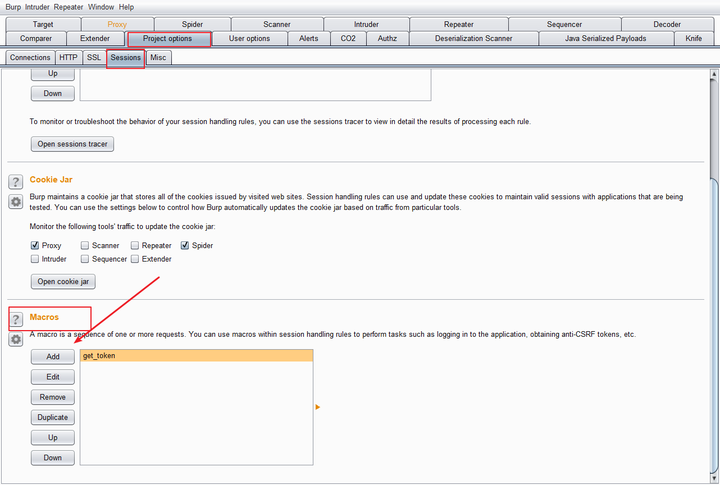

1.創建Macros,獲取token值

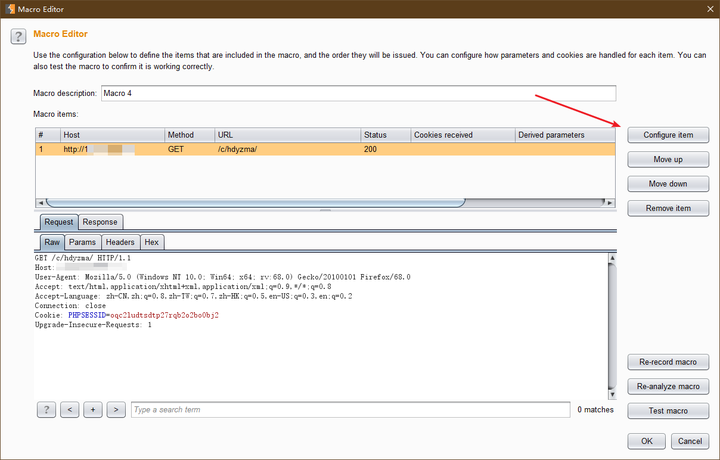

2.在Macro Recorder中選擇包含要獲取的token的頁面

3.配置Macros

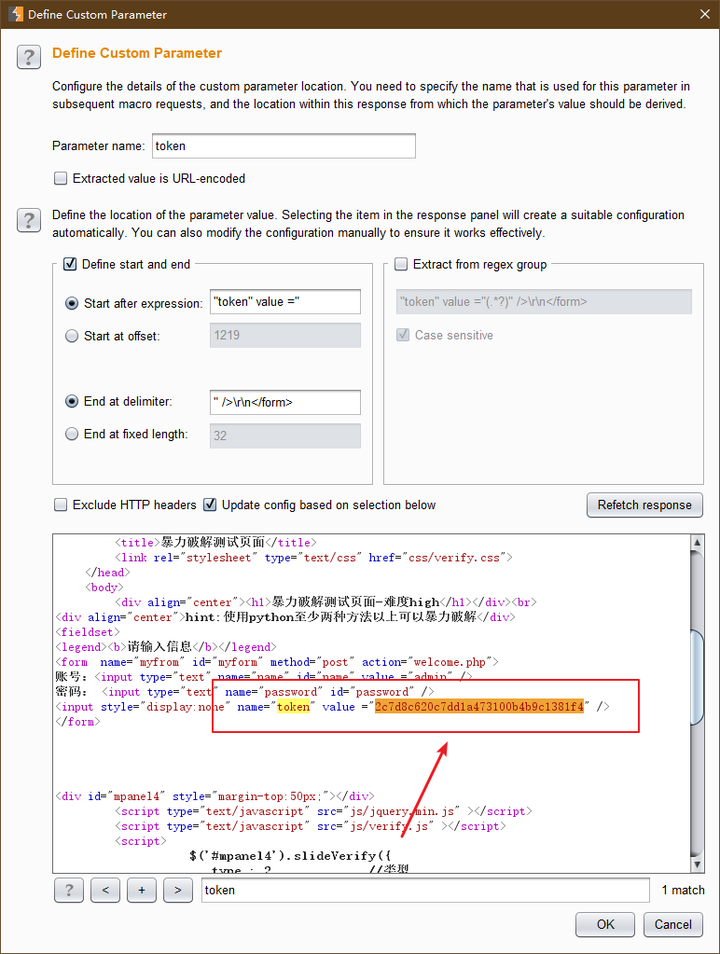

用鼠標選中token值,burpsuite會自動填寫開始標記以及結束標記,并且寫上Parameter name為token,注意這里的參數名token是與要爆破頁面里的token名稱一致:

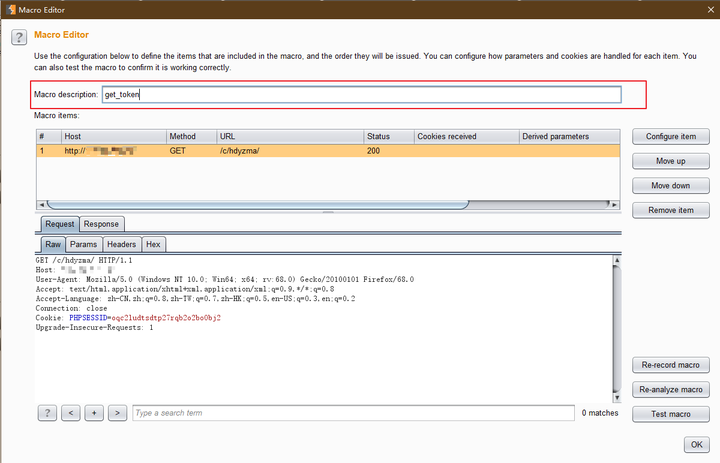

定義Macro描述,方便區分:

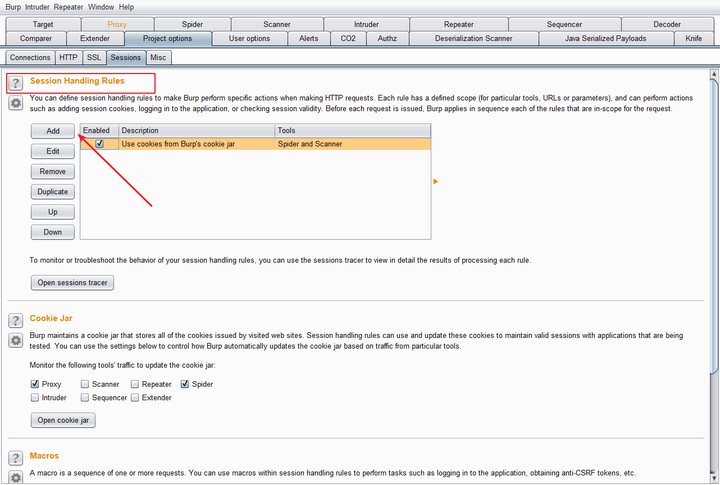

1、然后在Session Handling Rules里面新建一條規則:

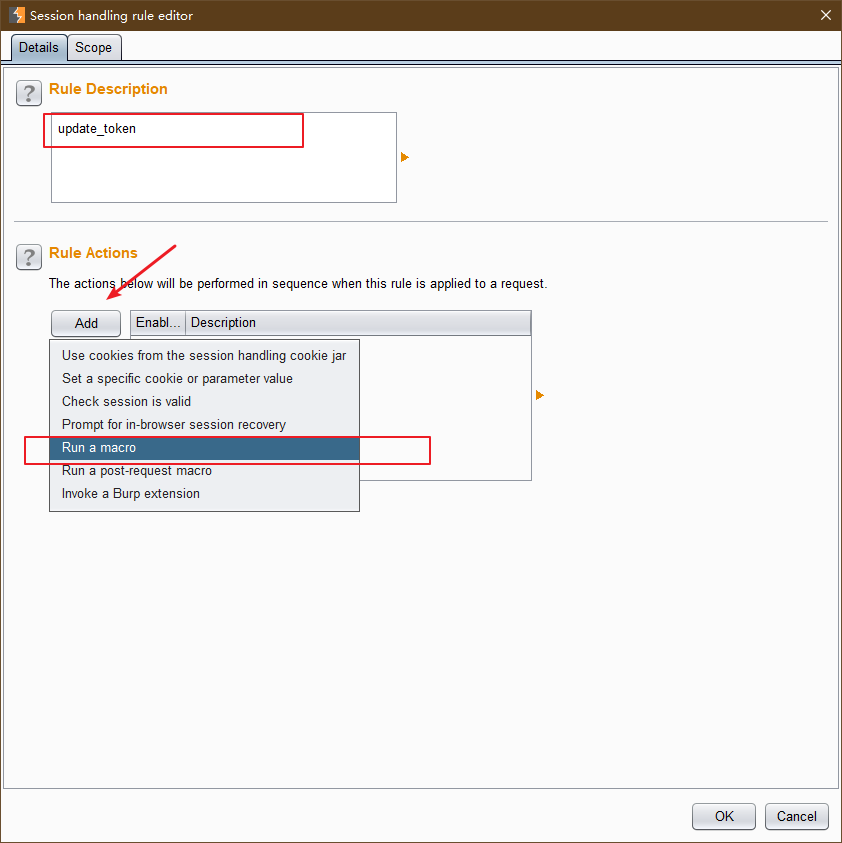

設置一個名字,這里叫update_token:

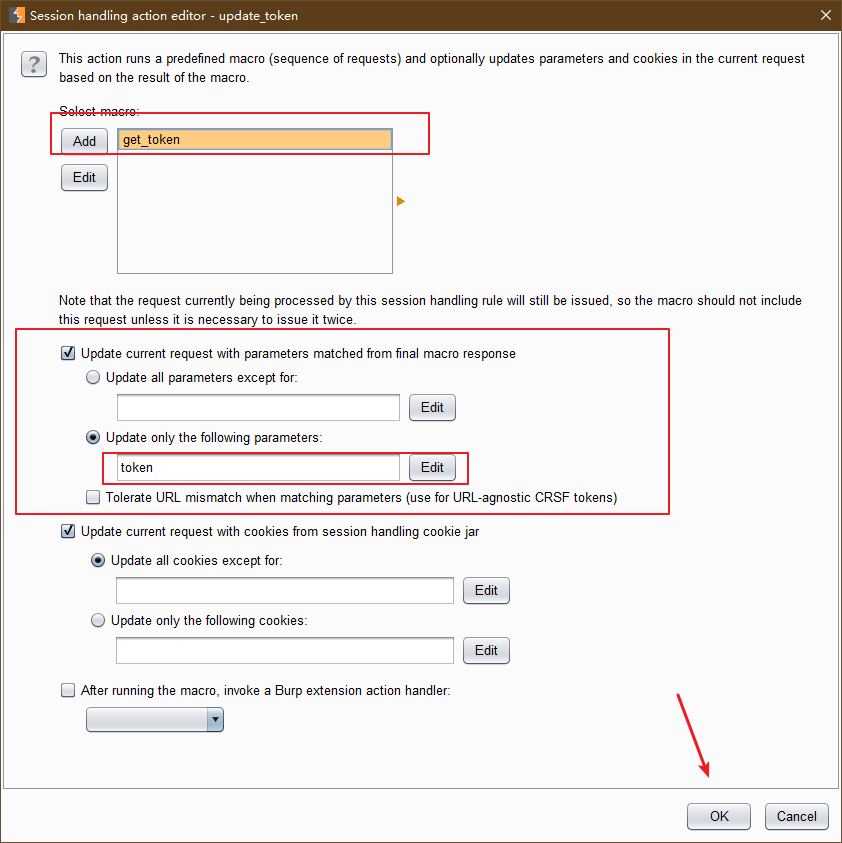

選中剛剛錄制好的宏,并且設置要更新的參數名,這里是token:

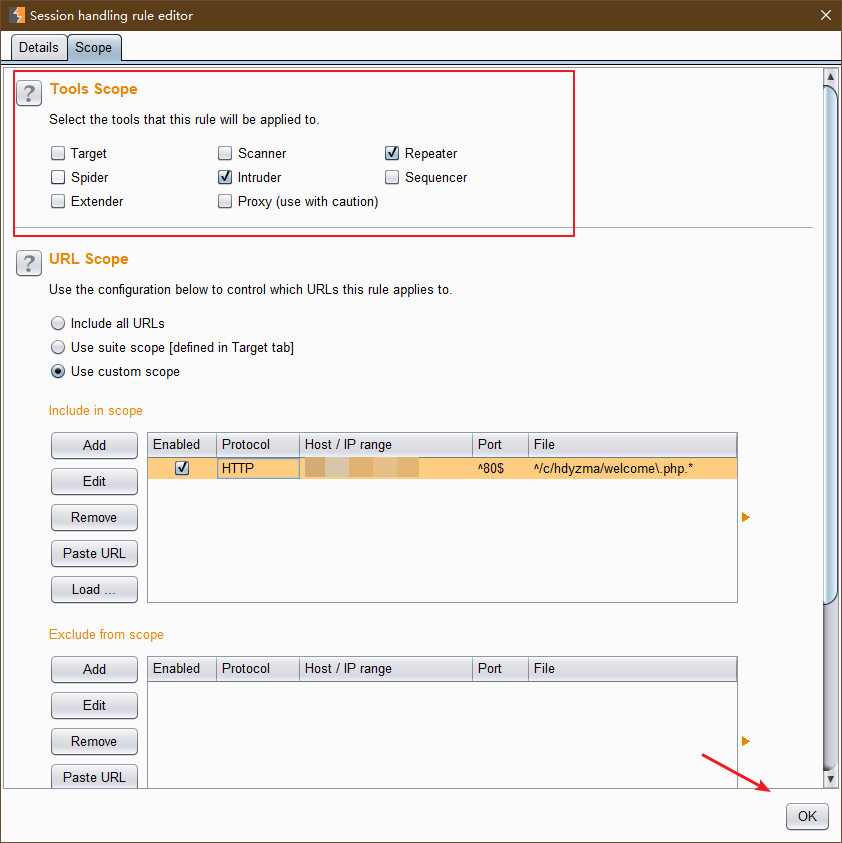

2.然后是設置宏的影響范圍,因為我們只需要暴力破解賬號密碼,所以Tools Scope這里只選中Repeater、Intruder就行了,其它模塊可根據實際需要勾選:

1.回到Repeater,點擊Go重新發包,可以看到現在token參數會自動刷新:

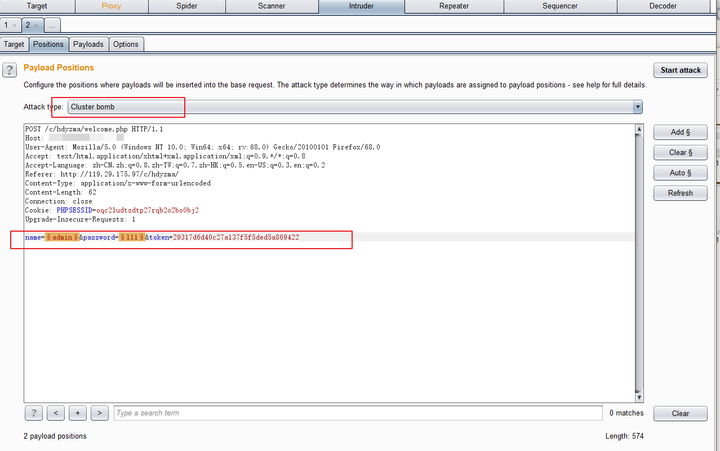

2.使用Intruder暴力破解賬號密碼:

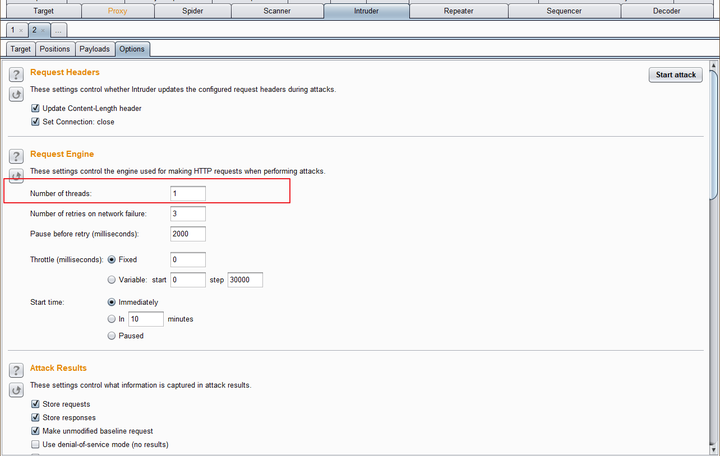

因為多線程會同時刷新token,導致部分請求包拿到的token已經被刷新了,所以只能設置單線程跑:

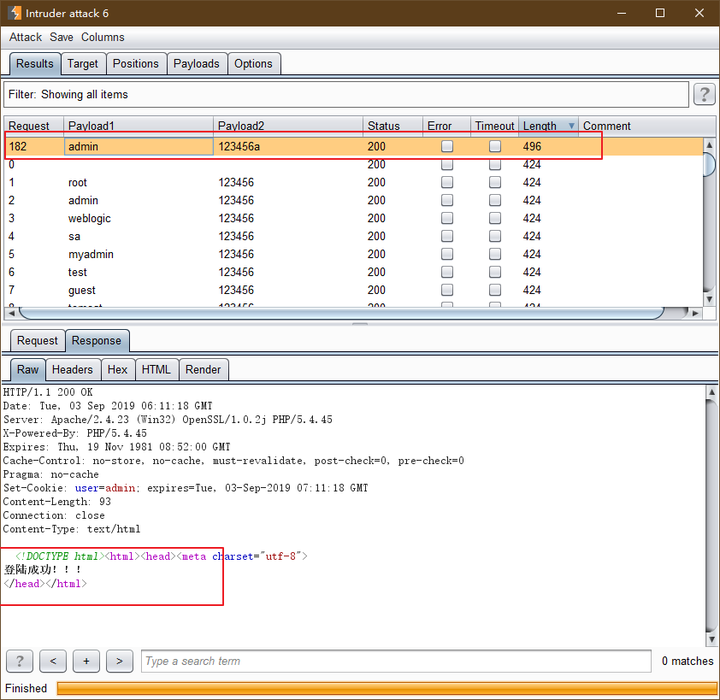

成功暴破得到賬號admin/123456a

關于怎樣使用BurpSuite宏獲取CSRF-TOKEN問題的解答就分享到這里了,希望以上內容可以對大家有一定的幫助,如果你還有很多疑惑沒有解開,可以關注億速云行業資訊頻道了解更多相關知識。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。