您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

今天就跟大家聊聊有關Zabbix 遠程代碼執行漏洞CVE-2020-11800復現是怎么樣的,可能很多人都不太了解,為了讓大家更加了解,小編給大家總結了以下內容,希望大家根據這篇文章可以有所收獲。

abbix是一個基于WEB界面的提供分布式系統監視以及網絡監視功能的企業級的開源解決方案。zabbix能監視各種網絡參數,保證服務器系統的安全運營;并提供靈活的通知機制以讓系統管理員快速定位/解決存在的各種問題。zabbix由2部分構成,zabbix server與可選組件zabbix agent。zabbix server可以通過SNMP,zabbix agent,ping,端口監視等方法提供對遠程服務器/網絡狀態的監視,數據收集等功能,它可以運行在Linux,Solaris,HP-UX,AIX,Free BSD,Open BSD,OS X等平臺上。

Zabbix Server的trapper命令處理,存在命令注入漏洞,可導致遠程代碼執行。

Zabbix 3.0.x~3.0.30

1、本次漏洞環境手動搭建較為復雜,這里使用vulhub環境搭建,下載

git clone https://github.com/vulhub/vulhub.git

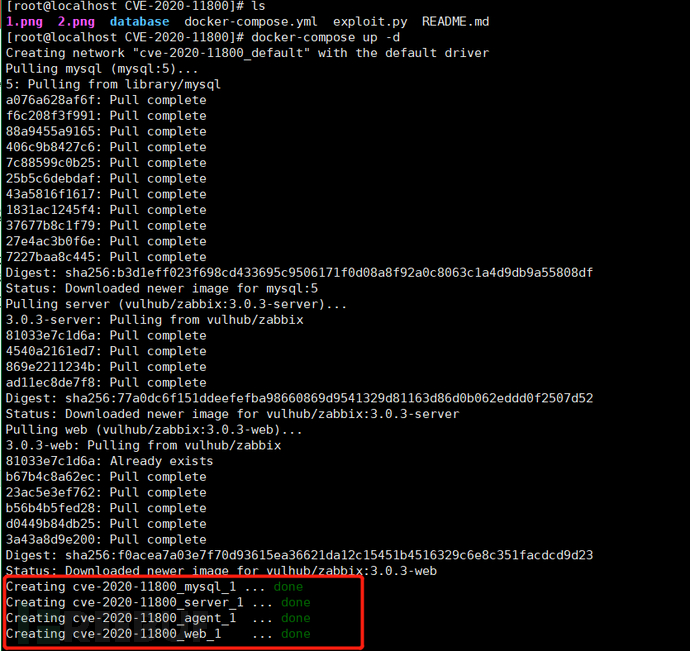

2、進入漏洞目錄,使用docker-compose啟動一個完整的Zabbix環境,包含Web端、Server端、1個Agent和Mysql數據庫

cd vulhub-master/zabbix/CVE-2020-11800

docker-compose up -d

3、使用docker ps 查看是否都啟動成功沒有就在執行docker-compose up -d

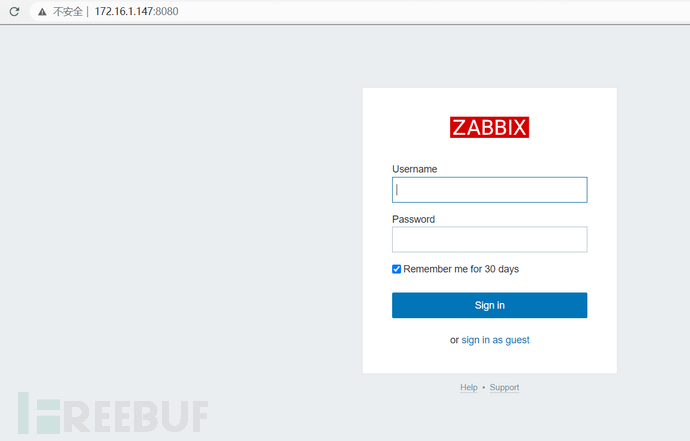

啟動成功在瀏覽器訪問http://your-ip:8080

1、利用該漏洞需要服務端開啟了自動注冊功能,使用賬號密碼admin/zabbix登錄后臺

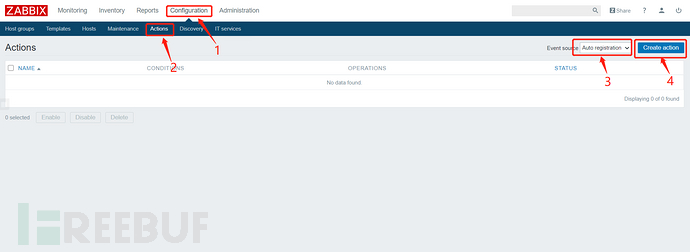

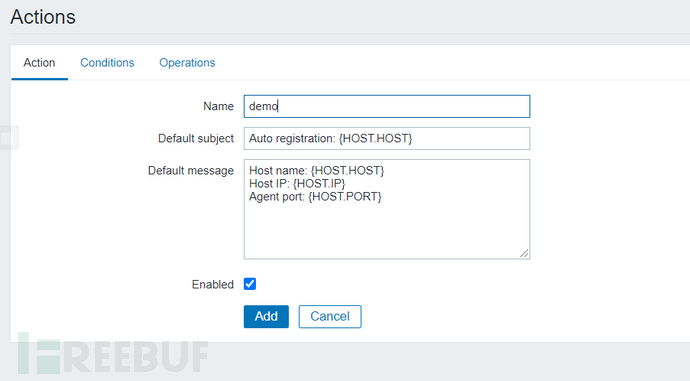

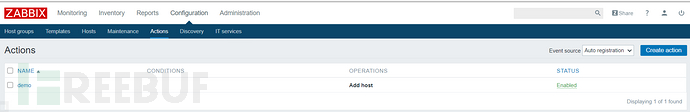

進入Configuration->Actions,將Event source調整為Auto registration,然后點擊Create action,創建一個Action,名字隨意

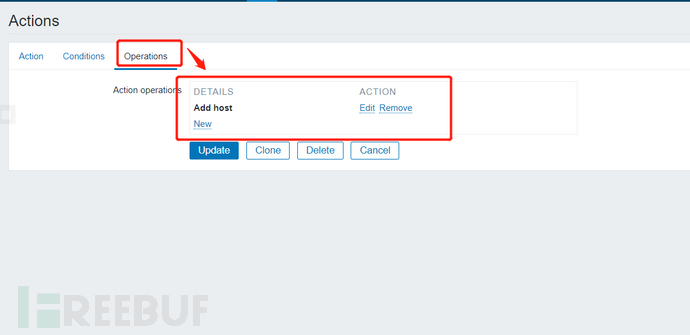

2、然后點擊Operation,創建一個Operation,type為“Add Host”:然后保存

3、這樣就開啟了自動注冊功能

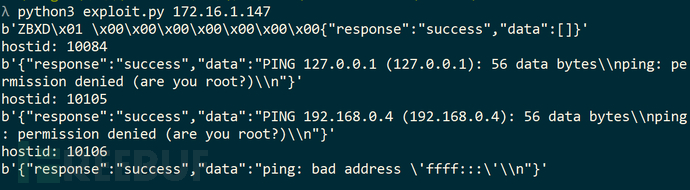

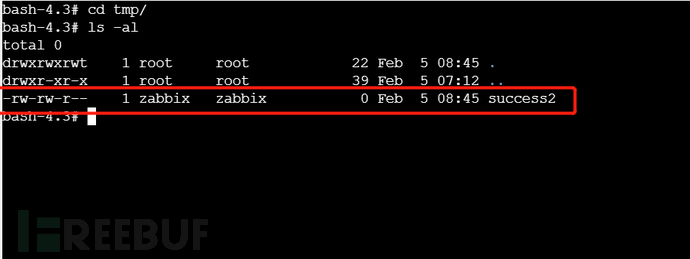

4、在下載的vulhub中漏洞目錄有漏洞利用腳本,查看poc可以看到執行的是寫入文件的操作,使用python3執行poc,進入docker中查看寫入成功

python3 exploit.py 172.16.1.147

1、建議升級至最新版本

看完上述內容,你們對Zabbix 遠程代碼執行漏洞CVE-2020-11800復現是怎么樣的有進一步的了解嗎?如果還想了解更多知識或者相關內容,請關注億速云行業資訊頻道,感謝大家的支持。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。