您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

作者 | 伍沖斌? VPGAME 運維開發工程師

導讀:VPGAME 是集賽事運營、媒體資訊、大數據分析、玩家社群、周邊等為一體的綜合電競服務平臺。總部位于中國杭州,在上海和美國西雅圖分別設立了電競大數據研發中心和 AI 研發中心。本文將講述 VPGAME 將服務器遷移至 Kubernetes 的過程。

隨著容器技術的日趨成熟,公司近期計劃將服務遷移至容器環境,通過 Kubernetes 對容器進行調度、編排和管理。并借此機會,對服務進行標準化,優化整個 CI/CD 的流程,提高服務部署的效率。

CI/CD 工具上,我們選擇了 GitLab-CI。GitLab-CI 就是一套配合 GitLab 使用的持續集成系統,以完成代碼提交之后的安裝依賴、編譯、單元測試、lint、鏡像構建以及發布等工作。

GitLab-CI 完美地和 GitLab 進行集成,在使用的時候只需要安裝配置 gitlab-runner 即可。GitLab-Runner 在向 GitLab 完成注冊后可以提供進行 CI/CD 操作的環境,負責從 GitLab 中拉取代碼,根據代碼倉庫中配置的 gitlab-ci.yml ,執行相應的命令進行 CI/CD 工作。

相比于 Jenkins,GitLab-CI 配置簡單,只需在工程中配置 gitlab-ci.yml 文件完成 CI/CD 流程的編寫,不需要像在 Jenkins 里一樣配置 webhook 回調地址,也不需要 Jenkins 新建這個項目的編譯配置。并且個人認為 GitLab 的 CI/CD 過程顯示比 Jenkins 更加美觀。當然 Jenkins 依靠它豐富的插件,可以配置很多 GitLab-CI 不存在的功能。按照現在我們的需求, GitLab-CI 簡單易用,在功能也滿足我們的需求。

傳統的服務部署方式是在操作系統中安裝好相應的應用依賴,然后進行應用服務的安裝,這種部署方式的缺點是將服務的程序、配置、依賴庫以及生命周期與宿主機操作系統緊密地耦合在一起,對服務的升級、擴縮容、遷移等操作不是十分便利。

容器的部署方式則是以鏡像為核心,在代碼進行編譯構建時,將應用程序與應用程序運行所需要的依賴打包成一個鏡像,在部署階段,通過鏡像創建容器實例完成服務的部署和運行。從而實現以應用為中心的管理,容器的隔離性實現了資源的隔離,由于容器不需要依賴宿主機的操作系統環境,所以可以很好地保證開發、測試和生產環境的一致性。此外,由于構建好的鏡像是不可變的,并且可以通過 tag 進行版本控制,所以可以提供可靠、頻繁的容器鏡像構建和部署,亦可方便及快速進行回滾操作。

Kubernetes(簡稱 k8s),作為一個容器調度、編排和管理平臺,可以在物理或虛擬機集群上調度和運行應用程序容器,提供了一個以容器為核心的基礎架構。通過 Kubernetes,對容器進行編排和管理,可以:

我們在服務遷移中選用了阿里云的容器服務,它基于原生 Kubernetes 進行適配和增強,簡化集群的搭建和擴容等工作,整合阿里云虛擬化、存儲、網絡和安全能力,打造云端最佳的 Kubernetes 容器化應用運行環境。在便捷性上,可以通過 Web 界面一鍵完成 Kubernetes 集群的創建、升級以及節點的擴縮容。功能上,在網絡、存儲、負載均衡和監控方面與阿里云資源集成,在遷移過程中可以最小化減少遷移帶來的影響。

此外,在選擇集群創建時,我們選擇了托管版 Kubernetes,只需創建 Worker 節點,Master 節點由容器服務創建并托管。如此一來,我們在 Worker 節點的規劃與資源隔離上還是具備自主性和靈活性的同時不需要運維管理 Kubernetes 集群 Master 節點,可以將更多的精力關注在應用服務上。

cdn.com/c80d3b069a007de5861693ed5a8a7e70f39fffc4.png">

在介紹 GitLab CI 之前,首先簡單介紹一下 GitLab CI 里的一些基本概念,具體如下:

當有代碼 push 到 GitLab 時,就會觸發一個 Pipeline。然后進行編譯,測試和鏡像構建等操作等操作,其中每一步操作都為一個 Job。在 CD 階段,會將 CI 階段構建出來的結果根據情況部署到測試環境或生產環境。

GitLab 中有三種類型的 Runner ,分別為:

我們可以根據需要向 GitLab 注冊不同類型的 Runner,注冊的方式是相同的。

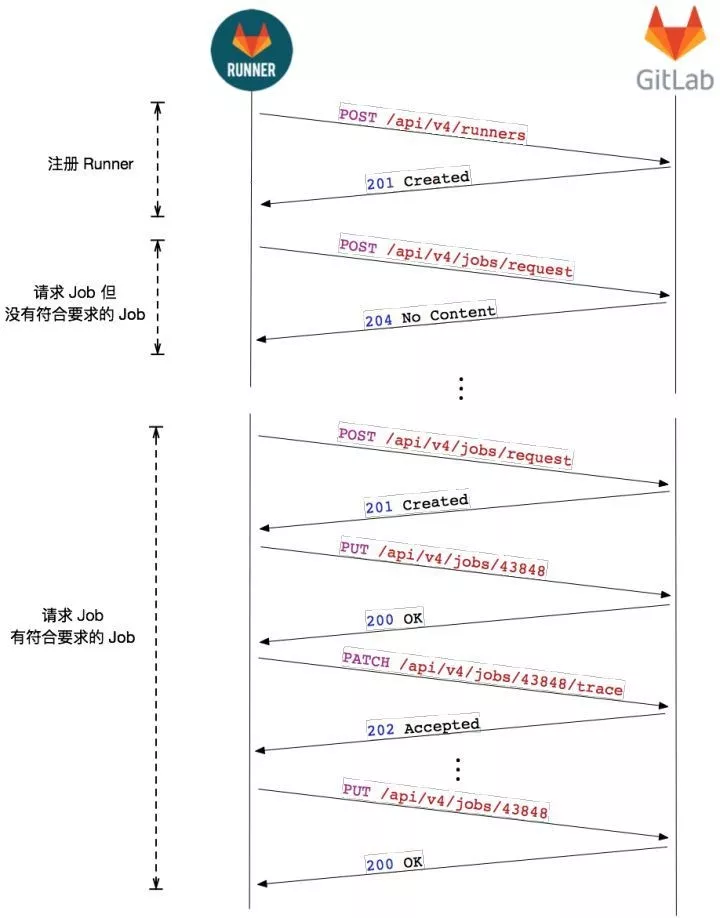

Runner 首先會向 GitLab 發起注冊請求,請求內容中包含 token、tag 等信息,注冊成功后 GitLab 會向 Runner 返回一個 token,后續的請求,Runner 都會攜帶這個請求。

注冊成功后,Runner 就會不停的向 GitLab 請求 Job,時間間隔是 3s。若沒有請求到 Job,GitLab 返回 204 No Content。如果請求到 Job,GitLab 會把 Job 信息返回來,Runner 在接收到 Job 之后,會向 GitLab 發送一個確認請求,同時更新任務的狀態。之后,Runner 開始 Job 的執行, 并且會定時地將中間數據,以 Patch 請求的方式發送給 GitLab。

Runner 在實際執行 Job 時,是通過調用 Executor 來完成的。Runner 在注冊時提供了 SSH、Shell、Docker、docker-ssh、VirtualBox、Kubernetes 等不同類型的 Executor 來滿足不同的場景和需求。

其中我們常用的有 Shell 和 Docker 等 Executor,Shell 類型主要是利用 Runner 所在主機的環境進行 Job的執行。而 Docker 類型的 Executor 在每個 Job 開始時,拉取鏡像生產一個容器,在容器里完成 Job,在 Job 完成后,對應的容器就會被銷毀。由于 Docker 隔離性強、輕量且回收,我們在使用時選用 Docker 類型的 Executor 去執行 Job,我們只要提前做好 Job 所需環境的 Docker 鏡像,在每個 Job 定義好 image 即可使用對應的環境,操作便捷。

由于我們需要使用 Docker 類型的 Executor,所以需要在運行 Runnner 的服務器上先安裝 Docker,具體步驟如下(CentOS 環境):

安裝需要的軟件包,yum-util 提供 yum-config-manager 功能,另外兩個是 DeviceMapper 驅動依賴:

yum install -y yum-utils device-mapper-persistent-data lvm2設置 yum 源:

yum-config-manager --add-repo https://download.docker.com/linux/centos/docker-ce.repo安裝 Docker:

yum install docker-ce -y啟動并加入開機啟動:

systemctl start docker

systemctl enable docker執行下面的命令進行 GitLab Runner 的安裝和啟動:

curl -L https://packages.gitlab.com/install/repositories/runner/gitlab-runner/script.rpm.sh | sudo bash

sudo yum install gitlab-runner -y

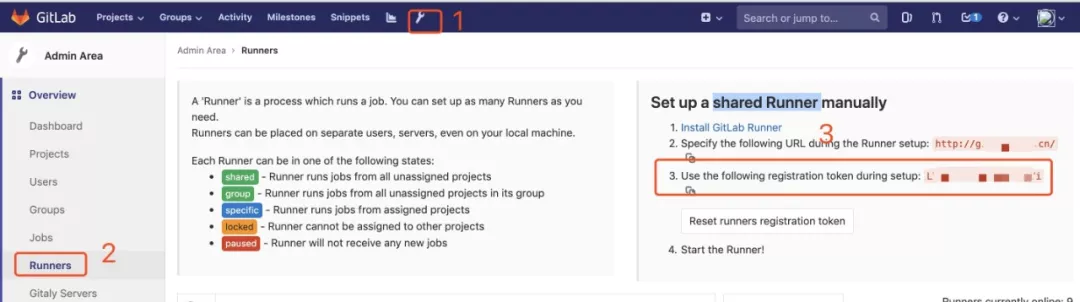

gitlab-runner start啟動 GitLab Runner 后還需要向 GitLab 進行注冊,在注冊前需要從 GitLab 里查詢 token。不同類型的 Runner 對應的 token 獲取的路徑不同。shared Runner 需要 admin 權限的賬號,按如下方式可以獲取對應的 token。

其他兩種類型在對應的頁面下( group 或 project 主頁)的 setting—>CI/CD—>Runner 可以獲取到 token。<br />Runner 的注冊方式分為交互式和非交互式兩種。其中交互式注冊方式,在輸入 gitlab-runner register 命令后,按照提示輸入注冊所需要的信息,包括 gitlab url、token 和 Runner 名字等。這邊個人比較推薦非交互式命令,可以事先準備好命令,完成一鍵注冊,并且非交互式注冊方式提供了更多的注冊選項,可以滿足更多樣化的需求。

按如下示例即可完成一個 Runner 的注冊:

gitlab-runner register --non-interactive \

--url "http://git.xxxx.cn" \

--registration-token "xxxxxxxxxxx" \

--executor "docker" \

--docker-image alpine:latest \

--description "base-runner-docker" \

--tag-list "base-runner" \

--run-untagged="true" \

--docker-privileged="true" \

--docker-pull-policy "if-not-present" \

--docker-volumes /etc/docker/daemon.json:/etc/docker/daemon.json \

--docker-volumes /etc/gitlab-runner/key/docker-config.json:/root/.docker/config.json \

--docker-volumes /etc/gitlab-runner/find_diff_files:/usr/bin/find_diff_files \

--docker-volumes /etc/gitlab-runner/key/id_rsa:/root/.ssh/id_rsa \

--docker-volumes /etc/gitlab-runner/key/test-kube-config:/root/.kube/config我們可以通過 --docker-pull-policy 指定 Executor 執行 Job 時 Dokcer 鏡像下載策略。--docker-volumes 指定容器與宿主機(即 Runner 運行的服務器)的文件掛載映射關系。上面掛載的文件主要是用于 Runner 在執行 Job 時,運用的一些 key,包括訪問 GitLab、Docker Harbor 和 Kubernetes 集群的 key。當然,如果還有其他文件需要共享給容器,可以通過 --docker-volumes 去指定。

/etc/docker/daemon.json 文件主要為了可以以 http 方式訪問 docker horbor 所做的設置:

{ "insecure-registries" : ["http://docker.vpgame.cn"] }完成注冊后,重啟 Runner 即可:

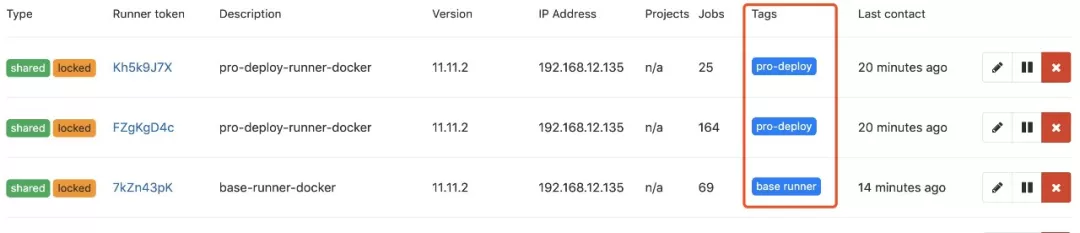

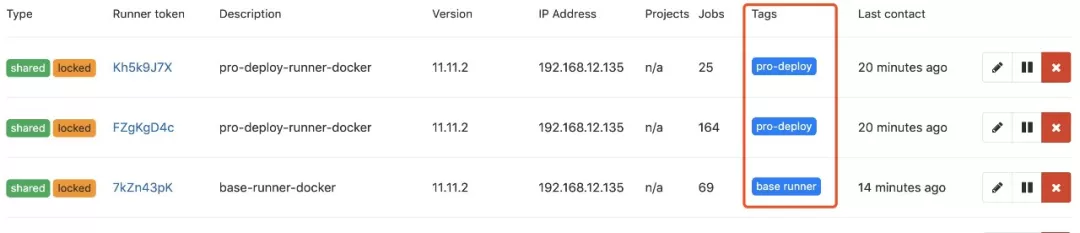

gitlab-runner restart部署完成后,可以在 GitLab 的 Web 管理界面查看到不同 Runner 的信息。

此外,如果一臺服務需要注冊多個 Runner ,可以修改 /etc/gitlab-runner/config.toml 中的 concurrent 值增加 Runner 的并發數,修改完之后同樣需要重啟 Runner。

為了滿足不同服務對運行環境的多樣化需求,我們需要為不同語言的服務提前準備不同的基礎鏡像用于構建鏡像階段使用。此外,CI/CD 所需要的工具鏡像也需要制作,作為 Runner 執行 Job 時生成容器所需要的 Docker 鏡像。<br />所有的鏡像都以編寫 Dockerfile 的形式通過 GitLab 進行管理,并且我們編寫了 .gitlab-ci.yml 文件,使得每次有 Dockerfile 新增或者修改就會觸發 Pipeline 進行鏡像的構建并上傳到 Harbor 上。這種管理方式有以下優點:

每個文件夾都有 Dockerfile 來描述鏡像的基本情況,其中包含了 Java、PHP、Node 和 Go 等不同語言的運行時基礎鏡像和 CI 鏡像,還有 docker-kubectl 這類工具鏡像的 Dockerfile。

以 PHP 鏡像為例:

php/

├── 1.0

│ ├── Dockerfile

│ ├── ci-1.0

│ │ └── Dockerfile

│ ├── php.ini

│ ├── read-zk-config

│ ├── start_service.sh

│ └── www.conf

└── nginx

├── Dockerfile

├── api.vpgame.com.conf

└── nginx.conf該目錄下有一個名為 1.0 的文件夾,里面有一個 Dockerfile 用來構建 php fpm 運行時基礎進行鏡像。主要是在 php:7.1.16-fpm-alpine3.4 加了我們自己定制化的文件,并指定工作目錄和容器初始命令。

FROM php:7.1.16-fpm-alpine3.4

RUN sed -i 's/dl-cdn.alpinelinux.org/mirrors.aliyun.com/g' /etc/apk/repositories\

&& apk upgrade --update && apk add --no-cache --virtual build-dependencies $PHPIZE_DEPS \

tzdata postgresql-dev libxml2-dev libmcrypt libmcrypt-dev libmemcached-dev cyrus-sasl-dev autoconf \

&& apk add --no-cache freetype libpng libjpeg-turbo freetype-dev libpng-dev libjpeg-turbo-dev libmemcached-dev \

&& cp /usr/share/zoneinfo/Asia/Shanghai /etc/localtime \

&& echo "Asia/Shanghai" > /etc/timezone \

&& docker-php-ext-configure gd \

--with-gd \

--with-freetype-dir=/usr/include/ \

--with-png-dir=/usr/include/ \

--with-jpeg-dir=/usr/include/ \

&& docker-php-ext-install gd pdo pdo_mysql bcmath opcache \

&& pecl install memcached apcu redis \

&& docker-php-ext-enable memcached apcu redis \

&& apk del build-dependencies \

&& apk del tzdata \

&& rm -rf /var/cache/apk/* \

&& rm -rf /tmp/* \

&& rm -rf /working/* \

&& rm -rf /usr/local/etc/php-fpm.d/*

COPY start_service.sh /usr/local/bin/start_service.sh

COPY read-zk-config /usr/local/bin/read-zk-config

COPY php.ini /usr/local/etc/php/php.ini

COPY www.conf /usr/local/etc/php-fpm.d/www.conf

WORKDIR /work

CMD ["start_service.sh"]在 1.0/ci-1.0 還有一個 Dockerfile,是用來構建 PHP 在進行單元測試和 lint 操作時所使用的 CI 鏡像。可以看到它基于上面的基礎運行時鏡像增加其他工具來進行構建的。

FROM docker.vpgame.cn/infra/php-1.0

ENV PATH="/root/.composer/vendor/bin:${PATH}"

ENV COMPOSER_ALLOW_SUPERUSER=1

RUN mkdir -p /etc/ssh && echo "StrictHostKeyChecking no" >> /etc/ssh/ssh_config

RUN apk --update add --no-cache make libc-dev autoconf gcc openssh-client git bash &&\

echo "apc.enable_cli=1" >> /usr/local/etc/php/conf.d/docker-php-ext-apcu.ini

RUN pecl install xdebug && docker-php-ext-enable xdebug &&\

echo -e "\nzend_extension=xdebug.so" >> /usr/local/etc/php/php.ini

RUN wget https://vp-infra.oss-cn-beijing.aliyuncs.com/gitlab-ci/software/download/1.6.5/composer.phar -O /bin/composer && \

chmod +x /bin/composer && \

composer config -g -q repo.packagist composer https://packagist.laravel-china.org

RUN composer global require -q phpunit/phpunit:~5.0 squizlabs/php_codesniffer:~3.0

WORKDIR /

CMD ["/bin/bash"]另外 Nginx 目錄下同樣有 Dockerfile,來定制化我們 PHP 項目所需要的 Nginx 鏡像。

在 GitLab 里第一次增加新的 Dockerfile 或者更改 Dockerfile 時,會觸動 Pipeline 自動進行鏡像的構建并上傳的我們私有的 Docker Harbor 上。

由于各個鏡像通過 Dockerfile 進行管理, Master 分支有新的合并,可以通過 git diff 命令找出合并前后新增或更新的 Dockerfile,然后根據這些 Dockerfile 依據一定的命名規則構建鏡像,并上傳到 Docker Harbor 上。

for FILE in `bash ./find_diff_files|grep Dockerfile|sort`;

do

DIR=`dirname "$FILE"`;

IMAGE_NAME=`echo $DIR | sed -e 's/\//-/g'`;

echo $CI_REGISTRY/$HARBOR_DIR/$IMAGE_NAME;

docker build -t $CI_REGISTRY/$HARBOR_DIR/$IMAGE_NAME -f $FILE $DIR;

docker push $CI_REGISTRY/$HARBOR_DIR/$IMAGE_NAME;

done上面命令中 finddifffiles 基于 git diff 命令找出合并前后有差異的文件。

在完成 GitLab Runner 以及 Docker 基礎鏡像的制作之后,我們便可以進行 CI/CD 流程來完成代碼更新之后的單元測試、lint、編譯、鏡像打包以及部署等工作。通過 GitLab CI 進行 CI/CD 的操作只需要在代碼倉庫里編輯和維護一個 .gitlab-ci.yml 文件,每當代碼有更新,GitLab CI 會讀取 .gitlab-ci.yml 里的內容,生成一條 Pipeline 進行 CI/CD 的操作。

.gitlab-ci.yml 的語法比較簡單,基于 yaml 語法進行 Job 的描述。我們把 CI/CD 流程中所需要完成的任務拆分成文件里的 Job,只要對每個 Job 完成清晰的定義,便可形成一套合適高效并具有普適性的 CI/CD 流程。

stages 是一個非常重要的概念, 在 .gitlab-ci.yml 中進行全局定義, 在定義 Job 時指定其中的值來表明 Job 所處的 stage。而在 stages 里元素的順序定義了 Job 的執行順序:所有在相同 stage 的 Job 會并行執行,只有當前 stage 的所有成功完成后,后面 stage 的 Job 才會去執行。

例如,定義如下 stages:

stages:

- build

- test

- deployJob 是 .gitlab-ci.yml 文件中最重要的組成部分,所有的 CI/CD 流程中所執行的任務均可以需要通過定義 Job 來實現。具體來說,我們可以通過關鍵字來對每一個 Job 進行描述。由于 Job 中的關鍵字眾多,并且用法比較豐富,這邊針對我們自己實戰中的一個 Job 來進行說明。

unittest:

stage: test

image: docker.vpgame.cn/infra/php-1.0-ci-1.1

services:

- name: docker.vpgame.cn/infra/mysql-5.6-multi

alias: mysql

- name: redis:4.0

alias: redis_default

script:

- mv .env.tp .env

- composer install --no-dev

- phpunit -v --coverage-text --colors=never --coverage-html=coverage --stderr

artifacts:

when: on_success

paths:

- vendor/

- coverage/

expire_in: 1 hour

coverage: '/^\s*Lines:\s*\d+.\d+\%/'

only:

- branches

- tags

tags:

- base-runner上面的 Job 主要完成了單元測試的功能,在起始行定義了 Job 的名稱。下面我們來解釋 Job 每個關鍵字的具體含義。

stage,定義了 Job 所處的 stage,值為定義在全局中 stages 里的值;<br />

image,指定了 Runner 運行所需要的鏡像,這個鏡像是我們之前制作的基本鏡像。通過該鏡像運行的 Docker 即是 Job 運行的環境;

services,Runner 所運行的 Docker 所需要的連接依賴,在這邊分別定義了 MySQL 和 Redis,在 Job 運行時會去連接這兩個鏡像生成的 Docker;

script,Job 運行的具體的命令 ,通過 Shell 來描述。此 Job 中的 script 主要完成了代碼的編譯和單元測試;

dependencies:

- unittestonly 關鍵字指定了 Job 觸發的時機,該例子中說明只有分支合并或者打 tag 的情況下,該 Job 才會被觸發;

job:

only:

- /^issue-.*$/

except:

- branches這個例子中,只有以 issue- 開頭 tag 標記才會觸發 Job。如果不加 except 參數,以 issue- 開頭的分支或者 tag 標記會觸發 Job。

所以,我們在 Job 定義中,通過 tags 指定 Runner 的值,來指定所需要的 Runner。

我們可以看到 Job 的定義非常的清晰和靈活,關于 Job 的使用遠不止這些功能,更詳細的用法可以參考 GitLab CI/CD 官方文檔。

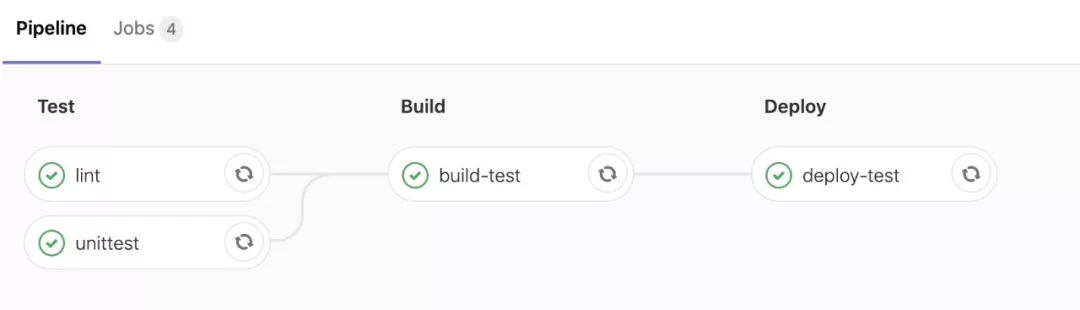

在清楚了如何描述一個 Job 之后,我們通過定義一個個 Job,并進行編排形成 Pipelines。因為我們可以描述設定 Job 的觸發條件,所以通過不同的條件可以觸發形成不一樣的 Pipelines。<br />在 PHP 項目 Kubernetes 上線過程中,我們規定了合并 Master 分支會進行 lint、unitest、build-test 以及 deploy-test 四個 Job。

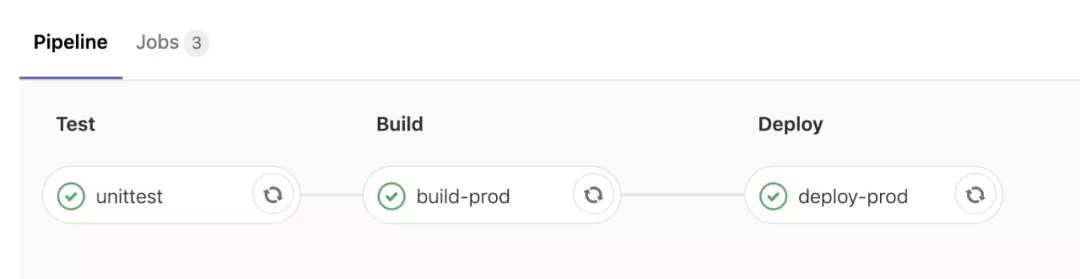

在測試環境驗證通過之后,我們再通過打 tag 進行正式環境的上線。此處的 Pipelines 包含了 unittest、build-pro 和 deploy-pro 三個 Job。

在 .gitlab-ci.yml 文件中,test 階段主要完成 lint 和 unitest 兩個 Job,不同的語言在進行 Job 定義時會各有不同。我們重點來看一下 build 和 deploy 兩個 stage 的 Job 描述。build stage:

# Build stage

.build-op:

stage: build

dependencies:

- unittest

image: docker.vpgame.cn/infra/docker-kubectl-1.0

services:

- name: docker:dind

entrypoint: ["dockerd-entrypoint.sh"]

script:

- echo "Image name:" ${DOCKER_IMAGE_NAME}

- docker build -t ${DOCKER_IMAGE_NAME} .

- docker push ${DOCKER_IMAGE_NAME}

tags:

- base-runner

build-test:

extends: .build-op

variables:

DOCKER_IMAGE_NAME: ${DOCKER_REGISTRY_PREFIX}/${CI_PROJECT_PATH}:${CI_COMMIT_REF_SLUG}-${CI_COMMIT_SHORT_SHA}

only:

- /^testing/

- master

build-prod:

extends: .build-op

variables:

DOCKER_IMAGE_NAME: ${DOCKER_REGISTRY_PREFIX}/${CI_PROJECT_PATH}:${CI_COMMIT_TAG}

only:

- tags在這邊,由于 build 階段中測試環境和生產環境進行鏡像打包時基本操作時是相同的,都是根據 Dockerfile 進行鏡像的 build 和鏡像倉庫的上傳。這里用到了一個 extend 參數,可以減少重復的 Job 描述,使得描述更加地簡潔清晰。

我們先定義一個 .build-op 的 Job,然后 build-test 和 build-prod 都通過 extend 進行繼承,可以通過定義關鍵字來新增或覆蓋 .build-op 中的配置。比如 build-prod 重新定義了變量( variables)DOCKER_IMAGE_NAME以及觸發條件(only)更改為了打 tag 。

這邊我們還需要注意到的是在定義 DOCKER_IMAGE_NAME 時,我們引用了 GitLab CI 自身的一些變量,比如 CI_COMMIT_TAG 表示項目的 commit 的 tag 名稱。我們在定義 Job 變量時,可能會引用到一些 GitLab CI 自身變量,關于這些變量的說明可以參考 GitLab CI/CD Variables 中文文檔。

deploy stage:

# Deploy stage

.deploy-op:

stage: deploy

image: docker.vpgame.cn/infra/docker-kubectl-1.0

script:

- echo "Image name:" ${DOCKER_IMAGE_NAME}

- echo ${APP_NAME}

- sed -i "s~__NAMESPACE__~${NAMESPACE}~g" deployment.yml service.yml

- sed -i "s~__APP_NAME__~${APP_NAME}~g" deployment.yml service.yml

- sed -i "s~__PROJECT_NAME__~${CI_PROJECT_NAME}~g" deployment.yml

- sed -i "s~__PROJECT_NAMESPACE__~${CI_PROJECT_NAMESPACE}~g" deployment.yml

- sed -i "s~__GROUP_NAME__~${GROUP_NAME}~g" deployment.yml

- sed -i "s~__VERSION__~${VERSION}~g" deployment.yml

- sed -i "s~__REPLICAS__~${REPLICAS}~g" deployment.yml

- kubectl apply -f deployment.yml

- kubectl apply -f service.yml

- kubectl rollout status -f deployment.yml

- kubectl get all,ing -l app=${APP_NAME} -n $NAMESPACE

# Deploy test environment

deploy-test:

variables:

REPLICAS: 2

VERSION: ${CI_COMMIT_REF_SLUG}-${CI_COMMIT_SHORT_SHA}

extends: .deploy-op

environment:

name: test

url: http://example.com

only:

- /^testing/

- master

tags:

- base-runner

# Deploy prod environment

deploy-prod:

variables:

REPLICAS: 3

VERSION: ${CI_COMMIT_TAG}

extends: .deploy-op

environment:

name: prod

url: http://example.com

only:

- tags

tags:

- pro-deploy與 build 階段類似,先先定義一個 .deploy-op 的 Job,然后 deploy-test 和 deploy-prod 都通過 extend 進行繼承。

.deploy-op 主要完成了對 Kubernetes Deployment 和 Service 模板文件的一些變量的替換,以及根據生成的 Deployment 和 Service 文件進行 Kubernetes 服務的部署。

deploy-test 和 deploy-prod 兩個 Job 定義了不同變量(variables)以及觸發條件(only)。除此之外, deploy-prod 通過 tags 關鍵字來使用不同的 Runner,將部署的目標集群指向給生產環境的 Kubernetes。

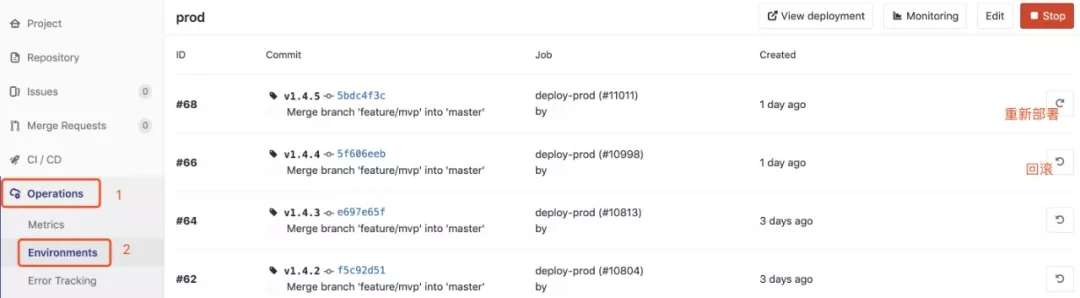

這里還有一個關鍵字 environment 需要特別說明,在定義了 environment 之后,我們可以在 GitLab 中查看每次部署的一些信息。除了查看每次部署的一些信息之外,我們還可以很方便地進行重新部署和回滾。

可以看到,通過對 Job 的關鍵字進行配置,我們可以靈活地編排出我們所需要的 CI/CD 流程,非常好地滿足多樣化的場景。

在 CI/CD 流程中完成 Docker 鏡像的打包任務之后需要將服務所對應的鏡像部署到 Kubernetes 集群中。Kubernetes 提供了多種可以編排調度的資源對象。首先,我們簡單了解一下 Kubernetes 中的一些基本資源。

Pod 作為無狀態應用的運行實體是其中最常用的一種資源對象,Kubernetes 中資源調度最小的基本單元,它包含一個或多個緊密聯系的容器。這些容器共享存儲、網絡和命名空間,以及如何運行的規范。

在 Kubernetes 中,Pod 是非持久的,會因為節點故障或者網絡不通等情況而被銷毀和重建。所以我們在 Kubernetes 中一般不會直接創建一個獨立的 Pod,而是通過多個 Pod 對外提供服務。

ReplicaSet 是 Kubernetes 中的一種副本控制器,控制由其管理的 Pod,使 Pod 副本的數量維持在預設的個數。ReplicaSets 可以獨立使用,但是在大多數場景下被 Deployments 作為協調 Pod 創建,刪除和更新的機制。

Deployment 為 Pod 和 ReplicaSet 提供了一個聲明式定義方法。通過在 Deployment 中進行目標狀態的描述,Deployment controller 會將 Pod 和 ReplicaSet 的實際狀態改變為所設定的目標狀態。Deployment 典型的應用場景包括:

在 Kubernetes 中,Pod 會被隨時創建或銷毀,每個 Pod 都有自己的 IP,這些 IP 也無法持久存在,所以需要 Service 來提供服務發現和負載均衡能力。

Service 是一個定義了一組 Pod 的策略的抽象,通過 Label Selector 來確定后端訪問的 Pod,從而為客戶端訪問服務提供了一個入口。每個 Service 會對應一個集群內部的 ClusterIP,集群內部可以通過 ClusterIP 訪問一個服務。如果需要對集群外部提供服務,可以通過 NodePort 或 LoadBalancer 方式。

<a name="2G399"></a>

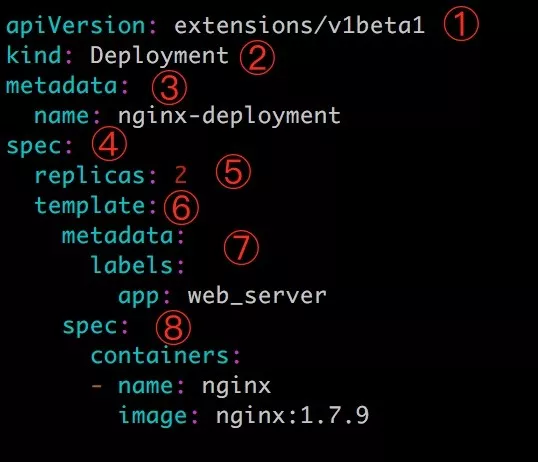

deployment.yml 文件用來定義 Deployment。首先通過一個簡單的 deployment.yml 配置文件熟悉 Deployment 的配置格式。

上圖中 deployment.yml 分為 8 個部分,分別如下:

在實際應用中,還有更多靈活個性化的配置。我們在 Kubernetes 的部署實踐中制定了相關的規范,在以上基礎結構上進行配置,得到滿足我們實際需求的 deployment.yml 配置文件。

在 Kubernetes 的遷移實踐中,我們主要在以下方面對 Deployment 的配置進行了規范的約定:

首先我們的 deployment.yml 配置文件是帶有變量的模版文件,如下所示:

apiVersion: apps/v1beta2

kind: Deployment

metadata:

labels:

app: __APP_NAME__

group: __GROUP_NAME__

name: __APP_NAME__

namespace: __NAMESPACE__APPNAME、GROUPNAME 和 NAMESPACE?這種形式的變量都是在 CI/CD 流程中會被替換成 GitLab 每個 project 所對應的變量,目的是為了多了 project 用相同的 deployment.yml 文件,以便在進行 Kubernetes 遷移時可以快速復制,提高效率。

Kubernetes 中運行的 Service 以及 Deployment 名稱由 GitLab 中的 groupname 和 projectname 組成,即 {{groupname}}-{{projectname}},例:microservice-common;<br />此名稱記為 app_name,作為每個服務在 Kubernetes 中的唯一標識。這些變量可以通過 GitLab-CI 的內置變量中進行獲取,無需對每個 project 進行特殊的配置。

節點配置策略,以項目組作為各項目 Pod 運行在哪些 Node 節點的依據,屬于同一項目組的項目的 Pod 運行在同一批 Node 節點。具體操作方式為給每個 Node 節點打上形如 group:__GROUP_NAME__ 的標簽,在 deployment.yml 文件中做如下設置進行 Pod 的 Node 節點選擇:

...

spec:

...

template:

...

spec:

...

affinity:

nodeAffinity:

requiredDuringSchedulingIgnoredDuringExecution:

nodeSelectorTerms:

- matchExpressions:

- key: group

operator: In

values:

- __GROUP_NAME__

...資源請求大小,對于一些重要的線上應用,limit 和 request 設置一致,資源不足時 Kubernetes 會優先保證這些 Pod 正常運行。為了提高資源利用率。對一些非核心,并且資源不長期占用的應用,可以適當減少 Pod 的 request,這樣 Pod 在調度時可以被分配到資源不是十分充裕的節點,提高使用率。但是當節點的資源不足時,也會優先被驅逐或被 oom kill。

Liveness 主要用于探測容器是否存活,若監控檢查失敗會對容器進行重啟操作。Readiness 則是通過監控檢測容器是否正常提供服務來決定是否加入到 Service 的轉發列表接收請求流量。Readiness 在升級過程可以發揮重要的作用,防止升級時異常的新版本 Pod 替換舊版本 Pod 導致整個應用將無法對外提供服務的情況。

每個服務必須提供可以正常訪問的接口,在 deployment.yml 文件配置好相應的監控檢測策略。

...

spec:

...

template:

...

spec:

...

containers:

- name: fpm

livenessProbe:

httpGet:

path: /__PROJECT_NAME__

port: 80

initialDelaySeconds: 3

periodSeconds: 5

readinessProbe:

httpGet:

path: /__PROJECT_NAME__

port: 80

initialDelaySeconds: 3

periodSeconds: 5

...

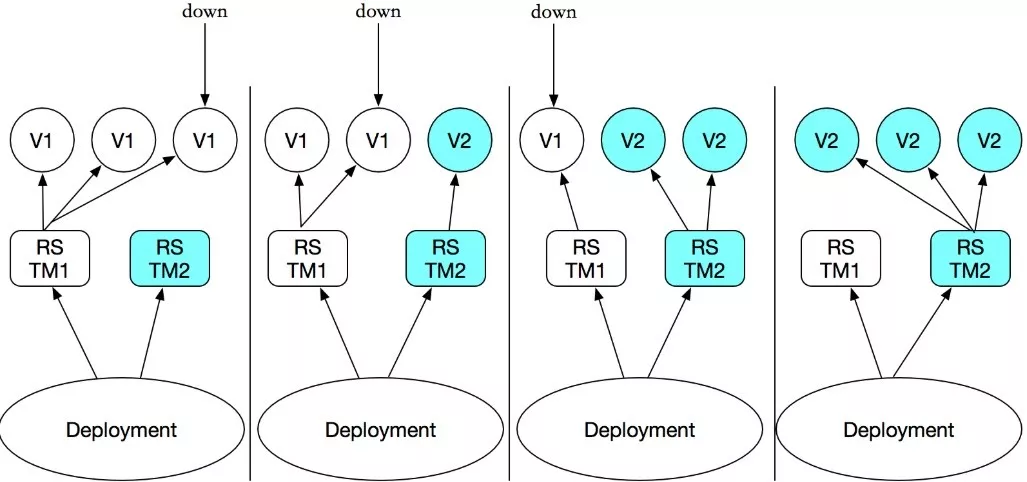

...升級策略我們選擇 RollingUpdate 的方式,即在升級過程中滾動式地逐步新建新版本的 Pod,待新建 Pod 正常啟動后逐步 kill 掉老版本的 Pod,最終全部新版本的 Pod 替換為舊版本的 Pod。

我們還可以設置 maxSurge 和 maxUnavailable 的值分別控制升級過程中最多可以比原先設置多出的 Pod 比例以及升級過程中最多有多少比例 Pod 處于無法提供服務的狀態。

...

spec:

...

strategy:

rollingUpdate:

maxSurge: 25%

maxUnavailable: 25%

type: RollingUpdate

...采用 log-tail 對容器日志進行采集,所有服務的日志都上報到阿里云日志服務的一個 log-store中。在 deployment.yml 文件里配置如下:

...

spec:

...

template:

...

spec:

...

containers:

- name: fpm

env:

- name: aliyun_logs_vpgame

value: stdout

- name: aliyun_logs_vpgame_tags

value: topic=__APP_NAME__

...

...通過設置環境變量的方式來指定上傳的 Logstore 和對應的 tag,其中 name 表示 Logstore 的名稱。通過 topic 字段區分不同服務的日志。

通過在 Deployment 中增加 annotations 的方式,令 Prometheus 可以獲取每個 Pod 的業務監控數據。配置示例如下:

...

spec:

...

template:

metadata:

annotations:

prometheus.io/scrape: "true"

prometheus.io/port: "80"

prometheus.io/path: /{{ project_name }}/metrics

...其中 prometheus.io/scrape: "true" 表示可以被 Prometheus 獲取,prometheus.io/port 表示監控數據的端口,prometheus.io/path 表示獲取監控數據的路徑。

service.yml 文件主要對 Service 進行了描述。

apiVersion: v1

kind: Service

metadata:

annotations:

service.beta.kubernetes.io/alicloud-loadbalancer-address-type: intranet

labels:

app: __APP_NAME__

name: __APP_NAME__

namespace: __NAMESPACE__

spec:

ports:

- port: 80

protocol: TCP

targetPort: 80

selector:

app: __APP_NAME__

type: LoadBalancer對 Service 的定義相比于 Deoloyment 要簡單的多,通過定義 spec.ports 的相關參數可以指定 Service 的對外暴露的端口已經轉發到后端 Pod 的端口。spec.selector 則是指定了需要轉發的 Pod 的 label。

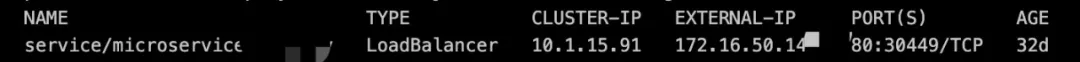

另外,我們這邊是通過負載均衡器類型對外提供服務,這是通過定義 spec.type 為 LoadBalancer 實現的。通過增加 metadata.annotations 為 service.beta.kubernetes.io/alicloud-loadbalancer-address-type: intranet 可以在對該 Service 進行創建的同時創建一個阿里云內網 SLB 作為對該 Service 請求流量的入口。

如上圖所示,EXTERNAL-IP 即為 SLB 的 IP。

在以上工作的基礎上,我們對各個服務劃分為幾類(目前基本上按照語言進行劃分),然后為每一類中的服務通過 .gitlab-ci.yml 制定一套統一的 CI/CD 流程,與此相同的,同一類中的服務共用一個 Deployment 和 Service 模板。這樣我們在進行服務遷移到 Kubernetes 環境時可以實現快速高效地遷移。

當然,這只是遷移實踐路上邁出的第一步,在 Kubernetes 中的服務的穩定性、性能、自動伸縮等方面還需要更深入地探索和研究。

“ 阿里巴巴云原生微信公眾號(ID:Alicloudnative)關注微服務、Serverless、容器、Service Mesh等技術領域、聚焦云原生流行技術趨勢、云原生大規模的落地實踐,做最懂云原生開發者的技術公眾號。”

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。