您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章主要介紹“Python耙梳加密算法Encryption種類及開發場景是什么”的相關知識,小編通過實際案例向大家展示操作過程,操作方法簡單快捷,實用性強,希望這篇“Python耙梳加密算法Encryption種類及開發場景是什么”文章能幫助大家解決問題。

加密算法是一種將原始數據轉換為加密數據的方法。根據加密算法的不同特征,可以將其分為可逆加密算法和不可逆加密算法。

可逆加密算法也稱為對稱加密算法,其加密和解密過程使用相同的密鑰。在這種算法中,加密數據可以通過解密算法還原為原始數據。這種算法通常用于保護數據的機密性,例如保護存儲在計算機硬盤上的文件或網絡傳輸的數據。

說白了,就是在數據的傳輸過程中加密,真正在業務中使用的時候,還是用明文。

比如,使用AES加密算法對文件進行加密:

from Crypto.Cipher import AES

import os

# 生成一個16字節的密鑰

key = os.urandom(16)

# 初始化加密算法

cipher = AES.new(key, AES.MODE_EAX)

# 讀取要加密的文件

with open('plaintext.txt', 'rb') as f:

plaintext = f.read()

# 對文件進行加密

ciphertext, tag = cipher.encrypt_and_digest(plaintext)

# 將加密后的文件保存到磁盤上

with open('ciphertext.txt', 'wb') as f:

f.write(cipher.nonce)

f.write(tag)

f.write(ciphertext)或者使用DES算法:

from Crypto.Cipher import DES # 生成一個8字節的密鑰 key = b'secretke' # 初始化加密算法 cipher = DES.new(key, DES.MODE_ECB) # 要加密的字符串 plaintext = b'Hello, World!' # 對字符串進行加密 ciphertext = cipher.encrypt(plaintext) # 將加密后的字符串轉換為十六進制格式并輸出 print(ciphertext.hex())

在網絡傳輸領域,對稱加密一般都是在JWT的Token令牌加密環節使用:

class MyJwt:

def __init__(self):

# 密鑰

self.secret = "1234"

# 加密方法(加入生命周期)

def encode_time(self,userinfo,lifetime=300):

# 單獨聲明載荷playload

playload = {

'exp':(datetime.datetime.now()+datetime.timedelta(seconds=lifetime)).timestamp(),

'data':userinfo

}

res = jwt.encode(playload,self.secret,algorithm='HS256')

return res

# 加密方法

async def encode(self,userinfo):

res = jwt.encode(userinfo,self.secret,algorithm='HS256')

return res

# 解密算法

async def decode(self,jwt_str):

res = jwt.decode(jwt_str,self.secret,algorithms=['HS256'])

return res在實際應用中,需要選擇適合具體場景的加密算法和密鑰長度,并采取適當的安全措施來保護密鑰,因為對于可逆加密算法來說,秘鑰一旦泄露,帶來的后果將會是災難性的。

不可逆加密(也稱哈希算法)通常用于對密碼或者數據進行加密或驗證,保證密碼或數據的安全性。相比對稱加密或非對稱加密,哈希算法不需要密鑰進行加密或解密,因此更加方便和高效,但它不支持解密,一旦加密后的結果生成,就無法恢復原始數據,不可逆加密算法的最常見應用場景就是把用戶的明文密碼加密成為密文。

比如使用SHA-256哈希算法對數據進行加密:

import hashlib # 加密數據 message = b'hello world' hash_object = hashlib.sha256(message) encrypted_data = hash_object.hexdigest() print(encrypted_data)

或者使用bcrypt算法對密碼進行加密:

import bcrypt

# 加密密碼

password = b'mysecretpassword'

salt = bcrypt.gensalt()

hashed_password = bcrypt.hashpw(password, salt)

# 驗證密碼

password_to_check = b'mysecretpassword'

if bcrypt.checkpw(password_to_check, hashed_password):

print("Password is valid!")

else:

print("Invalid password.")又或是使用scrypt算法對密碼進行加密:

import scrypt

# 加密密碼

password = b'mysecretpassword'

salt = b'saltsaltsalt'

encrypted_password = scrypt.hash(password, salt, N=16384, r=8, p=1)

# 驗證密碼

password_to_check = b'mysecretpassword'

if scrypt.hash(password_to_check, salt, N=16384, r=8, p=1) == encrypted_password:

print("Password is valid!")

else:

print("Invalid password.")原理上大同小異,都是基于散列(hash)算法將原始數據映射到一個固定長度的密文上,由于不可逆加密(哈希算法)是一種單向的加密方式,無法通過解密來恢復原始數據,因此暴力 破解的哈希算法通常是通過對大量的可能性進行窮舉來嘗試匹配原始數據:

import hashlib

# 加載包含密碼列表的文件

with open('passwords.txt', 'r') as f:

passwords = f.read().splitlines()

# 加載哈希值

hash_value = '5d41402abc4b2a76b9719d911017c592'

# 嘗試匹配密碼

for password in passwords:

if hashlib.md5(password.encode()).hexdigest() == hash_value:

print(f"Password found: {password}")

break

else:

print("Password not found.")網絡上所謂的數據庫被“脫庫”,實際上泄露的是密文,隨后黑客使用MD5哈希算法來嘗試匹配密碼。如果密碼匹配成功,則輸出匹配的密碼,否則輸出密碼未找到。當然了,像CSDN這種奇行種用明文存密碼的奇葩行為藝術,不能當作普遍現象來考慮。

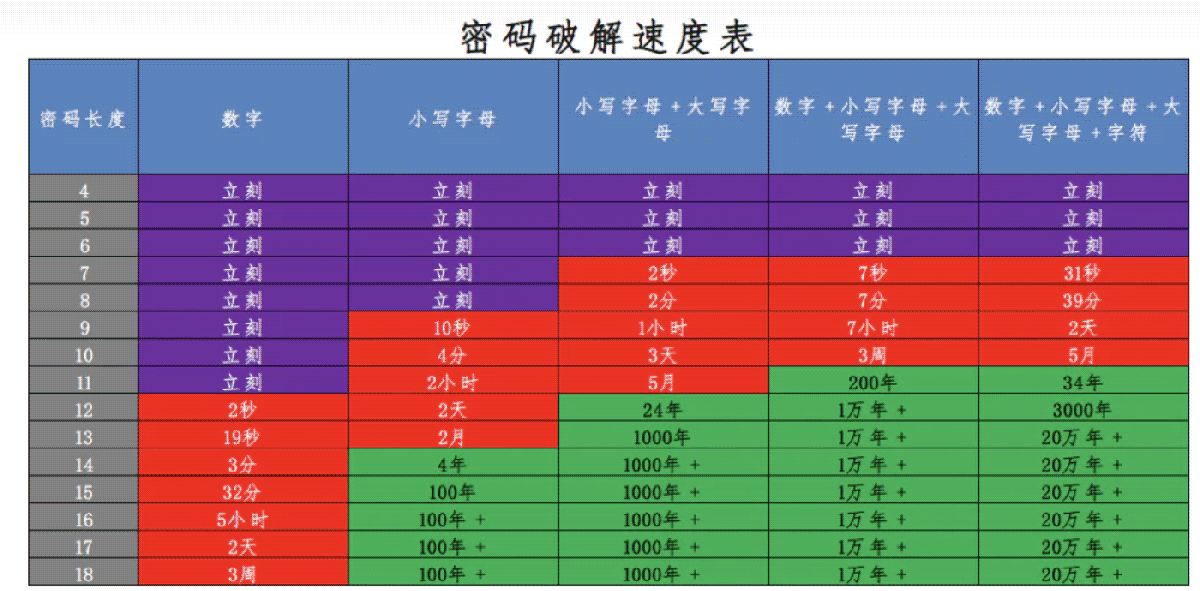

但其實,所謂的“窮舉”也不是真正意義上的窮舉,因為人類設置密碼就那些規律,出生日期手機號之類,如果是熟人,不可逆加密很容易被試出來,所以為了避免被黑客“試出來”密碼,密碼首先就是要長,要包含數字,大小寫,和符號,這樣可以最大化密碼的可能性。數字10種可能,小寫字母26種可能,大寫字母26種可能,符號34種可能,如果長度是16位,隨機一點,那可能的密碼可能就是96的16次方,有6萬萬億種可能,這要是試出來的話,那得是猴年馬月了:

最后,不可逆加密算法還可以通過增加鹽值、增加迭代次數等措施來提高密文的安全性。

非對稱加密也是一種加密算法,然而與上文所述的對稱加密算法不同,它使用一對公私鑰(公鑰和私鑰)來加密和解密數據。在非對稱加密中,公鑰是公開的,任何人都可以使用它來加密數據,但只有持有私鑰的人才能夠解密數據。

非對稱加密算法在以下場景中得到廣泛應用:

安全通信:非對稱加密可以保護數據在網絡傳輸過程中的安全性,如 HTTPS 協議中使用非對稱加密算法保護網站和用戶之間的數據傳輸。

數字簽名:非對稱加密可以使用私鑰對文件或者數據進行簽名,以驗證文件或數據的完整性和真實性,如數字證書中使用非對稱加密算法保護數字簽名的安全性。

身份驗證:非對稱加密可以使用私鑰進行身份驗證,例如SSH登錄或者遠程桌面等,使用公鑰進行身份認證和加密通訊。

在Python3.10中,可以使用標準庫中的 cryptography 模塊來實現非對稱加密,以下是使用 cryptography 模塊生成一對公私鑰的示例:

from cryptography.hazmat.primitives.asymmetric import rsa, padding

from cryptography.hazmat.primitives import serialization

# 生成公私鑰

private_key = rsa.generate_private_key(public_exponent=65537, key_size=2048)

public_key = private_key.public_key()

# 將公鑰和私鑰保存到文件

with open('private_key.pem', 'wb') as f:

f.write(private_key.private_bytes(

encoding=serialization.Encoding.PEM,

format=serialization.PrivateFormat.PKCS8,

encryption_algorithm=serialization.NoEncryption()))

with open('public_key.pem', 'wb') as f:

f.write(public_key.public_bytes(

encoding=serialization.Encoding.PEM,

format=serialization.PublicFormat.SubjectPublicKeyInfo))這里使用 rsa 模塊生成了一對公私鑰,并使用 serialization 模塊將公私鑰保存到文件中。在實際使用中,公鑰可以公開使用,而私鑰應該保存在安全的地方以確保數據的安全性。

在支付系統中,非對稱加密的應用非常廣泛,主要用這套加密算法來生成簽名和驗簽操作,用來保證支付過程中的安全性,以支付寶支付為例子:

def sign(self, unsigned_string):

# 開始計算簽名

key = self.app_private_key

signer = PKCS1_v1_5.new(key)

signature = signer.sign(SHA256.new(unsigned_string))

# base64 編碼,轉換為unicode表示并移除回車

sign = encodebytes(signature).decode("utf8").replace("\n", "")

return sign

def _verify(self, raw_content, signature):

# 開始計算簽名

key = self.alipay_public_key

signer = PKCS1_v1_5.new(key)

digest = SHA256.new()

digest.update(raw_content.encode("utf8"))

if signer.verify(digest, decodebytes(signature.encode("utf8"))):

return True

return False公鑰用來生成簽名,私鑰用來驗證簽名。

非對稱加密在區塊鏈領域中的應用非常廣泛。區塊鏈是一個去中心化的分布式賬本系統,由于其去中心化的特點,任何人都可以加入網絡并參與交易,因此需要使用非對稱加密來保護數據的隱私和安全性。

以下是一些非對稱加密在區塊鏈領域中的應用:

數字簽名:在區塊鏈中,數字簽名用于驗證交易的真實性和完整性。數字簽名的過程是使用私鑰對交易數據進行簽名,然后在交易中包含簽名和公鑰,其他人可以使用公鑰驗證交易的真實性和完整性。

共識算法:區塊鏈中的共識算法用于確定哪些交易應該被添加到區塊中。共識算法通常需要參與者提供一定數量的加密學證據,如哈希值或數字簽名,以證明他們有權參與共識。

區塊鏈錢包:區塊鏈錢包是用于存儲和管理數字貨幣的介質。錢包通常使用非對稱加密來保護用戶的私鑰,確保用戶的數字貨幣不被盜竊或篡改。

加密貨幣交易所:加密貨幣交易所是用于買賣數字貨幣的平臺。交易所通常使用非對稱加密來保護用戶的身份信息和交易數據的安全性。

可以使用Python3.10來完成區塊鏈中的數字簽名,同樣使用Python的加密庫 cryptography 來生成公私鑰對、簽名和驗證簽名。下面是一個簡單的示例代碼:

from cryptography.hazmat.primitives.asymmetric import ec from cryptography.hazmat.primitives import serialization, hashes from cryptography.hazmat.primitives.asymmetric.utils import encode_dss_signature, decode_dss_signature # 生成橢圓曲線公私鑰對 private_key = ec.generate_private_key(ec.SECP256K1()) public_key = private_key.public_key() # 對數據進行簽名 data = b"hello, world" signature = private_key.sign(data, ec.ECDSA(hashes.SHA256())) # 將簽名和數據一起傳輸 signature_bytes = encode_dss_signature(*signature) data_with_signature = (data, signature_bytes) # 驗證簽名 data, signature_bytes = data_with_signature signature = decode_dss_signature(signature_bytes) public_key.verify(signature, data, ec.ECDSA(hashes.SHA256()))

首先,我們使用 ec.generate_private_key(ec.SECP256K1()) 方法生成一個橢圓曲線私鑰。然后,我們可以通過 private_key.public_key() 方法獲取對應的公鑰。

接著,我們使用私鑰對數據進行簽名。這里使用 SHA256 哈希算法來計算數據的哈希值,并使用 ECDSA 簽名算法對哈希值進行簽名。

隨后,我們將簽名和數據一起傳輸。在實際應用中,簽名和數據通常都是以二進制數據的形式進行傳輸。

最后,我們可以使用公鑰來驗證簽名。首先,我們需要將簽名從字節數據解碼為兩個整數。然后,我們可以使用 public_key.verify() 方法來驗證簽名是否正確。如果簽名正確,這個方法將不會拋出異常;否則,將會拋出 InvalidSignature 異常。

關于“Python耙梳加密算法Encryption種類及開發場景是什么”的內容就介紹到這里了,感謝大家的閱讀。如果想了解更多行業相關的知識,可以關注億速云行業資訊頻道,小編每天都會為大家更新不同的知識點。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。