您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

一.TCP Wrappers機制的保護對象為各種網絡服務程序,針對訪問服務的客戶機地址進行訪問控制。對應的兩個策略文件為 /etc/hosts.allow和/etc/hosts.deny,分別用來設置允許和拒絕策略。

1.策略的配置格式

兩個策略文件的作用相反,但是配置記錄格式相同,如下所示

<服務程序列表>:<客戶機地址列表>

服務程序列表、客戶機地址列表之間以冒號分隔,在每個列表內的多個項之間以逗號分隔。

(1)服務程序列表

服務程序列表可分為以下幾類。

●ALL:代表所有的服務。

●單個服務程序:如“vsftpd”

●多個服務程序組成的列表:如“vsftpd,shd

(2)客戶機地址列表

客戶機地址列表可分為以下幾類。

網絡段地址:如“

192.168.4.0/255.255.255.0

●以“.”開始的域名:如“kgc.cn”匹配 kgc cn域中的所有主機。

●以“.”結束的網絡地址:如“192.168.4”匹配整個192168.4.0/24網段。嵌入通配符“*”“?”:前者代表任意長度字符,后者僅代表一個字符,“10.0.8.2*”匹配以10.0.8.2開頭的所有P地址。不可與以“”開始或結的模式混用。

多個客戶機地址組成的列表:如“192.68.1. 172.17.17.,.kgc.cn”

2.訪問控制的基本原則

關于TCP Wrappers機制的訪問策略,先檢查/etc/hosts.allow文件,如果找到匹配項的策略,則允許訪問。否則繼續檢查/etc/hosts.deny文件。如果找到匹配的策略,則拒絕訪問;如果檢查兩個文件都找不到匹配的策略,則允許訪問。

3.TCP Wrappers配置實例

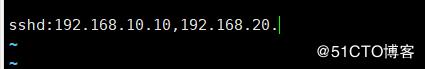

例如:若只希望ip地址為192.168.10.10的主機或位于192.168.20.0/24網段的主機訪問sshd服務,拒絕其他地址。vim /etc/hosts.allow

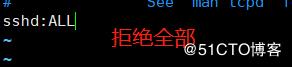

vim /etc/hosts.deny

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。