您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章主要介紹“TCP Wrappers訪問控制如何配置”,在日常操作中,相信很多人在TCP Wrappers訪問控制如何配置問題上存在疑惑,小編查閱了各式資料,整理出簡單好用的操作方法,希望對大家解答”TCP Wrappers訪問控制如何配置”的疑惑有所幫助!接下來,請跟著小編一起來學習吧!

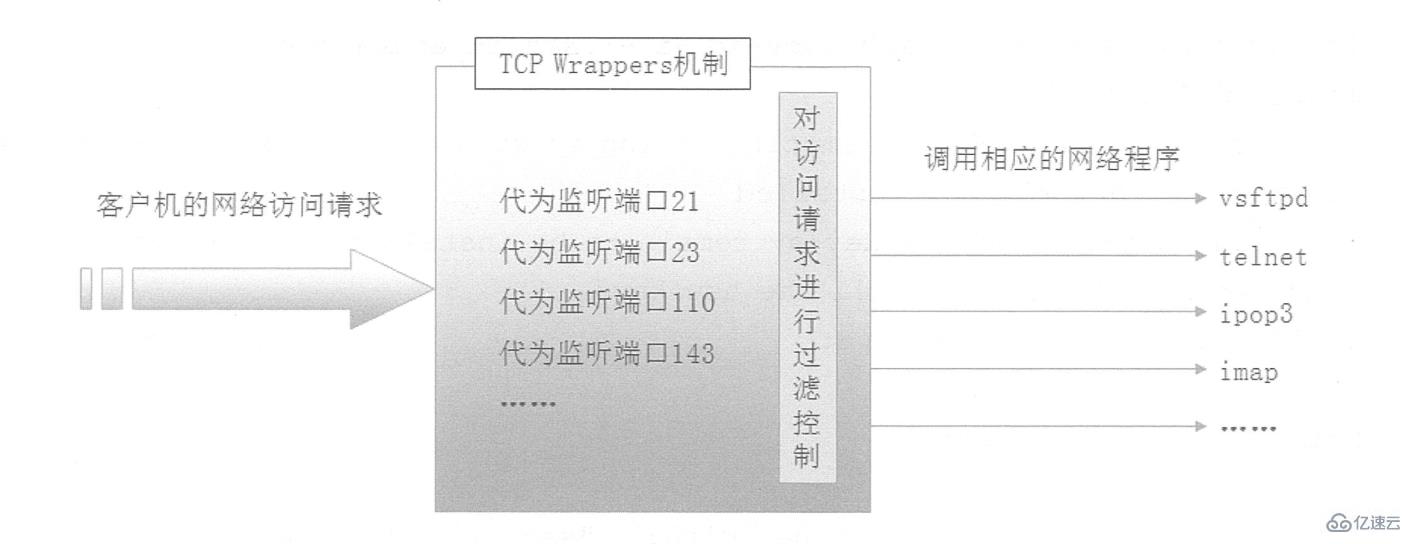

tcp wrappers是一個工作在傳輸層的安全工具,它可以對有狀態連接的特定服務進行安全檢測并實現訪問控制。tcpwrappers將其他的tcp服務程序“包裹”起來,增加了一個安全檢測的過程,外來的連接請求必須先通過這層安全檢測,獲得許可后,才能夠訪問真正的服務程序。

TCP Wrappers機制的保護對象為各種網絡服務程序,針對訪問服務的客戶端地址進行訪問控制。對應的兩個策略文件為/etc/hosts.allow和/etc/hosts.deny,分別用來設置允許和拒絕的策略。

1、策略的配置格式

?

兩個策略文件的作用相反,但配置記錄的格式相同,如下所示: :

服務程序列表、客戶端地址列表之間以冒號分隔,在每個列表內的多個項之間以逗號分隔。

1)服務程序列表

2)客戶端地址列表

2、訪問控制的基本原則

關于TCP Wrappers機制的訪問策略,應用時遵循以下順序和原則:首先檢查/etc/hosts.allow文件,如果找到相匹配的策略,則允許訪問;否則繼續檢查/etc/hosts.deny文件,如果找到相匹配的策略,則拒絕訪問;如果檢查上述兩個文件都找不到相匹配的策略,則允許訪問。

3、TCP Wrappers配置實例

實際使用TCP Wrappers機制時,較寬松的策略可以是“允許所有,拒絕個別”,較嚴格的策略是“允許個別,拒絕所有”。前者只需要在hosts.deny文件中添加相應的拒絕策略就可以了;后者則除了在host.allow中添加允許策略之外,還需要在hosts.deny文件中設置“ALL:ALL”的拒絕策略。

示例如下: 現在只希望從IP地址為192.168.10.1的主機或者位于172.16.16網段的主機訪問sshd服務,其他地址被拒絕,可以執行以下操作:

[root@CentOS01 ~]# vim /etc/hosts.allowsshd:192.168.10.1 172.16.16.* [root@centos01 ~]# vim /etc/hosts.denysshd:ALL

到此,關于“TCP Wrappers訪問控制如何配置”的學習就結束了,希望能夠解決大家的疑惑。理論與實踐的搭配能更好的幫助大家學習,快去試試吧!若想繼續學習更多相關知識,請繼續關注億速云網站,小編會繼續努力為大家帶來更多實用的文章!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。