您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇內容介紹了“Burpsuite的模塊有哪些”的有關知識,在實際案例的操作過程中,不少人都會遇到這樣的困境,接下來就讓小編帶領大家學習一下如何處理這些情況吧!希望大家仔細閱讀,能夠學有所成!

| 端口即服務,每一個服務對應一個或多個端口。端口掃描即通過一些方法檢測到一臺主機的一段特定端口是否提供相應的服務。利用這些掃描結果,正常用戶可以訪問系統所提供的服務,而黑客卻可以利用這些服務中的漏洞對系統進行攻擊。通過對端口的掃描,就可以得到任何一個系統都開了哪些端口,也就是提供了哪些服務。 |

BurpSuite是什么

Burp Suite 是用于攻擊 web 應用程序的集成平臺。它包含了許多工具,并為這些工具設計了許多接口,以促進加快攻擊應用程序的過程。所有的工具都共享一個能處理并顯示HTTP 消息,持久性,認證,代理,日志,警報的一個強大的可擴展的框架。

BurpSuite簡介

Burp Suite 能高效率地與單個工具一起工作,例如:

一個中心站點地圖是用于匯總收集到的目標應用程序信息,并通過確定的范圍來指導單個程序工作。

在一個工具處理 HTTP 請求和響應時,它可以選擇調用其他任意的 Burp 工具。例如,代理記錄的請求可被 Intruder 用來構造一個自定義的自動攻擊的準則,也可被 Repeater 用來手動攻擊,也可被 Scanner 用來分析漏洞,或者被 Spider(網絡爬蟲)用來自動搜索內容。應用程序可以是"被動地"運行,而不是產生大量的自動請求。 Burp Proxy 把所有通過的請求和響應解析為連接和形式,同時站點地圖也相應地更新。由于完全的控制了每一個請求,你就可以以一種非入侵的方式來探測敏感的應用程序。

當你瀏覽網頁(這取決于定義的目標范圍)時,通過自動掃描經過代理的請求就能發現安全漏洞。

當Burp Suite 運行后,Burp Proxy 開起默認的8080 端口作為本地代理接口。通過置一個web 瀏覽器使用其代理服務器,所有的網站流量可以被攔截,查看和修改。默認情況下,對非媒體資源的請求將被攔截并顯示(可以通過Burp Proxy 選項里的options 選項修改默認值)。對所有通過Burp Proxy 網站流量使用預設的方案進行分析,然后納入到目標站點地圖中,來勾勒出一張包含訪問的應用程序的內容和功能的畫面。在Burp Suite 專業版中,默認情況下,Burp Scanner是被動地分析所有的請求來確定一系列的安全漏洞。

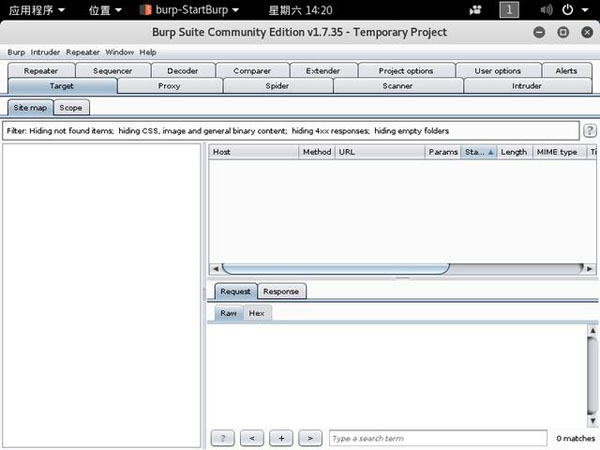

BurpSuite模塊

Target(目標)——顯示目標目錄結構的的一個功能 Proxy(代理)——攔截HTTP/S的代理服務器,作為一個在瀏覽器和目標應用程序之間的中間人,允許你攔截,查看,修改在兩個方向上的原始數據流。 Spider(蜘蛛)——應用感應的網絡爬蟲,它能完整的枚舉應用程序的內容和功能。 Scanner(掃描器)——高級工具,執行后,它能自動地發現web 應用程序的安全漏洞。 Intruder(入侵)——一個定制的高度可配置的工具,對web應用程序進行自動化攻擊,如:枚舉標識符,收集有用的數據,以及使用fuzzing 技術探測常規漏洞。 Repeater(中繼器)——一個靠手動操作來觸發單獨的HTTP 請求,并分析應用程序響應的工具。 Sequencer(會話)——用來分析那些不可預知的應用程序會話令牌和重要數據項的隨機性的工具。 Decoder(解碼器)——進行手動執行或對應用程序數據者智能解碼編碼的工具。 Comparer(對比)——通常是通過一些相關的請求和響應得到兩項數據的一個可視化的"差異"。 Extender(擴展)——可以讓你加載Burp Suite的擴展,使用你自己的或第三方代碼來擴展Burp Suit的功能。 Options(設置)——對Burp Suite的一些設置 12. Alerts(警告)——Burp Suite在運行過程中發生的一寫錯誤

“Burpsuite的模塊有哪些”的內容就介紹到這里了,感謝大家的閱讀。如果想了解更多行業相關的知識可以關注億速云網站,小編將為大家輸出更多高質量的實用文章!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。