您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章給大家介紹如何進行Apache Tomcat遠程代碼執行漏洞CVE-2020-1938復現,內容非常詳細,感興趣的小伙伴們可以參考借鑒,希望對大家能有所幫助。

Apache Tomcat是Java Servlet,JavaServer Pages,Java Expression Language和WebSocket技術的開源實現。 Tomcat提供了可以在其中運行Java代碼的“純Java” HTTP Web服務器環境。 最近,Apache Tomcat修復了一個漏洞(CVE-2020-1938),該漏洞使攻擊者可以讀取任何webapps文件(例如webapp配置文件,源代碼等)或包括一個文件來遠程執行代碼。由于Tomcat默認開啟的AJP服務(8009端口)存在一處文件包含缺陷,攻擊者可構造惡意的請求包進行文件包含操作,進而讀取受影響Tomcat服務器上的Web目錄文件。

文件包含、遠程代碼執行

高

CVE-2020-1938受影響系統及應用版本

apache tomcat 6

apache tomcat 7 < 7.0.100

apache tomcat 8 < 8.5.51

apache tomcat 9 < 9.0.31

VMware 虛擬機 windows 7

JDK 1.8.0_73

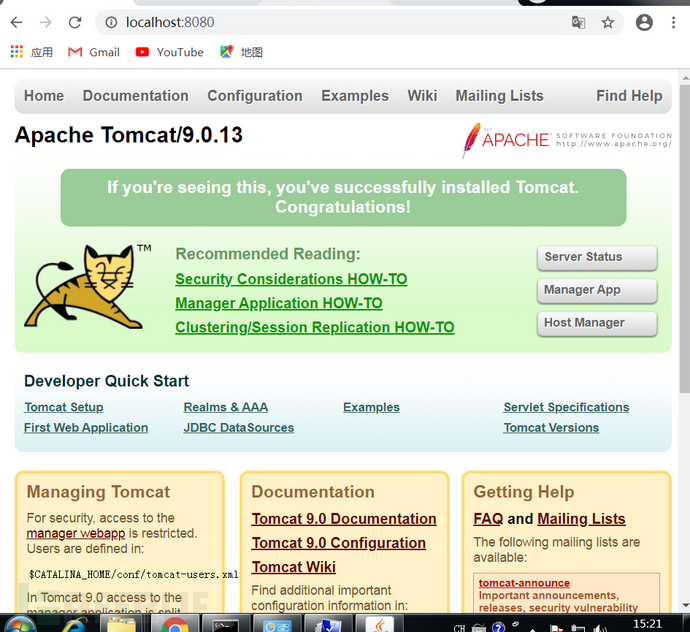

Apache tomcat 9.0.13

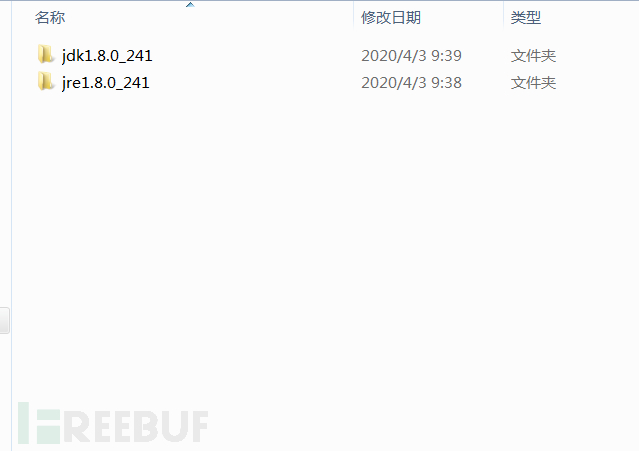

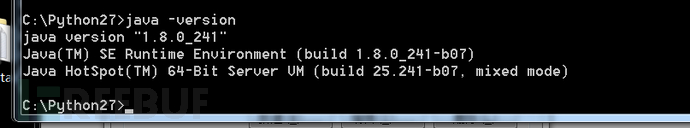

首先安裝JDK(我這里用的jdk_1.8.0_241)然后配置環境變量

下載符合版本的Tomcat安裝包 https://archive.apache.org/dist/tomcat/

下載JDK,準備配置環境

1、安裝jdk 隨意選擇目錄,如果沒有特殊要求直接默認完成安裝即可

2、安裝jre→更改→ \java 之前目錄和安裝 jdk 目錄相同即可

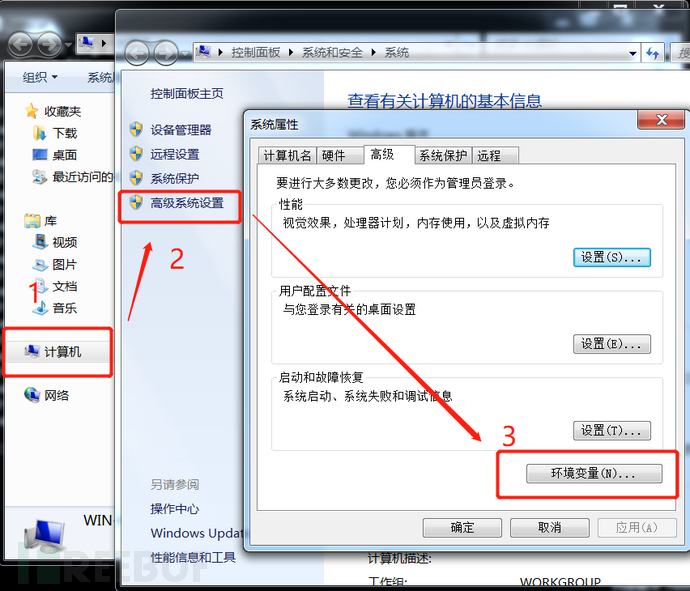

3、安裝完JDK后配置環境變量 計算機→屬性→高級系統設置→高級→環境變量

變量值填寫jdk的安裝目錄

我的路徑是C:\Program Files\Java\jdk1.8.0_241

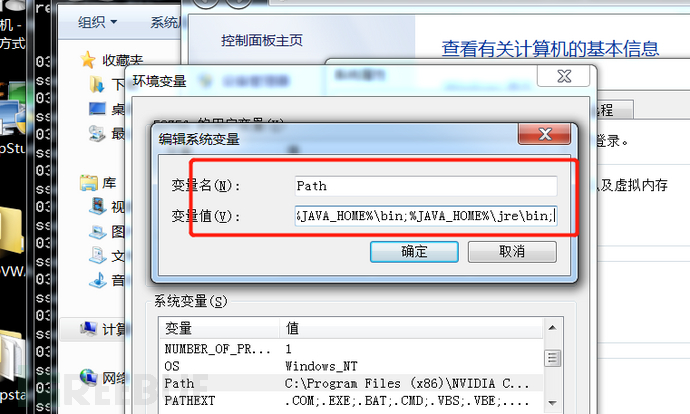

5、系統變量→尋找 Path 變量→編輯

在變量值最后輸入 %JAVA_HOME%\bin;%JAVA_HOME%\jre\bin;

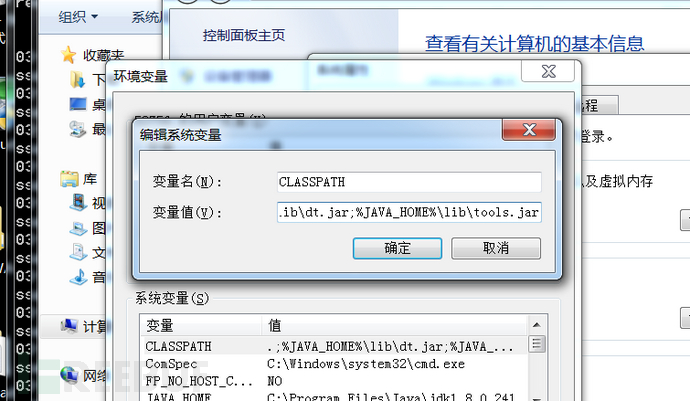

變量值填寫 .;%JAVA_HOME%\lib;%JAVA_HOME%\lib\tools.jar

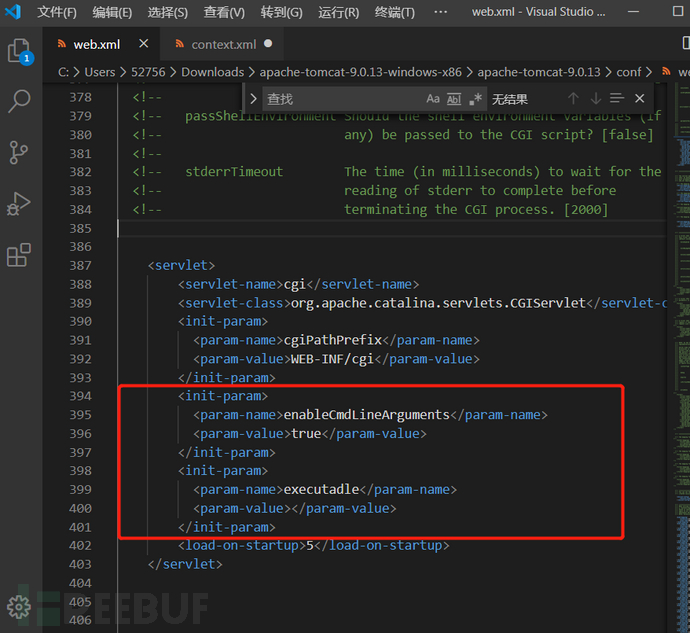

首先修改apache-tomcat-9.0.13\conf\ web.xml

(1)將此段注釋刪除,并添加紅框內代碼。

<init-param> <param-name>enableCmdLineArguments</param-name> <param-value>true</param-value> </init-param> <init-param> <param-name>executadle</param-name> <param-value></param-value> </init-param>

(2)將此處注釋刪除

apache-tomcat-9.0.13\conf\ context.xml

<Context>添加privileged="true"語句 如下圖

環境搭建完成!

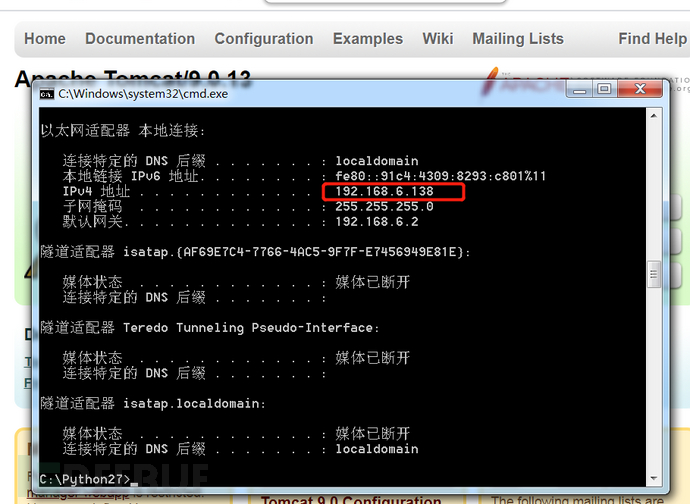

查看搭建tomcat主機的ip

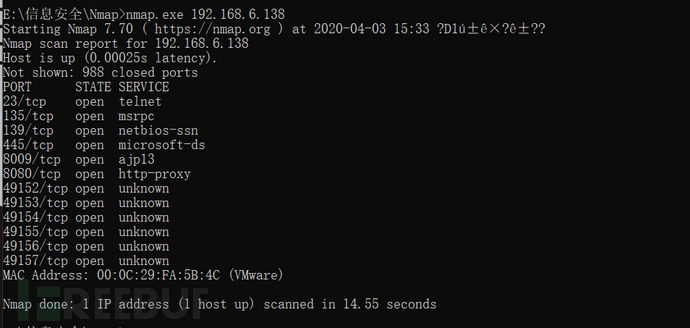

掃描端口

看到開放了8080端口和8009端口,證明存在此漏洞。

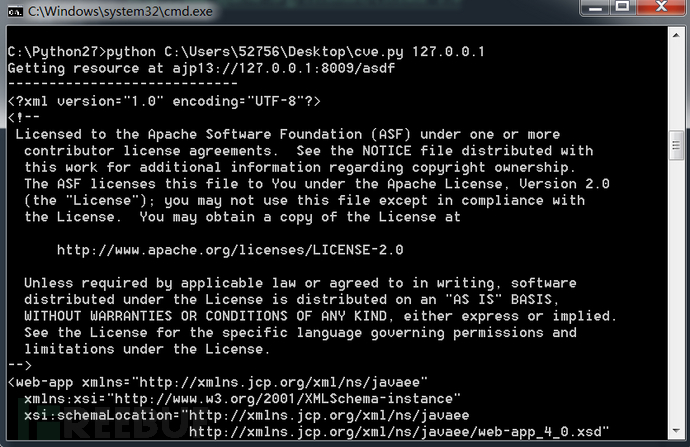

Poc地址:

傳送門

可以成功訪問文件,漏洞復現成功!

1、禁用AIP協議端口,在conf/server.xml配置文件中注釋掉<Connector port="8009"

protocol="AJP/1.3"redirectPort="8443"/>

2、升級官方最新版本。

關于如何進行Apache Tomcat遠程代碼執行漏洞CVE-2020-1938復現就分享到這里了,希望以上內容可以對大家有一定的幫助,可以學到更多知識。如果覺得文章不錯,可以把它分享出去讓更多的人看到。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。