您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

因為防火墻的過濾功能設置方法過于煩瑣,使得很多人都不愿使用其功能,但仔細研究后,你會發現防火墻的過濾功能是如此的強大,且可控性強,十分細化。

以下皆為實際案例測試通過

1. 先計劃好需要過濾的IP網段

object-group network url_filter_group

network-object 172.16.10.0 255.255.255.128

network-object 172.16.10.128 255.255.255.192

network-object 172.16.10.192 255.255.255.224

2. 然后定義好時間段:

time-range url_range

periodic weeddays 8:30 to 17:30

3. 定義ACL并入時間控制

access-list url_filter_list extended permit tcp object-group url_filter_group any eq www time-range url_range

之所以不用any any 除了些許IP不需要過濾外,最主要的原因是只過濾http流量中的關鍵字,其它流量含此關鍵詞不用過濾。

4. 接下來寫好需要過濾的網站關鍵字,利用正則表達式來達到匹配多個關鍵詞(正則表達式使用方法可自行搜索,屬于數學的內容。)

regex url_filter1 \.youku\.com

regex url_filter2 \.tudou\.com

……

5. 建立普通class-map 來匹配ACL。

class-map url_class

match access-list url_filter_list

exit

6. 建立正式表達式類型的class-map來關聯所要過濾的正式表達式關鍵詞。

class-map type regex match-any url_class_regex

match regex url_filter1

match regex url_filter2

exit

說明: class-map可建立兩種類型,一為審查,二為正則表達式。審查類型的class-map只能被審查類型的調用。正則表達式只能被正則表達類型的class-map匹配。正則表達式類型的class-map可被任意類型的map匹配。審查類型的 可以審查DNS、FTP、HTTP等,并且可以選擇match需求還是答復報文(rquest與response),答復報文與需求報文的子選項不一樣。我們要過濾網站的關鍵詞,這里選擇需求報文,并選擇header就可以了。(如果你想審查內容,選擇body, 這樣,網站內含有關鍵詞也會被丟棄。)

7. 建立類型為審查的class-map來關聯正則表達式的class-map

class-map type inspect http match-all url_class_inspect

match request header host regex class url_class_regex

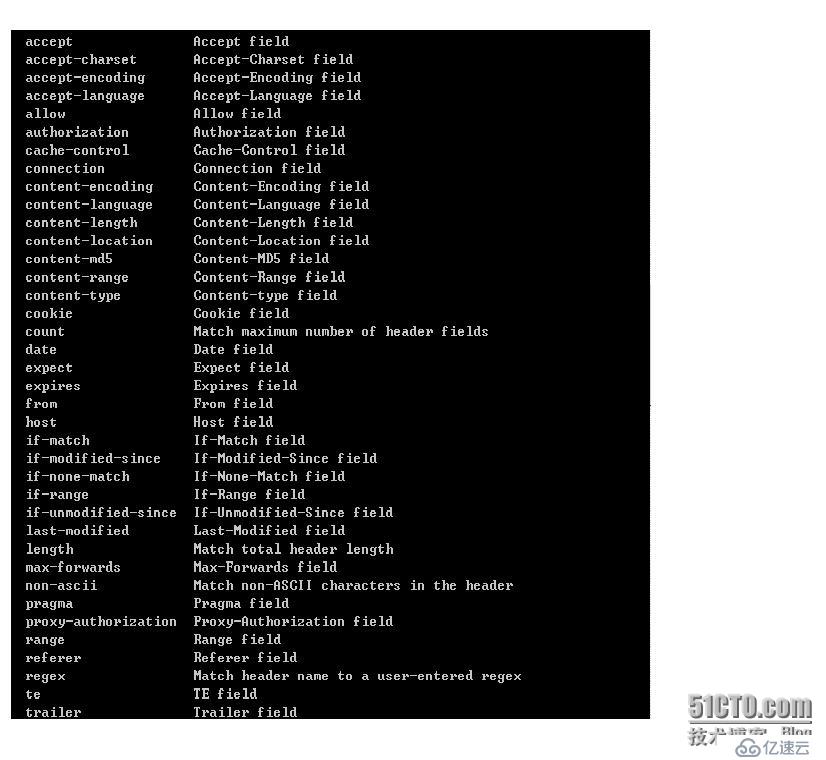

頭部包含很多字項,如下圖,我們選擇host項,并選擇審查正則表達式class-map內容,如果這里填上match not request header host regex class url_class_regex 將達到只允許訪問某些網站的目的。

8. 建立審查類型的policy-map來匹配審查類型的class-map并做出相應動作

policy-map type inspect http url_policy_inspect

class url_class_inspect

drop-connection log

exit

說明:policy-map只有普通與審查兩種,審查類型的policy-map只能調用審查類型的class-map。同樣,普通類型的policy-map也只能調用普通類型的class-map。然接口只能應用普通類型的policy-map,所以還得建立普通類型的policy-map來調用普通類型的class-map。再在普通類型的class-map下調用審查類型的policy-map(polci-map只有調用class-map后才有執行動作的功能,class-map沒有單獨執行動作的功能,policy-map單獨也沒有,雖然policy-map也可以match正則表達式或者正則表達式的class-map,但卻沒有執行動作的功能。普通policy-map調用普通class-map后,可執行審查inspect功能,可以設置流量帶寬,帶有drop功能,但inspect沒有,所以需要在審查類型的policy-map調用審查類型的class-map后執行drop功能。)

9. 最后建立普通的policy-map來關聯普通的class-map并調用審查類型的policy-map達到丟棄正則表達式內容的目的。

policy-map url_policy

class url_class

inspect http url_policy_inspect

exit

接下來就是應用在接口上。因為我們審查的的是需求流量,故應用在靠近數據源的接口上。

service-policy url_policy interface inside

通過以上命令,可以對相關IP組內的的http流量進行審查,查找含有.you.com或.tudou.com的需求流量并丟失,達到屏蔽這兩個網址的作用。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。