您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

實驗名稱:防火墻的應用

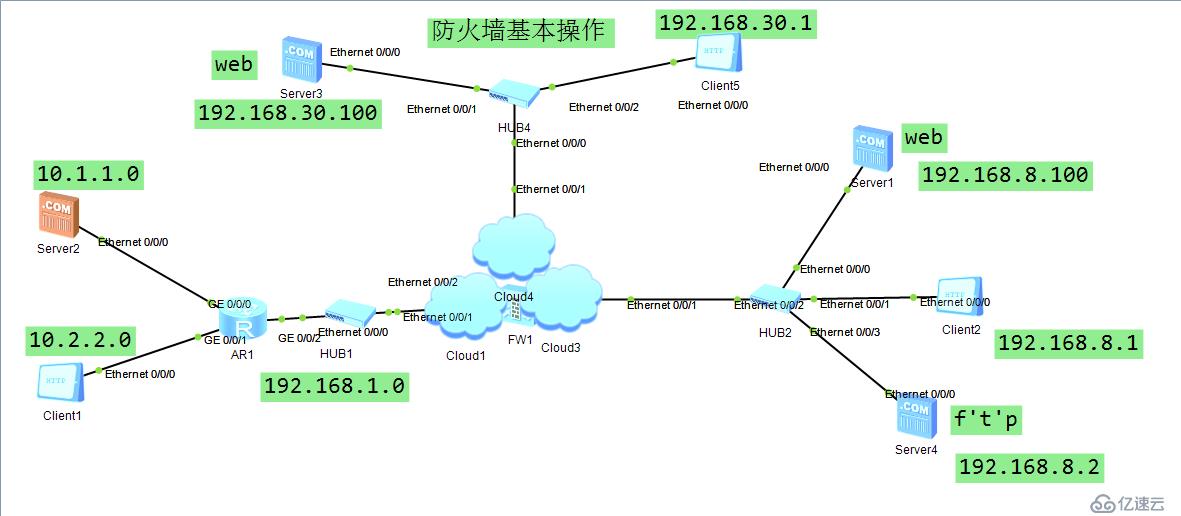

實驗拓步圖:

3.實驗目的:1. client2 可以訪問server3

2.使用命令show conn detail 查看 conn表狀態

3.分別查看ASA 和 AR的路由表

4. 配置ACL禁止client5訪問server1

4.配置思路 :

# 首先創建三個區域,分別是 內網,外網,DMAZ區 ,然后配置各個區域的服務器,最后設置acl權限

5. 操作步驟 :

# 首先配置各個區域的終端ip地址

# 配置outside區域 :

配置 client2 ,server4 ,server1的ip 地址

ip address 192.168.8.2 255.255.255.0

gateway 192.168.8.254 //server4 ftp 的配置

ip address 192.168.8.1 255.255.255.0

gateway 192.168.8.254 255.255.255.0 //client2的配置

ip address 192.168.8.100 255.255.255.0

gateway 192.168.8.254 //server1 web的配置

#配置DMAZ區域

# 配置server3 ,client5的ip 地址

ip address 192.168.30.1 255.255.255.0

gateway 192.168.30.254 // client5的配置

ip address 192.168.30.100 255.255.255.0

gateway 192.168.30.254 //server 3 的ip地址

# 配置 inside區域

# 配置server2 client1的ip 地址

ip address 10.1.1.1 255.255.255.0

gateway 10.1.1.254 //server2 de ip 地址

ip address 10.2.2.1 255.255.255.0

gateway 10.2.2.254 // client 1的ip地址

# 給防火墻各個端口配置ip地址

# interface g 0

nameif inside

ip address 192.168.1.254 255.255.255.0

no shutdow

interface g 1

nameif outside

ip address 192.168.8.254 255.255.255.0

no shutdown

interface DMAZ 區

interface g 2

nameif DMAZ

security-level 50

ip address 192.168.30.254 255.255.255.0

no shutdown

#在防火墻asa上配置acl 使 client 2可以訪問 server 2 ---web服務器

access list 1 permit tcp any host 192.168.30.100 eq 80

access-group 1 in interface outside // 默認防火墻的內網安全等級為100 ,外網為0

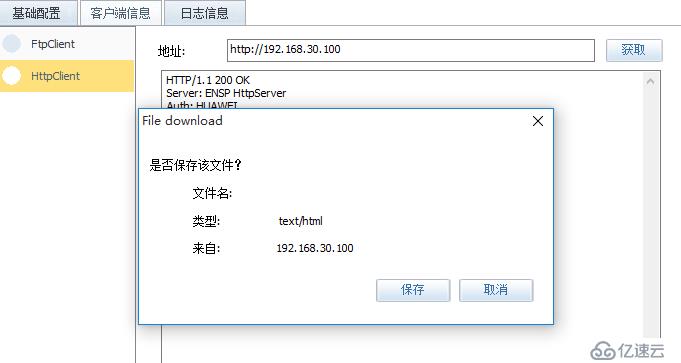

如下圖所示 : 證明 client2 已經可以訪問web服務器

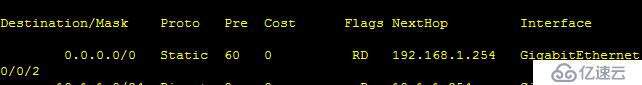

# 接下來在AR1上配置ip地址,以及路由,并且在防火墻上配置去往內網的路由

inteface g0/0/0

ip address 10.1.1.1.254 255.255.255.0

undo shutdown

interface g0/0/1

ip address 10.2.2.254 255.255.255.0

undo shutdown

interface g0/0/2

ip address 192.168.1.1 255.255.255.0

undo shutdown

ip route-static 0.0.0.0 0.0.0.0 192.168.1.254 //去往外網的路由

#在防火墻asa上配置去往內網的路由

route inside 10.1.1.0 255.255.255.0 192.168.1.1

route inside 10.2.2.0 255.255.255.0 192.168.1.1

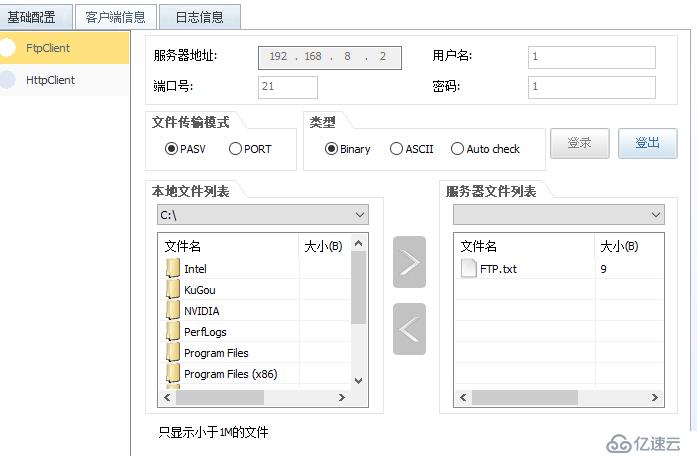

# 測試,如圖所示 : 可以訪問外網ftp服務器

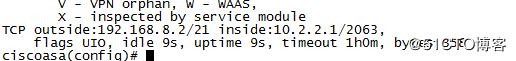

# 接下來可以查看 show conn detail

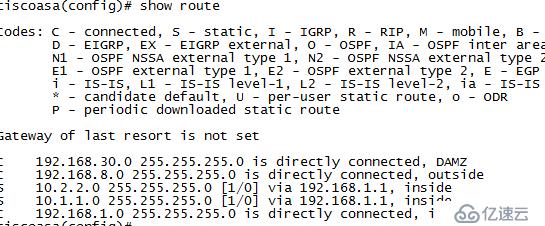

# 再到路由器上查看路由,并且到asa防火墻上查看路由,如下圖所示

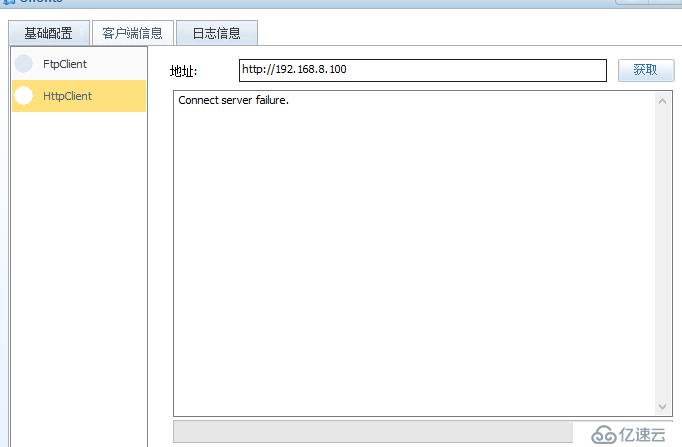

# 最后配置acl使clietn 不能訪問web --server1

access-list 2 deny tcp any host 192.168.8.100 eq 80

access-group 2 in interface DMAZ //在dmaz端口調用

如下圖所示,表示測試成功

總結 :防火墻的工作過程 :

默認是內網的安全等級高,外網的安全等級低,所以內網可以訪問外網,而外網訪問不了內網,

舉個簡單的例子 :

假如外網有一個web服務器,它默認內網是可以訪問的,防火墻默認攔截所有流量,存入 conn狀態表中,回來時,因為它是匹配了80端口,所以才可以回來

,如果是Ping流量的話,它默認沒有開啟的,它是有出去的包,但是沒有回來的包,要是能回來,只能寫acl放行

___________________________________________________________________________________________________________________________________________

end

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。