您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

如何進行Kong API網關未授權漏洞的通告,針對這個問題,這篇文章詳細介紹了相對應的分析和解答,希望可以幫助更多想解決這個問題的小伙伴找到更簡單易行的方法。

2020年04月16日, 360CERT監測發現 業內安全廠商 發布了 Kong Admin Restful API網關未授權漏洞 的風險通告,該漏洞編號為 CVE-2020-11710,漏洞等級:高危。

Kong API 網關 是目前最受歡迎的云原生 API 網關之一,有開源版和企業版兩個分支,被廣泛應用于云原生、微服務、分布式、無服務云函數等場景的API接入中間件,為云原生應用提供鑒權,轉發,負載均衡,監控等能力。

Kong API 網關管理員控制接口 存在 未授權訪問漏洞,攻擊者可以 通過 Kong API 網關管理員控制接口,直接控制 API 網關并使其成為一個開放性的流量代理,從而訪問到內部的敏感服務。

對此,360CERT建議廣大用戶及時安裝最新補丁,做好資產自查以及預防工作,以免遭受黑客攻擊。

360CERT對該漏洞的評定結果如下

| 評定方式 | 等級 |

|---|---|

| 威脅等級 | 高危 |

| 影響面 | 有限 |

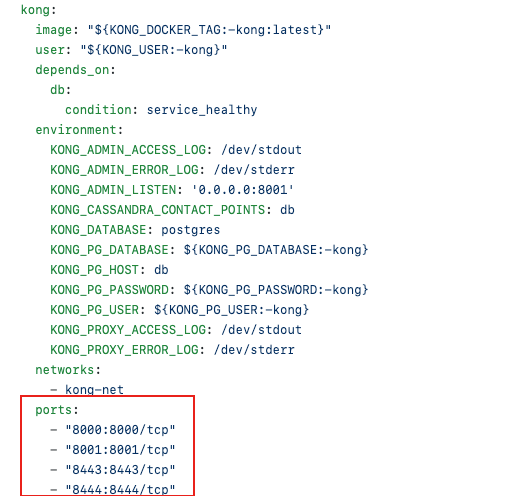

Kong 通常被企業用于云原生架構的 API 網關,搭建方式通常會遵循官方的指引。而 Kong 官方在安裝指引中針對通過 docker 進行實際部署的示范中

默認將 Admin Restful API (port: 8001/8444) 也一并暴露在了公網之上,進而導致攻擊者可以完全控制 Kong 網關的所有行為。

攻擊者可以執行的行為包括但不限于:

添加路由指向內網關鍵服務

使Kong成為代理節點,對能訪問的內部服務進行嗅探

docker -p 會默認監聽 0.0.0.0 這就意味著所有指向轉發端口的流量都會進入到該 docker 容器

Kong :< V2.0.3

升級到

git commit

d693827c32144943a2f45abc017c1321b33ff611 版本,

下載地址為:Kong git commit 補丁地址。

https://github.com/Kong/docker-kong/commit/dfa095cadf7e8309155be51982d8720daf32e31c

自行修改 docker-compose.yaml 中的內容將端口映射限制為 127.0.0.1

通過 IPS/防火墻 等設備將 Kong Admin Restful API 相關端口禁止外部流量進入

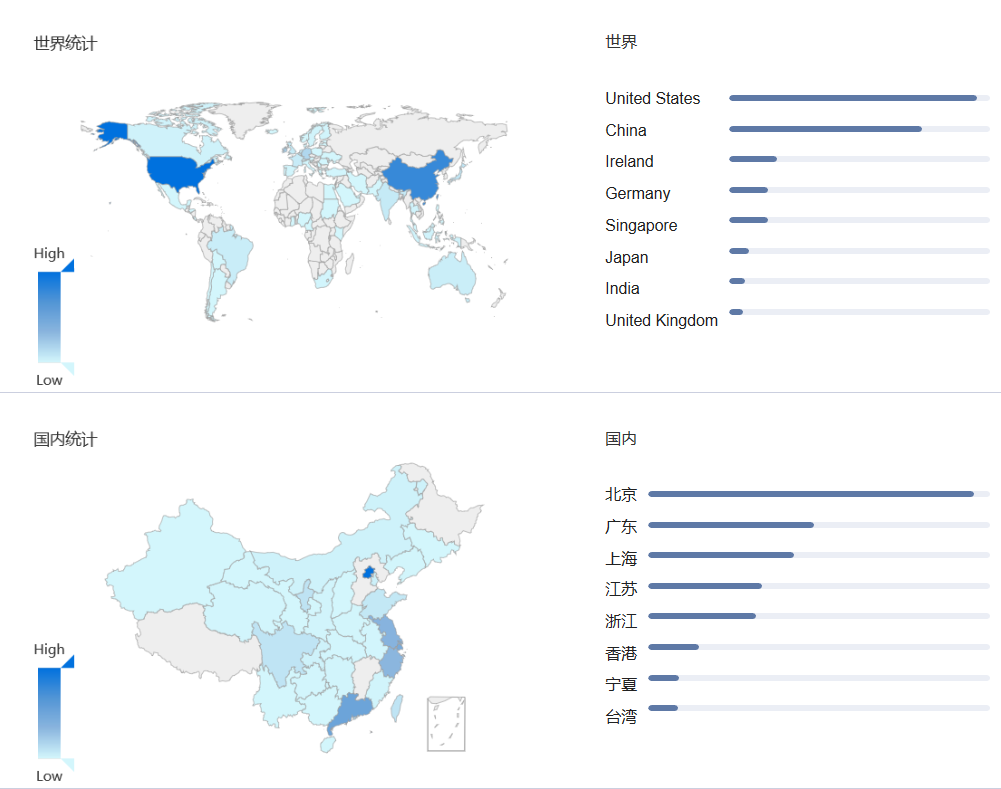

360安全大腦-Quake網絡空間測繪系統通過對全網資產測繪,發現Kong API 網關在國內外均有廣泛使用,具體分布如下圖所示。

360安全大腦的QUAKE資產測繪平臺通過資產測繪技術手段,對該類 漏洞 進行監測,請用戶聯系相關產品區域負責人獲取對應產品。

關于如何進行Kong API網關未授權漏洞的通告問題的解答就分享到這里了,希望以上內容可以對大家有一定的幫助,如果你還有很多疑惑沒有解開,可以關注億速云行業資訊頻道了解更多相關知識。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。