您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這期內容當中小編將會給大家帶來有關Web服務器中怎么防止Host頭攻擊,文章內容豐富且以專業的角度為大家分析和敘述,閱讀完這篇文章希望大家可以有所收獲。

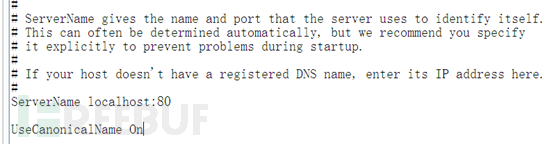

修改\conf\httpd.conf文件

修改ServerName為應用的域名,例如

ServerName www.domain.com:80

添加下列行

UseCanonicalName On

重啟Apache即可。

重啟Apache即可。

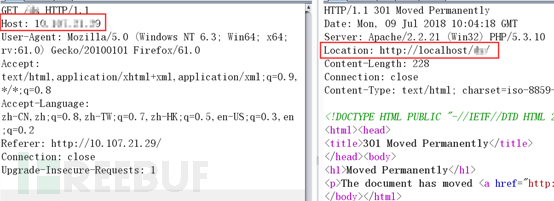

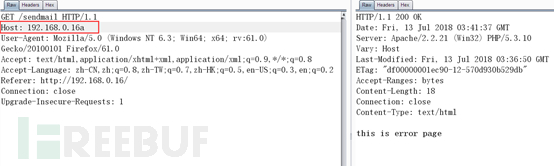

修復成功的話會看到,服務器端將會使用設定好的ServerName。

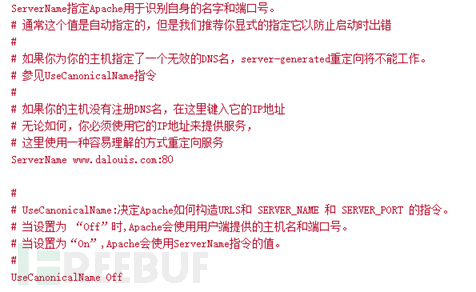

參數解釋:

修改\conf\httpd.conf文件

參考以下配置添加:

NameVirtualHost 192.168.0.16

<VirtualHost 192.168.0.16>

ServerName 192.168.0.16

<Location />

Order Allow,Deny

Deny from all

</Location>

</VirtualHost>

<VirtualHost 192.168.0.16>

DocumentRoot "C:\www"

ServerName www.test.com

</VirtualHost>

重啟Apache即可。

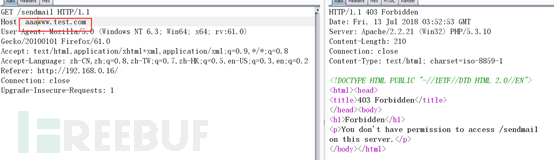

作用:

拒絕直接通過192.168.0.16這個IP的任何訪問請求,這時如果你用192.168.0.16訪問,會提示拒絕訪問。僅允許通過www.test.com這個域名訪問,主目錄指向C:\www

方法三:

方法三:修改\conf\httpd.conf文件

找到"#LoadModule rewrite_module modules/mod_rewrite.so"去除前面的"#"號

添加類似以下配置:

RewriteEngine onRewriteCond %{HTTP_HOST} !^192.168.0.16$ [NC]RewriteRule ^(.*)$ /error.html重啟Apache即可。

作用:

當HOST頭不是192.168.0.16時,重定向到錯誤頁面。

Nginx:

Nginx:修改nginx.conf

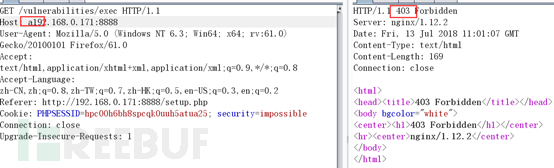

添加一個默認server,當host頭被修改匹配不到server時會跳到該默認server,該默認server直接返回403錯誤。

例子如下:

server { listen 8888 default; server_name _; location / { return 403; } }重啟nginx即可。

修改nginx.conf

在目標server添加檢測規則,參考以下標紅配置:

server { server_name 192.168.0.171; listen 8888; if ($http_Host !~*^192.168.0.171:8888$) { return 403; } include /etc/nginx/default.d/*.conf; location / { root /www/dvwa; index index.php index.html index.htm; } }重啟nginx即可。

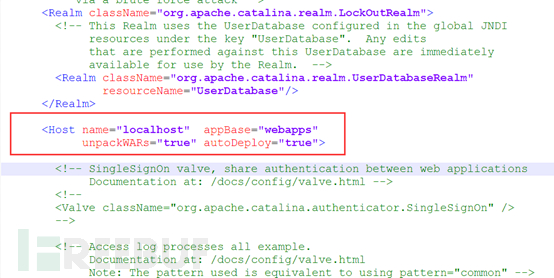

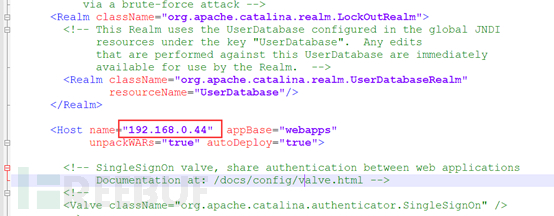

修改tomcat\conf\server.xml

找到如下位置:

將Host里的name修改為靜態的域名,如下:

將Host里的name修改為靜態的域名,如下:

重啟tomcat即完成修復。

重啟tomcat即完成修復。

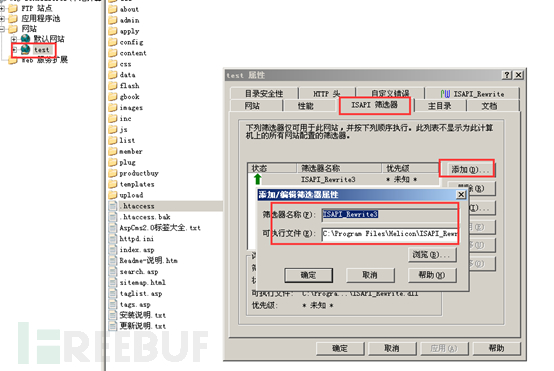

使用ISAPI_Rewrite插件對請求包內容進行檢測并重寫URL。

插件安裝包和破解工具下載地址:https://pan.baidu.com/s/1hZVfCm7FraQWHlKMKyItFQ

下載完成后雙擊程序一直點擊下一步安裝即可。

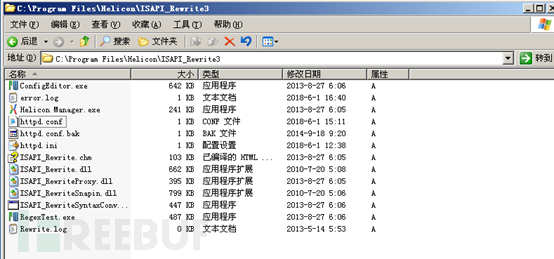

破解工具解壓后如圖三個文件

破解工具解壓后如圖三個文件

將破解的這三個文件直接復制粘貼到ISAPI_Rewrite的安裝目錄,也就是覆蓋掉官方的原文件, 如果提示不能覆蓋,你可以先將官方的這個三個文件重命名其它的名字,再將這個三個破解文件復制過來。

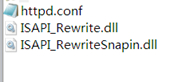

替換完成后,必須為ISAPI_Rewrite.dll添加SERVICE用戶組,并授予讀取、讀取和運行權限。(該步非常重要,否則后續ISAPI_Rewrite將無法工作)。

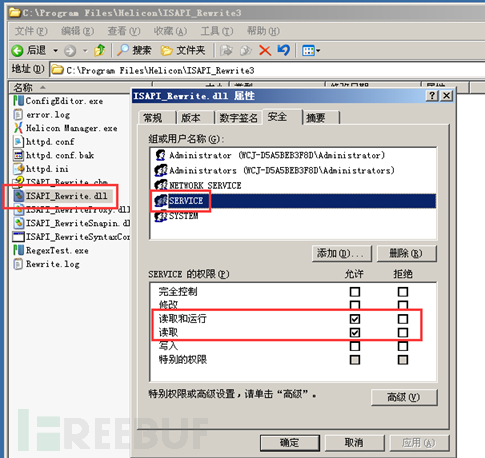

打開IIS管理工具,選擇目標項目->屬性->ISAPI篩選器->添加->選擇你安裝的ISAPI_Rewrite.dll文件的路徑->確定

打開IIS管理工具,選擇目標項目->屬性->ISAPI篩選器->添加->選擇你安裝的ISAPI_Rewrite.dll文件的路徑->確定

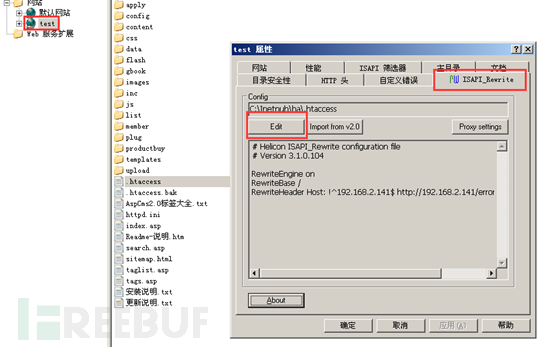

重啟IIS和重新打開IIS管理工具,在目標項目->屬性中可以看到新增的ISAPI_Rewrite標簽,在這里可以根據需求直接寫.htaccess規則進行重定向。

重啟IIS和重新打開IIS管理工具,在目標項目->屬性中可以看到新增的ISAPI_Rewrite標簽,在這里可以根據需求直接寫.htaccess規則進行重定向。

配置Host頭白名單,可參考以下規則。

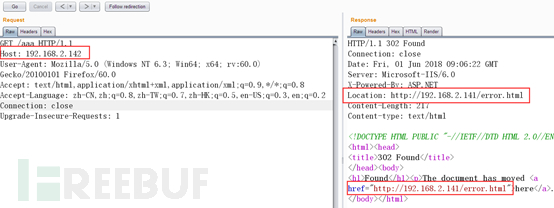

配置完成點擊應用后,當請求包中Host字段不為設定好的192.168.2.141時,會自動跳轉到報錯頁面。

IIS7.0/7.5/8.0:

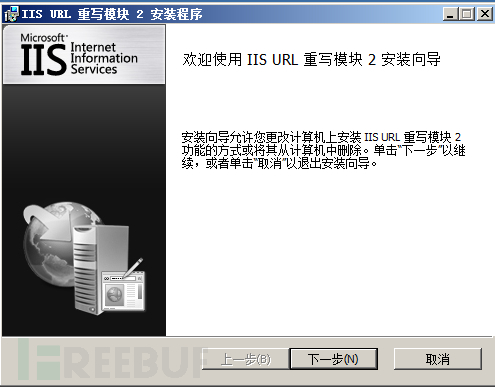

IIS7.0/7.5/8.0:微軟推出了一款URL 重寫模塊工具,可對請求URL進行過濾處理,此工具需要自行安裝,下面提供工具下載地址:

微軟下載地址(64位): http://www.microsoft.com/zh-cn/download/details.aspx?id=7435

微軟下載地址(32位): http://www.microsoft.com/zh-cn/download/details.aspx?id=5747

下載完成后雙擊程序一直點擊下一步安裝即可。

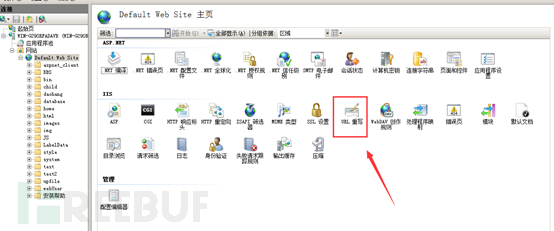

然后重新啟動iis管理工具,此時可以看到IIS欄下有一個URL重寫工具。

然后重新啟動iis管理工具,此時可以看到IIS欄下有一個URL重寫工具。

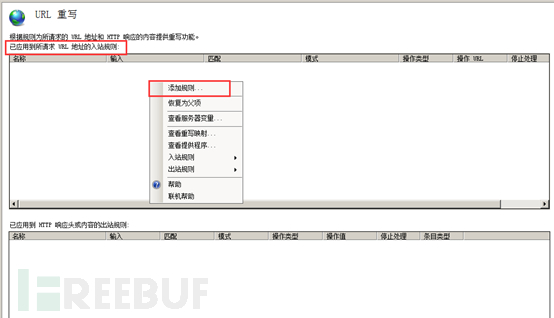

雙擊URL重寫功能,然后在URL地址入站規則欄上添加規則。

雙擊URL重寫功能,然后在URL地址入站規則欄上添加規則。

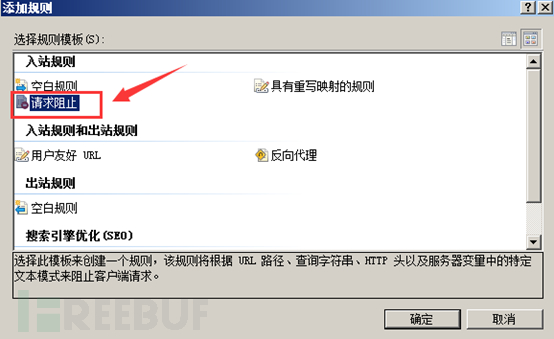

選擇請求阻止。

選擇請求阻止。

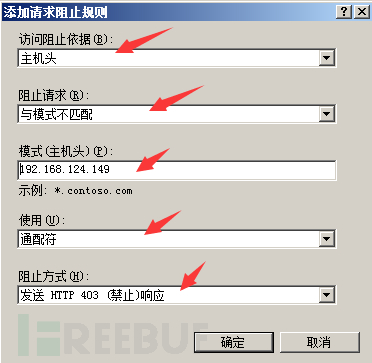

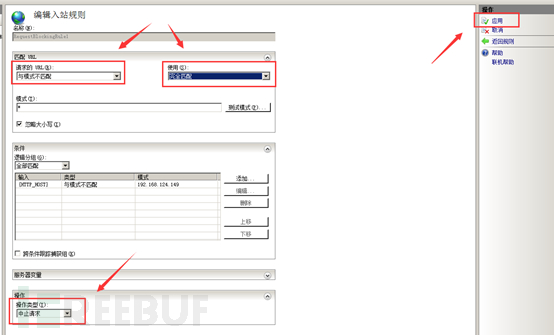

參照下圖進行配置規則,主機頭那填寫好網站域名或ip即可,然后點擊確定。

參照下圖進行配置規則,主機頭那填寫好網站域名或ip即可,然后點擊確定。

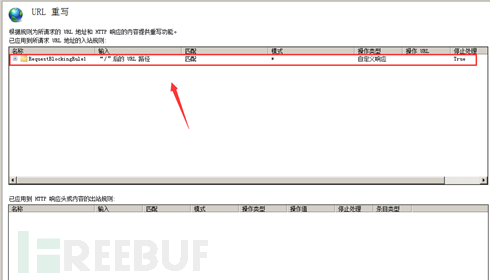

此時雙擊剛創建的規則。

此時雙擊剛創建的規則。

在請求的URL選擇項選擇“與模式不匹配”,在使用項那選擇“完成匹配”,在操作類型那選擇“中止請求”,然后點擊右上角的應用按鈕。

在請求的URL選擇項選擇“與模式不匹配”,在使用項那選擇“完成匹配”,在操作類型那選擇“中止請求”,然后點擊右上角的應用按鈕。

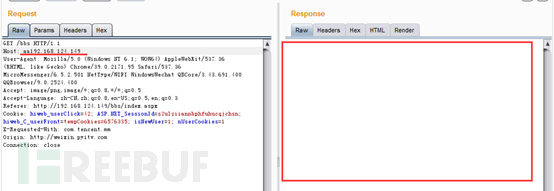

然后重新啟動網站,此時重新測試就會發現當host不是192.168.124.149時,服務器會中止請求,從而起到防范host頭部的作用。

然后重新啟動網站,此時重新測試就會發現當host不是192.168.124.149時,服務器會中止請求,從而起到防范host頭部的作用。

上述就是小編為大家分享的Web服務器中怎么防止Host頭攻擊了,如果剛好有類似的疑惑,不妨參照上述分析進行理解。如果想知道更多相關知識,歡迎關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。