您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

如何進行Drupal遠程代碼執行漏洞CVE-2019-6339分析,針對這個問題,這篇文章詳細介紹了相對應的分析和解答,希望可以幫助更多想解決這個問題的小伙伴找到更簡單易行的方法。

Drupal是使用PHP語言編寫的開源內容管理框架(CMF),它由內容管理系統(CMS)和PHP開發框架(Framework)共同構成。Drupal是用作建設網站的。它是一個高度模塊化,開源的web內容管理框架,它重點建立在合作之上的。它是一個可擴展的,適應標準的,并努力保持簡潔代碼和較小腳本的系統。Drupal 發布版中包含基本的核心功能,其他的額外功能可通過安裝模塊來獲得。Drupal被設計為可被定制的,但是定制是通過覆寫核心功能或者增加模塊來完成的,而不是修改核心組件中的代碼。它同樣成功的將內容管理和內容表示兩者分離。

Drupal core 7.62之前的7.x版本、8.6.6之前的8.6.x版本和8.5.9之前的8.5.x版本中的內置phar stream wrapper(PHP)存在遠程代碼執行漏洞。遠程攻擊者可利用該漏洞執行任意的php代碼。

Drupal core 7.62之前的7.x版本

8.6.6之前的8.6.x版本

8.5.9之前的8.5.x版本

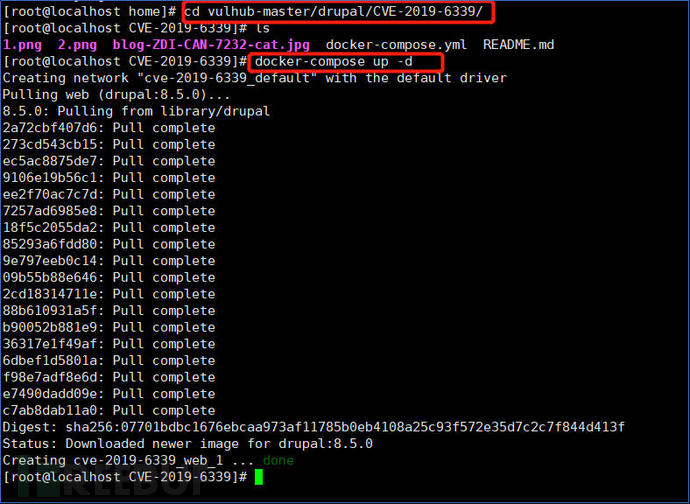

1.本次漏洞環境使用vulhub中得docker搭建

下載地址:https://github.com/vulhub/vulhub

2.下載完成后使用xftp等傳入到安裝了docker和docker-compose的虛擬機中使用以下命令啟動漏洞環境

cd vulhub-master/drupal/CVE-2019-6339/ #進入目錄

docker-compose up -d #啟動環境

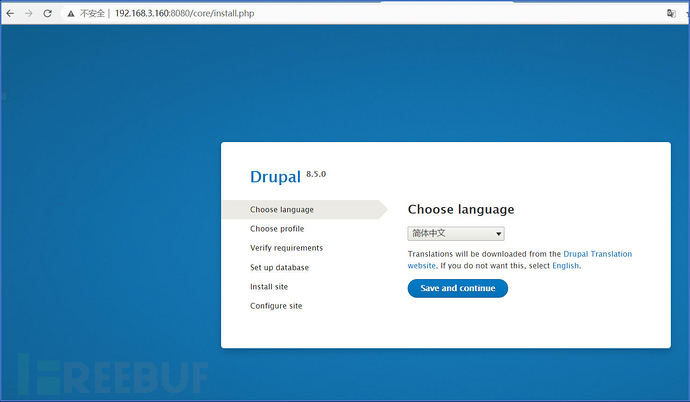

3.在瀏覽器訪問http://your-IP:8080,安裝drupal時語言選擇英文安裝

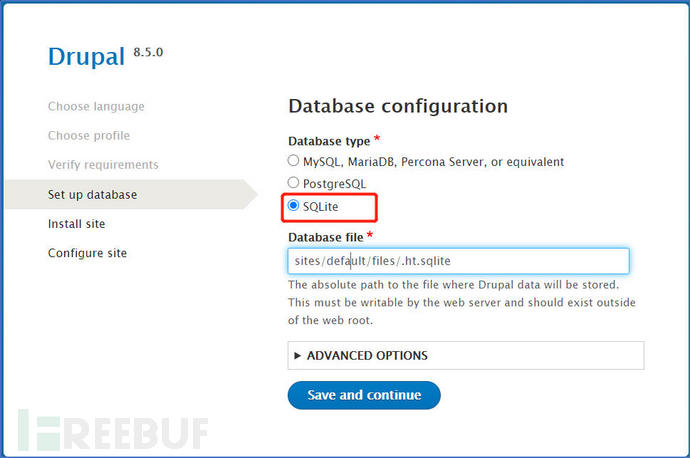

4.在擇數據庫時選擇用sqlite數據庫安裝,下一步配置網站信息,注意要把自動檢查更新關掉

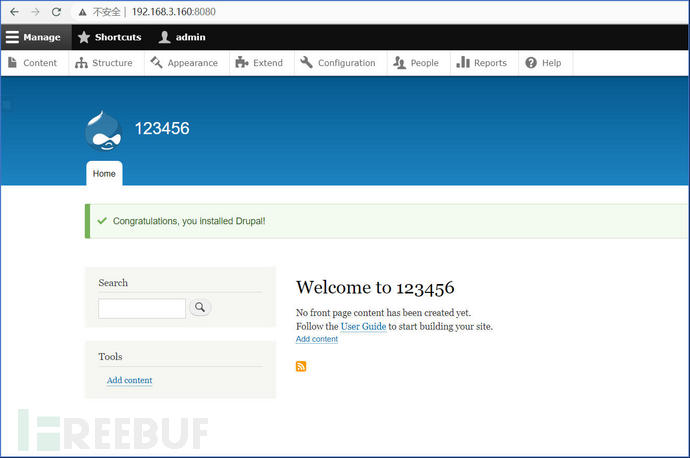

5.點擊下一步看到以下頁面表示安裝完成

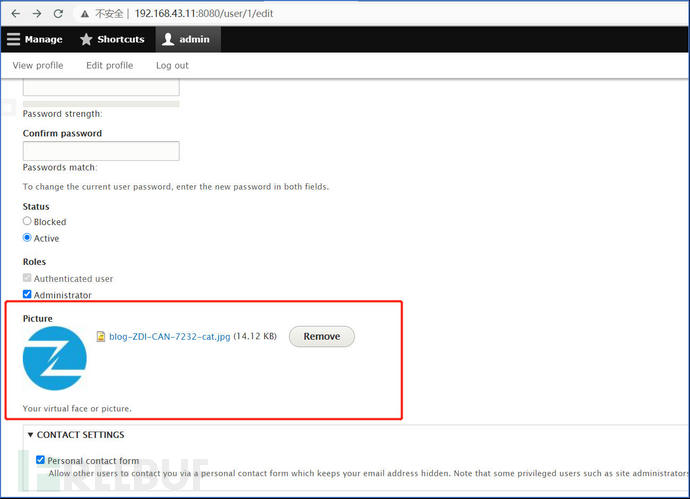

1.在瀏覽器輸入http://your-ip:8080/user/1/edit,進入用戶上傳頭像處,在要上傳的圖片中構造poc

注:drupal的圖片默認存儲位置為 /sites/default/files/pictures/<年-月>/<name>,默認存儲名稱為其原來的名稱,所以之后在利用漏洞時,可以知道上傳后的圖片的具體位置。

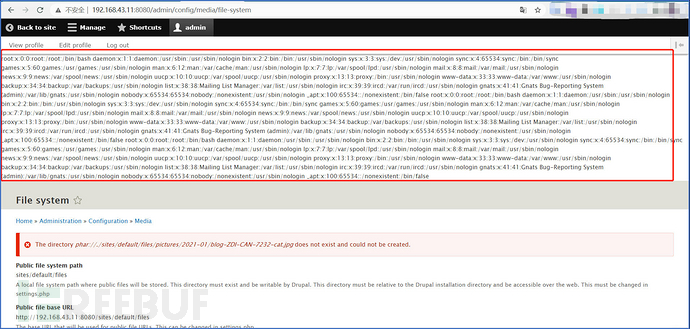

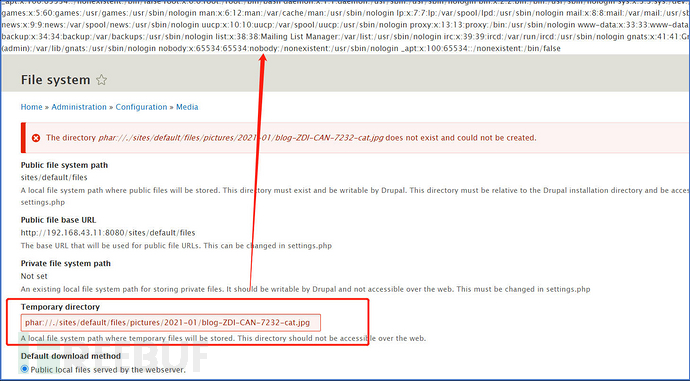

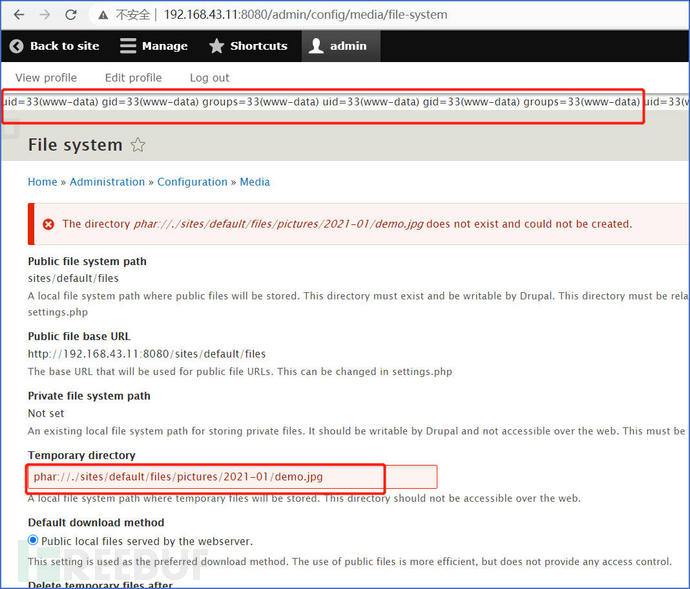

2.在瀏覽器訪問http://your-ip:8080/admin/config/media/file-system,在 Temporary directory 處輸入之前上傳的圖片路徑, phar://./sites/default/files/pictures/2021-01/blog-ZDI-CAN-7232-cat.jpg,保存后觸發該漏洞

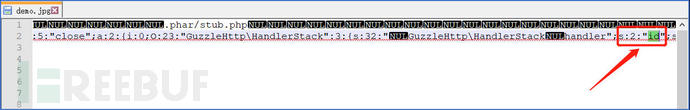

3.需要執行其他命令修改圖片中的的命令,需要修改對應的字節

1. 升級Drupal至最新版本。

關于如何進行Drupal遠程代碼執行漏洞CVE-2019-6339分析問題的解答就分享到這里了,希望以上內容可以對大家有一定的幫助,如果你還有很多疑惑沒有解開,可以關注億速云行業資訊頻道了解更多相關知識。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。