您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

Drupal核心遠程代碼執行漏洞分析預警是怎樣的,相信很多沒有經驗的人對此束手無策,為此本文總結了問題出現的原因和解決方法,通過這篇文章希望你能解決這個問題。

2018年4月26日,Drupal官方發布新補丁和安全公告,修復了編號為CVE-2018-7602的遠程代碼執行漏洞,此漏洞源于3月28日的更新版中對編號為CVE-2018-7600的漏洞修復不完全,導致補丁被繞過,可以造成任意代碼執行。

目前,已經發現針對CVE-2018-7602/CVE-2018-7600漏洞的在野利用,且部分利用代碼已經公開。360-CERT對此漏洞進行了技術分析,建議使用Drupal開源內容管理系統的用戶盡快進行更新。

Drupal 7.x,8.x

Drupal 7.59,Drupal 8.5.3,Drupal 8.4.8

8.x 版本

https://cgit.drupalcode.org/drupal/rawdiff/?h=8.5.x&id=bb6d396609600d1169da29456ba3db59abae4b7e

7.x 版本

https://cgit.drupalcode.org/drupal/rawdiff/?h=7.x&id=080daa38f265ea28444c540832509a48861587d0

注意:此補丁只針對CVE-2018-7602漏洞,針對CVE-2018-7600修復方式查看

CVE-2018-7600:Drupal核心遠程代碼執行漏洞預警https://cert.#/warning/detail?id=3d862f150b642421c087b0493645b745 。

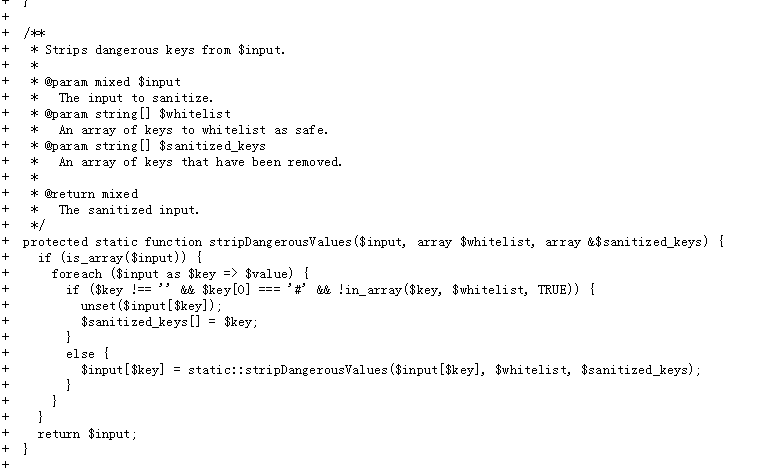

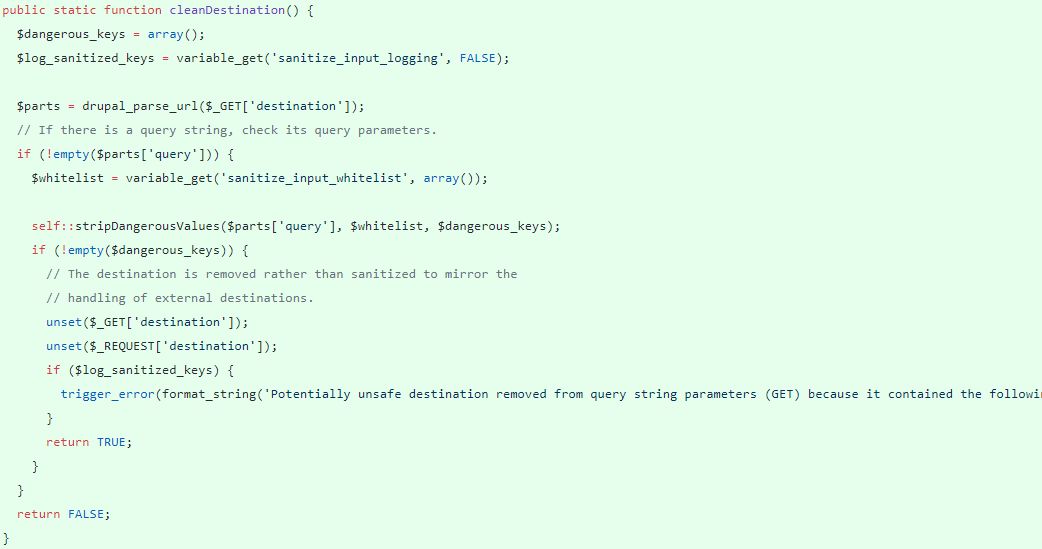

對CVE-2018-7600漏洞的補丁通過過濾帶有#的輸入來處理請求(GET,POST,COOKIE,REQUEST)中數據。

但是Drupal 應用還會處理path?destination=URL形式的請求,發起請求需要對destination=URL中的URL進行URL編碼,當對URL中的#進行編碼兩次,就可以繞過sanitize()

函數過濾。

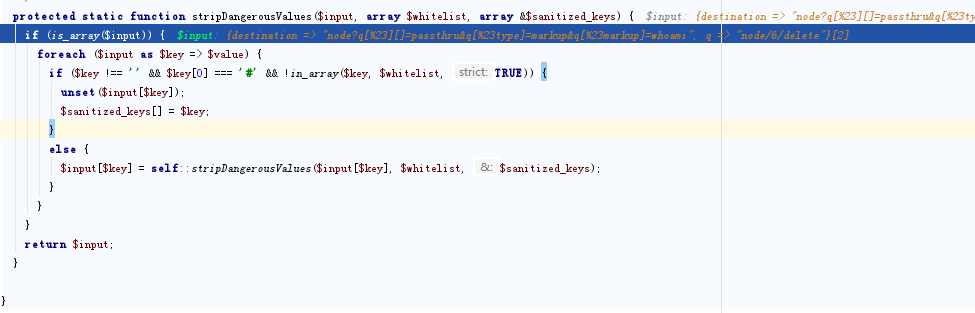

構造特殊請求繞過過濾代碼

POST /drupal-7.59/drupal-7.59/node/9/delete?destination=node?q[%2523][]=passthru%26q[%2523type]=markup%26q[%2523markup]=whoami

其中%2523是對#的兩次URL編碼。

WEB中間件對%2523解碼獲得%23

繞過sanitize(),stripDangrousValues函數檢查。

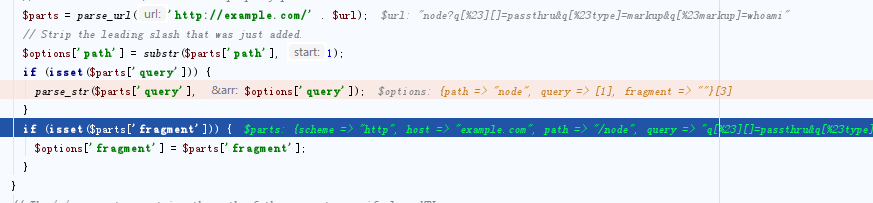

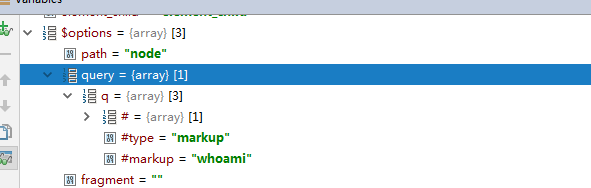

在Drupal應用對destination URL進行處理時,會再次解碼%23,獲得#。

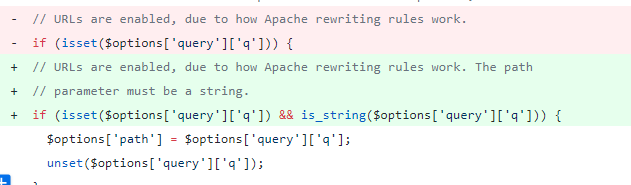

使用parse_str,并存入options,還需要通過其他步驟來觸發漏洞。

增加對destination URL安全處理

限定parse_str只對string參數做處理

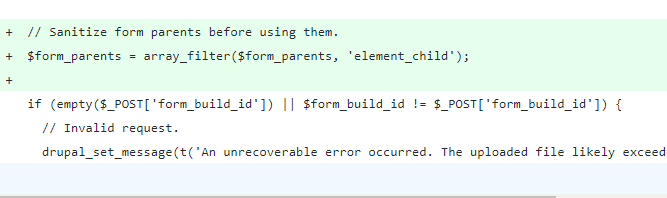

并在可能觸發漏洞的文件模塊增加處理

看完上述內容,你們掌握Drupal核心遠程代碼執行漏洞分析預警是怎樣的的方法了嗎?如果還想學到更多技能或想了解更多相關內容,歡迎關注億速云行業資訊頻道,感謝各位的閱讀!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。