您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

如何實現Apache Tomcat樣例目錄session操縱漏洞,相信很多沒有經驗的人對此束手無策,為此本文總結了問題出現的原因和解決方法,通過這篇文章希望你能解決這個問題。

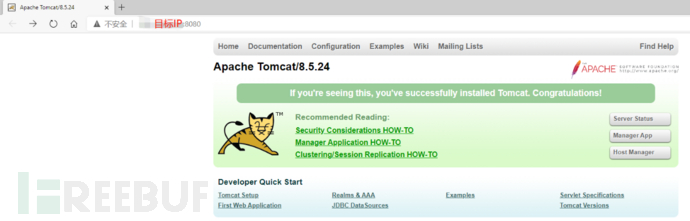

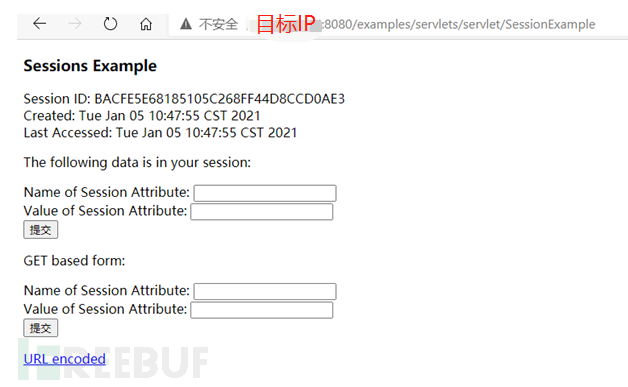

前言:Apache Tomcat默認安裝包含examples目錄,里面存著眾多的樣例,其中session樣例(目標/examples/servlets/servlet/SessionExample)允許用戶對session進行操縱,因為session是全局通用的,所以用戶可以通過操縱session獲取管理員權限。

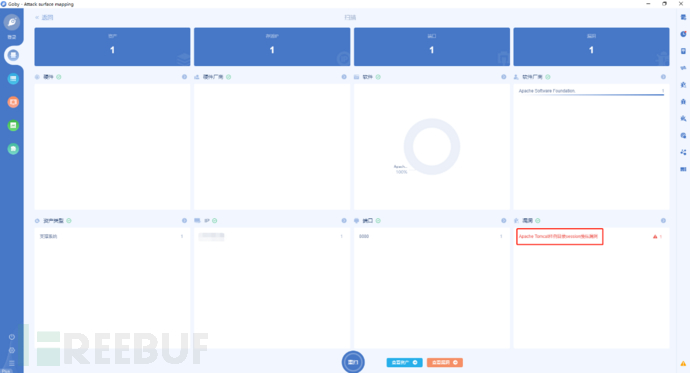

Goby

漏洞相關資料

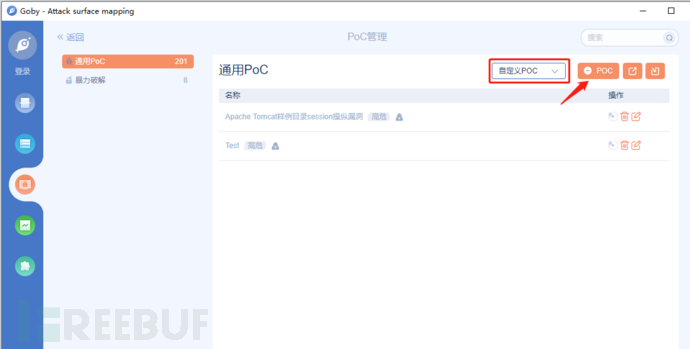

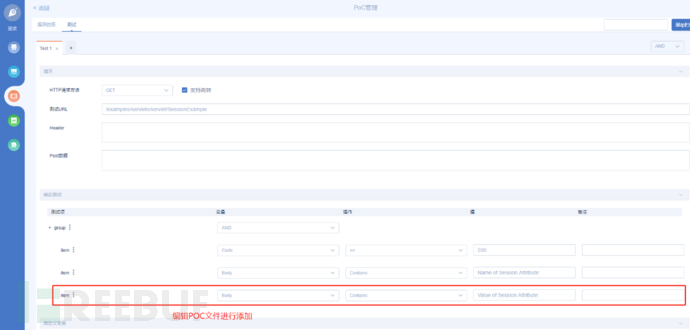

漏洞-PoC管理-自定義PoC

自定義PoC截圖

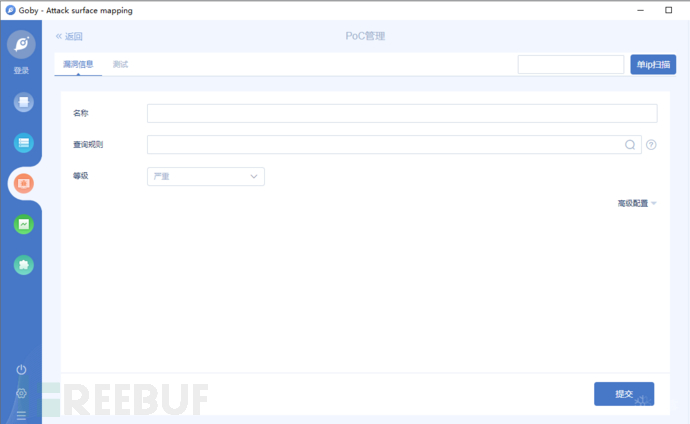

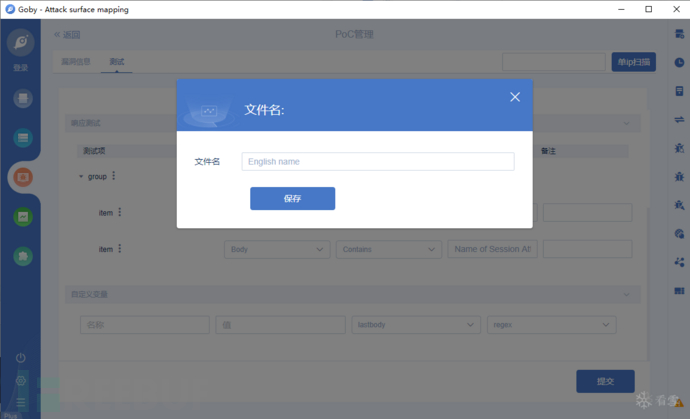

名稱不可填寫中文,否則生成會出錯,但后期可修改(只支持字母、數字、下劃線)。

若漏洞危害使用中文編寫,會導致解決方案顯示異常。

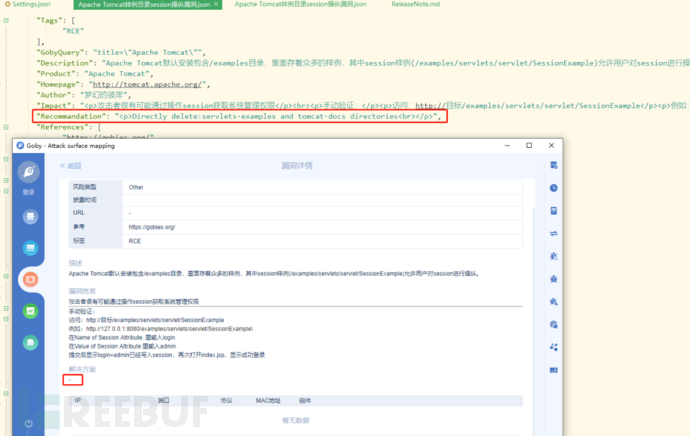

地址:/examples/servlets/servlet/SessionExample 標題:Apache Tomcat 信息:Value of Session Attribute: 信息:Name of Session Attribute:

根據內容填寫就好,但要注意名稱需英文,若需填寫其它信息點擊[高級配置]。

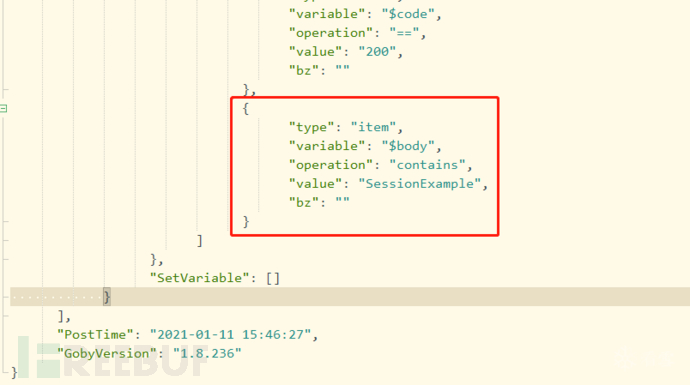

根據請求與響應信息進行填寫,需注意響應測試內容想多添加內容需鼠標左鍵點擊第一個group(根據需求進行增加)或單獨編輯PoC文件添加。

通過火絨劍監控到PoC寫入位置,為后期修改做準備。

Goby安裝目錄\golib\exploits\user\English_name.json

"Name": "English name" 對應顯示名稱

根據規則添加關鍵信息

{

"type": "item",

"variable": "$body",

"operation": "contains",

"value": "Value of Session Attribute:",

"bz": ""

}

注意:此漏洞常用于安服項目漏洞提交,實戰很少應用。

測試發現有些站點的界面語言不同,導致關鍵字沒有價值了。

后發現一個不錯的關鍵字可進行替換:SessionExample。

看完上述內容,你們掌握如何實現Apache Tomcat樣例目錄session操縱漏洞的方法了嗎?如果還想學到更多技能或想了解更多相關內容,歡迎關注億速云行業資訊頻道,感謝各位的閱讀!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。